洞察(Insight)是宜信安全部用来对公司内部系统所出现的安全漏洞进行线上全生命周期管理的漏洞管理平台。

主要由3部分组成:

-

应用系统资产管理

-

漏洞生命周期管理

-

安全知识库管理

应用系统资产管理:对公司应用系统资产进行管理,包括系统名称、域名、重要级别、部门、负责人等。

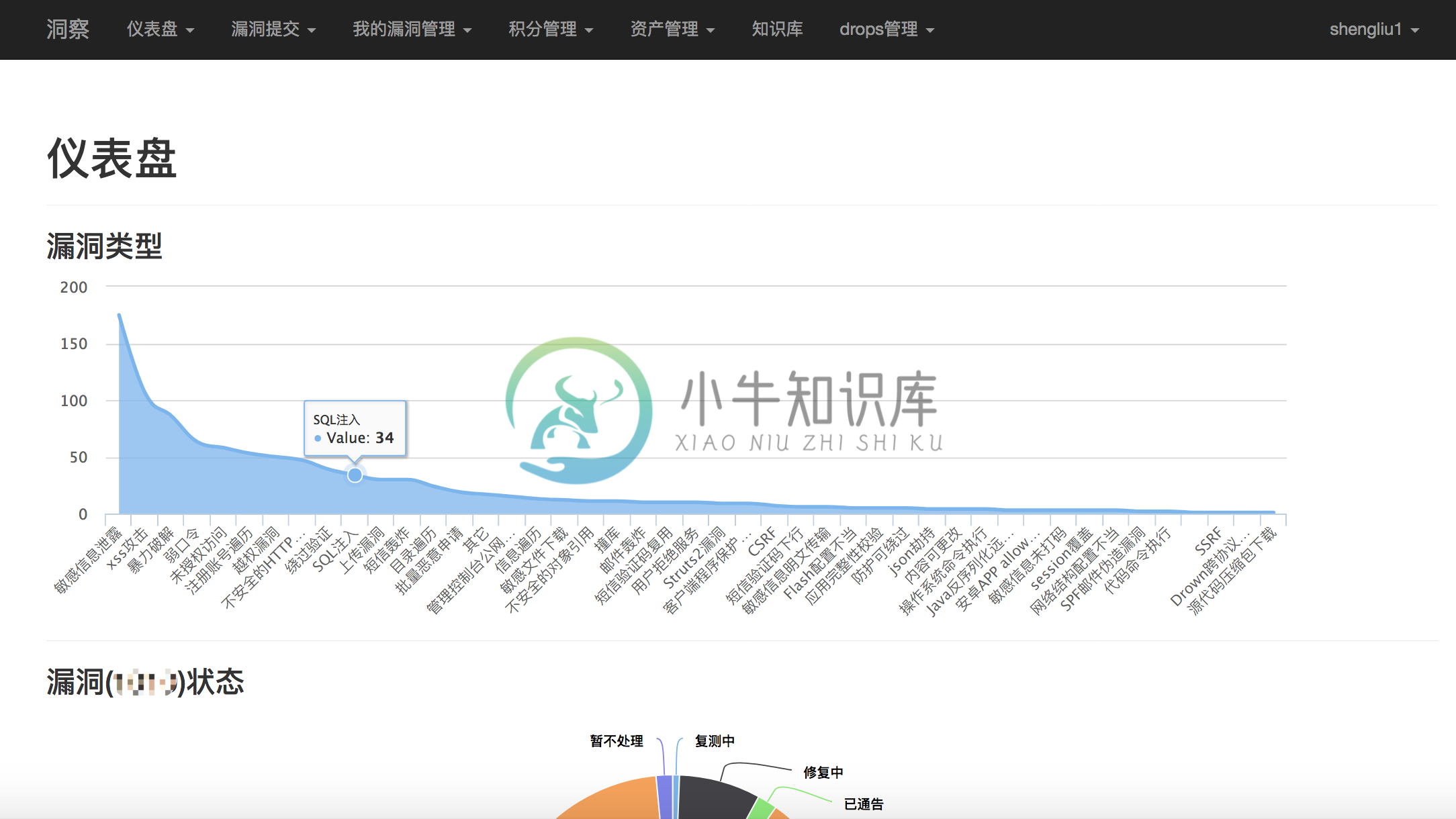

漏洞生命周期管理:对公司应用系统产生的安全漏洞进行线上提交、通告、知悉、复测、分类、风险计算、修复期限计算、邮件提醒、漏洞数据分析统计等。

安全知识库管理:对安全知识、管理制度进行集中存放、线上学习、安全培训、知识传承等。

平台截图:

使用指南

平台用户分为以下5种角色:

-

匿名用户:公司内部未登录用户

-

普通用户:普通登录用户,指公司研发、业务、产品经理等。

-

安全人员:安全部门进行漏洞测试、提交、跟踪修复的人员等。

-

安全管理员:安全部门对漏洞进行审核的管理人员。

-

超级管理员:最高权限账号,对用户的角色进行分配。

以上5种角色对应的使用文档请见:

-

讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 任意密码找回 这是补天平台上的一个案例: http://www.118114.cn/reg.jsp 首先注册一个账号,然后找回。 我们收到的验证码是六位数。如果网站没有设置频率限制,或者最大尝试次数限制的话,那我们自然就会想到可以爆破它。 然后抓提交手机验证码的封包,我们可以看到没有任何图片验证码: 发送到 Burp 的 I

-

问题内容: 今天,我们的企业架构师提到在JRE 1.7中发现了一个最近的漏洞。我发现了一篇文章JRE 1.7漏洞,建议禁用Java 。 我正在工作中运行JDK 1.5和1.6(就像许多组织一样,我们不是最新的技术),所以那里没有问题。 在家里,我正在使用Java SE 7u6进行开发。我正在与Spring Security的Grails一起玩,试图继续学习。 我已经在家庭开发机器上的所有浏览器中都

-

如何检测SonarQube LTS 8.2版本中的log4j漏洞。 我尝试了这个社区参考,但是找不到8.2版本的。 https://community.sonarsource.com/t/sonarqube-sonarcloud-and-the-log4j-vulnerability/54721

-

讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets,CSS)的缩写混淆,故将跨站脚本攻击缩写为 XSS 。恶意攻击者往 Web 页面里插入恶意 JavaScript 代码,当用户浏览器该页之时,嵌入 Web 页面里的代码会被执行,从而达到恶意攻击用户的目的

-

讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 很多 Web 应用都提供了从其他服务器上获取数据的功能。使用用户指定的 URL,web 应用可以获取图片,下载文件,读取文件内容等。这个功能如果被恶意使用,可以利用存在缺陷的 Web 应用作为代理,攻击远程和本地服务器。这种形式的攻击成为服务器请求伪造(SSRF)。 原理 <?php $url = @$_GET['url']

-

讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 CSRF(Cross-site request forgery跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。尽管听起来像跨站脚本(XSS),但它与XSS非常不同,并且攻击方式几乎相左。XSS利用站点内的信任用户,而CSRF则