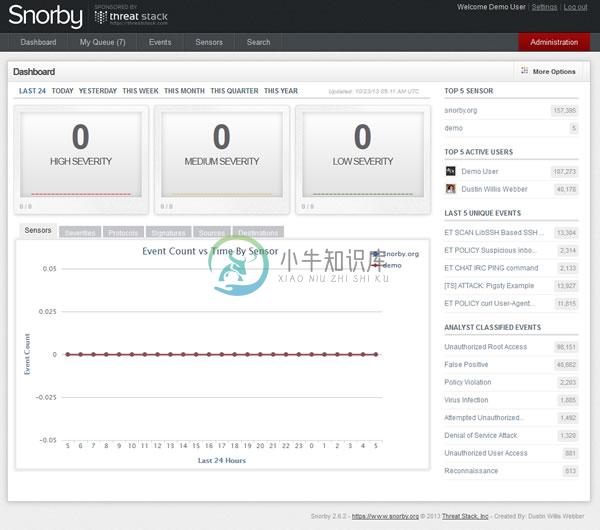

Snorby是一个Ruby on Rails的Web应用程序,网络安全监控与目前流行的入侵检测系统(Snort的项目Suricata和Sagan)的接口。该项目的目标是创建一个免费的,开源和竞争力的网络监控应用,为私人和企业使用。

在线演示:

- URL: http://demo.snorby.org

- Username: demo@snorby.org

- Password: snorby

-

https://es.oteric.info/articles/how-to-install-snort-barnyard2-snorby-passenger-and-pulled-pork Set up a Source directory in your home directory and then install some of the required packages that you

-

如果下列任何组件之一已经被安装,请酌情忽略 1.Snort 参照 CentOS6.5 安装snort 2.GIT 系统自带 3.Ruby 版本限制> 1.9.2 系统自带版本过低首先卸载掉,注意 必须是1.9.*版本 yum erase ruby ruby-libs ruby-mode ruby-rdoc ruby-irb ruby-ri ruby-docs 然后去ruby官网下载1.9.3版本R

-

搭建一个***检测系统 简单介绍一下:Snorby是一个Ruby on Rails的Web应用程序,网络安全监控与目前流行的***检测系统(Snort的项目Suricata和Sagan)的接口。该项目的目标是创建一个免费的,开源和竞争力的网络监控应用,为私人和企业使用 1、在安装snorby之前,需要安装Ruby, ImageMagick, Rails 和 Wkhtmltopdf,安装包位置可以随

-

rootsecurity · 2013/10/02 23:46 0x00 关于CentOS+Base+Barnyard2+Suricata就不多说了,这里有文章已经写的很详细了。 请参考:drops.wooyun.org/tips/413 0x01 这里安装CentOS6系统同样是使用最小化安装,[email protected] @Development Tools @Development L

-

参考: http://sublimerobots.com/2015/12/snort-2-9-8-x-on-ubuntu-part-3/ cqq@kali:/etc/snort$ sudo /usr/sbin/snort -A console -q -u snort -g snort -c /etc/snort/snort.conf -i eth0 04/17-04:51:02.052102 [

-

rails runner "Event.run_daily_report"测试邮件配置undefined method `run_daily_report' for Event:Class (NoMethodError) 原因是:snorby2.6.1开始移除了DailyCacheJob,因此需要更换测试方式 新的测试方式:rails r ReportMailer.daily_report

-

搭建基于Suricata+Barnyard2+Base的IDS前端Snorby 4.Barnyard2:http://www.securixlive.com/barnyard2/download.php wget http://www.securixlive.com/download/barnyard2/barnyard2-1.9.tar.gz tar xvf barnyard2-1.9.tar.

-

Here are the articles in this section:跨站脚本跨站请求伪造

-

网络安全目前包括WAF策略。 WAF策略 WAF策略用于为Web应用提供集中式保护,使其免受常见攻击和漏洞的侵害。

-

攻击方式 主动攻击 包括篡改数据流或伪造数据流,这种攻击试图改变系统资源或影响系统运行。 被动攻击 对信息的保密性进行攻击,即通过窃听网络上传输的信息并加以分析从而获得有价值的情报,但它并不修改信息的内容。它的目标是获得正在传送的信息,其特点是偷听或监视信息的传递。被动攻击只对信息进行监听,不对其进行修改。被动攻击包括信息内容泄露和业务流分析2大类 病毒类型 文件型 感染可执行文件,包括EXE和C

-

简介 开发环境支持编辑网络端口和防火墙策略,提供基本的安全设置。 设置网络端口和防火墙策略 安全组起着虚拟防火墙的作用,可控制开发环境实例的流量。在您启动实例时,将一个或多个安全组规则与该实例相关联。每个安全组规则,通过网络协议、端口和IP白名单,规定流入关联实例的网络流量。目前,只可以在创建开发环境时设置安全组规则,创建后不可改变。 对于每个规则,您可以指定以下内容: 协议:允许的协议。最常见的

-

tcpdump 命令行语法基本命令 tcpdump -nn 参数 描述 Verbose 定义日志输出级别: -v -vv -vvv v 越多,输出的日志越详细。示例 tcpdump -nn -v Snaplen -s SIZE RHEL 6 之后的 tcpdump 抓取数据包时每个包的默认抓取长度为 65535 字节,而旧版本(RHEL5 之前)的 tcpdump 每个包默认抓取长度为 68 字节

-

常见的安全误区 黑客、网络安全只存在于虚拟世界 如果我说以后黑客不但可以控制你的汽车开窗、刹车,甚至还能远程“强奸”,你信吗? 许多初创公司,有基于互联网的Sex应用。杜蕾斯公司也有一款Sex over Internet产品叫做Fundawear。如果这个产品出了安全问题或者协议缺陷,被黑客劫持了连接,实现中间人攻击,会出现什么样的后果? 360公司最近发现了时下最火的电动汽车Tesla Mode