JSky

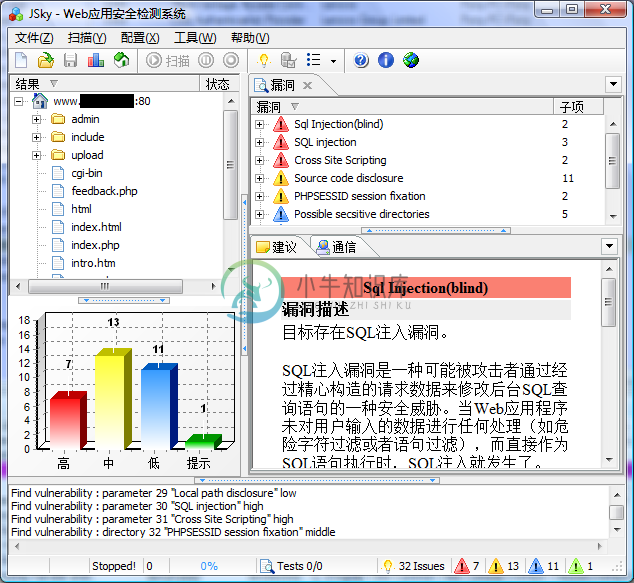

Web安全漏洞扫描器JSky Web安全漏洞扫描器是一款简明易用的Web 漏洞扫描与漏洞利用软件。他能帮你发现并解决现有Web系统中存在的安全隐患。杜绝黑客攻击,保护企业核心资产。

全面支持如下Web漏洞的扫描:

- SQL注入(SQL Injection )

- 跨站脚本(XSS )

- 不安全的对象引用(Unsecure object using )

- 本地路径泄露(Local path disclosure )

- 不安全的目录权限(Unsecure directory permissions )

- 服务器漏洞如缓冲区溢出和配置错误(Server vulnerabilities like buffer overflow and configure error)

- 敏感目录和文件扫描(Possible sensitive directories and files scan )

- 备份文件扫描(Backup files scan )

- 源代码泄露(Source code disclosure )

- 命令执行(Command Execute )

- 文件包含(File Include )

- Web木马后门(Web backdoor )

- 敏感信息(Sensitive information )

- 等等......

-

特色: 真实的漏洞利用、演示器 竭思不只是告诉您这里有漏洞,同时也能通过实际操作告诉您这种漏洞会导致什么样的后果。 详细且丰富的漏洞报表 详细的漏洞描述:将详细的告知您发生漏洞的地址、利用方式,影响程度以及解决建议等信息。 针对不同用户的不同报表模板: 多种导出格式:你可以选择PDF/HTML/DOC等各种不同的格式导出或打印报表。 准确且深入的扫描 强大的Web结构扫描引擎能够准确且全面分析W

-

分类 平台层注入。由不安全的数据库配置或数据库平台的漏洞所致 代码层注入。主要是由于程序员对输入未进行细致地过滤,从而执行了非法的数据查询。 SQL注入的产生原因 ①不当的类型处理 ②不安全的数据库配置 ③不合理的查询集处理 ④不当的错误处理 ⑤转义字符处理不合适 ⑥

-

读书笔记1-9 JSky扫描渗透 JSky是web漏洞扫描软件,渗透测试模块能模拟黑客攻击,让用户掌握问题严重性,其集成Pangolin SQL注入攻击工具,实用性很高 在安全检测中可用多个工具扫描路径及文件,或可凭经验如输入http://www.wx.com/manager/manager.asp进行测试,如获取密码是加密过得,可通过fjhh&lqh写

-

http://www.llsilver.com/?s=jsky http://hi.baidu.com/lotus007/item/b5287837457917f22784f4c1

-

大名鼎鼎的Jsky存在一个严重的安全漏洞,很早以前我就发现了,当时以为是一个例外,就没有过多的关注,今天团队成员再次证实该漏洞,特将该漏洞公布出来,防止出现意外安全事故。 Jsky在扫描网站时,如果网站目录开启了写权限,在扫描时,jsky会尝试使用del来测试目录安全性,但在实际操作中,会删除该网站的所有文件。因此在做实际***时,最好要求对方做好网站的备份,防止扫描不小心删除网站数据

-

一、 IBM Rational AppScan Developer/Build Edition V7.8.1 安装包 1.1 IBM Rational AppScan Developer Edition 7.8 for Rational Application Developer 7.0/Eclipse 3.2 Windows Evaluation Multilingual Part 1 CZ1

-

漏洞扫描器是一种能够自动在计算机、信息系统、网络及应用软件中寻找和发现安全弱点的程序。它通过网络对目标系统进行探测,向目标系统发生数据,并将反馈数据与自带的漏洞特征库进行匹配,进而列举目标系统上存在的安全漏洞。漏洞扫描是保证系统和网络安全必不可少的手段,面对互联网入侵,如果用户能够根据具体的应用环境,尽可能早的通过网络扫描来发现安全漏洞,并及时采取适当的处理措施进行修补,就可以有效地阻止入侵事件的

-

扫描有漏洞的车辆 为了找到有漏洞的车辆,你只需要在IP地址21.0.0.0/8 和 25.0.0.0/8 上扫描Sprint设备的端口6667。任何有响应的设备就是有漏洞的Uconect系统(或一个IRC服务器)。为了确定这一点,你可以尝试Telnet登陆这台设备并查找错误字符串“Unknown command”。 图-扫描设置 如果你想的话,接下来你可以与D-Bus服务交互,从而执行上述的任何操

-

WSO2IS 5.8包括Log4j 1.2。17 已针对Log4j 1识别出一个安全漏洞CVE-2019-17571。Log4j包括一个SocketServer,它接受序列化的日志事件并反序列化它们,而不验证是否允许对象。这可以提供可以被导出的攻击向量。 有人知道是否可以在WSO2IS 5.8的上下文中利用此漏洞? 提前谢谢!

-

是否有一个推荐的库来修复与org.apache.commons.beanutils.populate(bean,ParamMap)相关的Bean操纵漏洞?我试图编写一些自定义方法来验证参数映射,但这并没有解决问题。 问候桑杰

-

典型的安全漏洞 Web 典型的安全漏洞种类很多,如 XSS, CSRF, SQL注入,Cross IFrame Trick, clickJacking, 文件上传 等等。下面列举两种客户端常见的安全漏洞。 XSS XSS (Cross Site Scripting),跨站脚本攻击。为了和层叠样式表(Cascading Style Sheets,CSS)区分开,跨站脚本在安全领域叫做 XSS。攻击者

-

Fortify安全审查告诉我们一些路径操作漏洞。大多数都是显而易见的简单解决方案,但我不明白如何解决以下问题。 "wsdlPath"是从文本框中输入的。这是无法解决的问题吗?我可以验证路径是否存在,等等,但是这对漏洞有什么帮助呢?

-

常见的安全漏洞 在构建 PWA 站点的过程中,我们会面临很多的安全风险和漏洞,如 XSS,CSRF,SQL 注入漏洞,ClickJacking,文件上传漏洞 等等。在本小节中,我们列举几种客户端常见的安全漏洞,了解一下其原理和防范方法。 跨站脚本(XSS) XSS (Cross Site Scripting) 即跨站脚本攻击。为了和层叠样式表(Cascading Style Sheets,CSS)

-

我有网站运行在node.js&express服务器上。我了解到该网站存在以下漏洞。 远程攻击者可以发送巧尽心思构建的HTTP请求,并强制其针对某些流量边缘模式对错误连接进行日志记录语句。这会导致并发使用内存池进行单独的连接,并引发影响。 利用HTTP报头的间隔会在服务器进程中造成溢出,从而覆盖堆栈的一部分,通过覆盖下一个操作的字节来倒回请求处理。 一旦对暴露的endpoint进行相应的精心编制;环