CentOS系统通过日志反查是否被入侵

一、查看日志文件

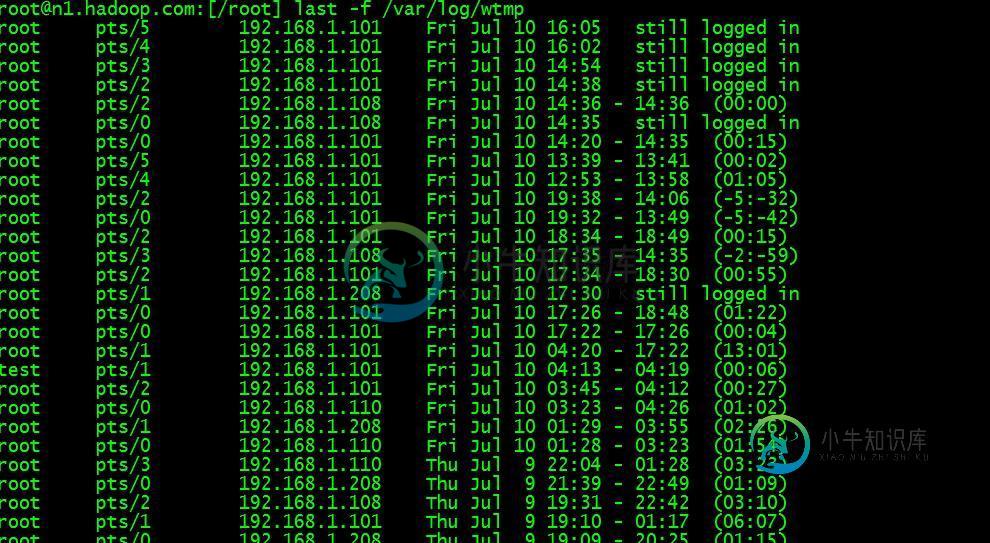

Linux查看/var/log/wtmp文件查看可疑IP登陆

last -f /var/log/wtmp

该日志文件永久记录每个用户登录、注销及系统的启动、停机的事件。因此随着系统正常运行时间的增加,该文件的大小也会越来越大,

增加的速度取决于系统用户登录的次数。该日志文件可以用来查看用户的登录记录,last命令就通过访问这个文件获得这些信息,并以反序从后向前显示用户的登录记录,last也能根据用户、终端tty或时间显示相应的记录。

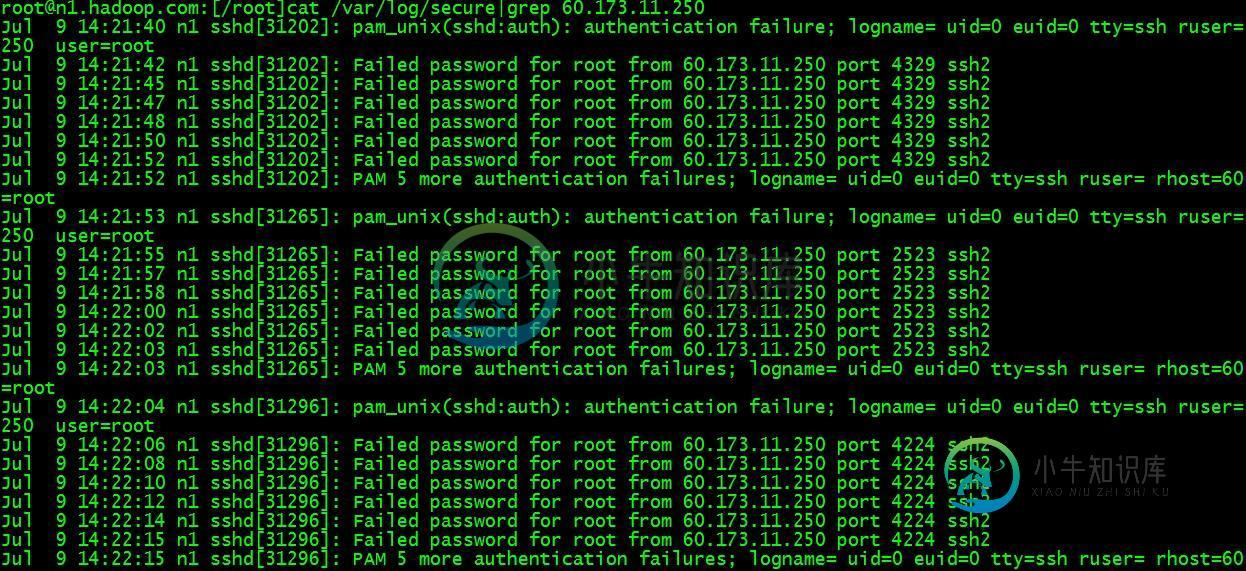

查看/var/log/secure文件寻找可疑IP登陆次数

二、脚本生产所有登录用户的操作历史

在linux系统的环境下,不管是root用户还是其它的用户只有登陆系统后用进入操作我们都可以通过命令history来查看历史记录,可是假如一台服务器多人登陆,一天因为某人误操作了删除了重要的数据。这时候通过查看历史记录(命令:history)是没有什么意义了(因为history只针对登录用户下执行有效,即使root用户也无法得到其它用户histotry历史)。

那有没有什么办法实现通过记录登陆后的IP地址和某用户名所操作的历史记录呢?

答案:有的。

通过在/etc/profile里面加入以下代码就可以实现:

PS1="`whoami`@`hostname`:"'[$PWD]'

history

USER_IP=`who -u am i 2>/dev/null| awk '{print $NF}'|sed -e 's/[()]//g'`

if [ "$USER_IP" = "" ]

then

USER_IP=`hostname`

fi

if [ ! -d /tmp/dbasky ]

then

mkdir /tmp/dbasky

chmod 777 /tmp/dbasky

fi

if [ ! -d /tmp/dbasky/${LOGNAME} ]

then

mkdir /tmp/dbasky/${LOGNAME}

chmod 300 /tmp/dbasky/${LOGNAME}

fi

export HISTSIZE=4096

DT=`date "+%Y-%m-%d_%H:%M:%S"`

export HISTFILE="/tmp/dbasky/${LOGNAME}/${USER_IP} dbasky.$DT"

chmod 600 /tmp/dbasky/${LOGNAME}/*dbasky* 2>/dev/null

source /etc/profile 使用脚本生效

退出用户,重新登录

上面脚本在系统的/tmp新建个dbasky目录,记录所有登陆过系统的用户和IP地址(文件名),每当用户登录/退出会创建相应的文件,该文件保存这段用户登录时期内操作历史,可以用这个方法来监测系统的安全性。

root@zsc6:[/tmp/dbasky/root]ls 10.1.80.47 dbasky.2013-10-24_12:53:08 root@zsc6:[/tmp/dbasky/root]cat 10.1.80.47 dbasky.2013-10-24_12:53:08

三、总结

以上就是这篇文章的全部内容,希望对大家维护服务器安全能有所帮助,如果有疑问可以留言交流。

-

作为最核心的模块之一, Nutz的日志信息已经相当完善,看懂Nutz的日志,也是了解Nutz工作方式的核心途径之一.

-

THE LOGGING SYSTEM 对于任何 Linux 用户,了解日志文件的使用是非常重要的。日志文件存储关于操作系统和应用程序运行时发生的事件的信息,包括任何错误和安全警报。您的系统将根据我将在本章中介绍的一系列规则自动记录信息。 作为黑客,日志文件可以跟踪目标的活动和身份。但是它也可以是你自己在别人系统上的活动的踪迹。因此,黑客需要知道他们可以收集什么信息,以及可以收集关于他们自己的行为和

-

系统日志文件概述 文件 描述 /var/log/messages 大多数系统日志消息记录在此处。例外是与身份验证、电子邮件处理相关的定期运行作业的消息以及调试相关的消息。 /var/log/secure 安全和身份验证相关的消息和错误的日志文件。 /var/log/maillog 与邮件服务器相关的消息的日志文件。 /var/log/cron 与定期执行任务相关的日志文件。 /var/log/bo

-

easySwoole提供了分类日志服务,以供记录运行信息方便调试。 $log = Logger::getInstance(); $log2 = Logger::getInstance('logcategory1'); log $log->log('message1'); $log2->log('message2'); console $log->console("message",false);

-

本文向大家介绍使用C#实现写入系统日志,包括了使用C#实现写入系统日志的使用技巧和注意事项,需要的朋友参考一下 因为我不想使用自己写文件,我的软件是绿色的,所以把日志写到 Windows 日志。 首先告诉大家什么是系统日志,请看下面 如果需要写日志,需要管理员权限,如果没有权限会出现下面异常 需要判断当前是否已经存在日志,下面我来创建一个事件叫 “德熙” 这里的 Application 就是写到哪

-

我问这个问题更多的是出于好奇,而不是真正关心它,但我一直想知道JavaScript事件系统是否违反了Liskov替换原则(LSP)。 通过调用,我们可以调度任意类型的,该事件可能由注册的处理。 如果我正确理解了LSP,那就意味着不应失败。但是,通常情况并非如此,因为事件侦听器通常会使用专门的子类型的属性。 在不支持泛型的类型化语言中,这种设计基本上需要将对象向下转换为中的预期子类型。 根据我的理解