django基于存储在前端的token用户认证解析

一.前提

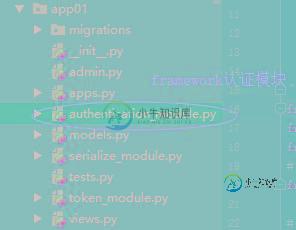

首先是这个代码基于前后端分离的API,我们用了django的framework模块,帮助我们快速的编写restful规则的接口

前端token原理:

把(token=加密后的字符串,key=name)在登入后发到客户端,以后客户端再发请求,会携带过来服务端截取(token=加密后的字符串,key=name),我们再利用解密方法,将token和key进行解码,然后进行比对,成功就是登入过的认证,失败就是没有登入过的

还有一种方式,把{name:maple,id:1} 用我自己知道的加密方式加密之后变成了:加密字符串,加密字符串|{name:maple,id:1} 当做token,发到客户端,以后客户端再发请求,会携带,加密字符串|{name:maple,id:1}过来,服务端截取{name:maple,id:1},再用我们的加密方式加密:加密字符串,拿到加密后的字符串进行比对,这种方式,只要写一个密码函数就可以了,无需写解密函数

二.token加密与解密

在django的app中定义个token模块

将有关token的函数都放在里面,后面要用到,都调用这个模块

加密token函数:

import time

import base64

import hmac

def get_token(key, expire=3600):

'''

:param key: str (用户给定的key,需要用户保存以便之后验证token,每次产生token时的key 都可以是同一个key)

:param expire: int(最大有效时间,单位为s)

:return: token

'''

ts_str = str(time.time() + expire)

ts_byte = ts_str.encode("utf-8")

sha1_tshexstr = hmac.new(key.encode("utf-8"),ts_byte,'sha1').hexdigest()

token = ts_str+':'+sha1_tshexstr

b64_token = base64.urlsafe_b64encode(token.encode("utf-8"))

return b64_token.decode("utf-8")

解密函数:

def out_token(key, token):

'''

:param key: 服务器给的固定key

:param token: 前端传过来的token

:return: true,false

'''

# token是前端传过来的token字符串

try:

token_str = base64.urlsafe_b64decode(token).decode('utf-8')

token_list = token_str.split(':')

if len(token_list) != 2:

return False

ts_str = token_list[0]

if float(ts_str) < time.time():

# token expired

return False

known_sha1_tsstr = token_list[1]

sha1 = hmac.new(key.encode("utf-8"),ts_str.encode('utf-8'),'sha1')

calc_sha1_tsstr = sha1.hexdigest()

if calc_sha1_tsstr != known_sha1_tsstr:

# token certification failed

return False

# token certification success

return True

except Exception as e:

print(e)

三.视图CBV

登入函数:

from rest_framework.response import Response

from rest_framework.views import APIView

from app01 import models

# get_token生成加密token,out_token解密token

from app01.token_module import get_token,out_token

class AuthLogin(APIView):

def post(self,request):

response={"status":100,"msg":None}

name=request.data.get("name")

pwd=request.data.get("pwd")

print(name,pwd)

user=models.User.objects.filter(username=name,password=pwd).first()

if user:

# token=get_random(name)

# 将name进行加密,3600设定超时时间

token=get_token(name,60)

models.UserToken.objects.update_or_create(user=user,defaults={"token":token})

response["msg"]="登入成功"

response["token"]=token

response["name"]=user.username

else:

response["msg"]="用户名或密码错误"

return Response(response)

登入后访问函数:

from rest_framework.views import APIView

from app01 import models

from app01.serialize_module import BookSerialize

from app01.authentication_module import TokenAuth1,TokenAuth2

class Books(APIView):

authentication_classes = [TokenAuth2]

def get(self,request):

response = {"status": 100, "msg": None}

book_list=models.Book.objects.all()

book_ser = BookSerialize(book_list, many=True)

response["books"]=book_ser.data

return Response(response)

路由:

from django.conf.urls import url from django.contrib import admin from app01 import views urlpatterns = [ url(r'^admin/', admin.site.urls), url(r'^books/$', views.Books.as_view()), url(r'^login/$', views.AuthLogin.as_view()), ]

四.framework认证功能

from rest_framework.authentication import BaseAuthentication from app01 import models from rest_framework.exceptions import NotAuthenticated # get_token生成加密token,out_token解密token from app01.token_module import get_token,out_token # 存储在前端的token解密比对 class TokenAuth2(BaseAuthentication): def authenticate(self,request): token=request.GET.get("token") name=request.GET.get("name") token_obj=out_token(name,token) if token_obj: return else: raise NotAuthenticated("你没有登入")

五.利用postman软件在前端提交

登入POST请求:

返回结果:

访问get请求:

以上就是本文的全部内容,希望对大家的学习有所帮助,也希望大家多多支持小牛知识库。

-

本文向大家介绍Django JWT Token RestfulAPI用户认证详解,包括了Django JWT Token RestfulAPI用户认证详解的使用技巧和注意事项,需要的朋友参考一下 一般情况下我们Django默认的用户系统是满足不了我们的需求的,那么我们会对他做一定的扩展 创建用户项目 添加项目apps settings.py 编写model 扩展User model 编写seria

-

本文向大家介绍详解Django之auth模块(用户认证),包括了详解Django之auth模块(用户认证)的使用技巧和注意事项,需要的朋友参考一下 auth模块简介 auth模块是对登录认证方法的一种封装,之前我们获取用户输入的用户名及密码后需要自己从user表里查询有没有用户名和密码符合的对象, 而有了auth模块之后就可以很轻松的去验证用户的登录信息是否存在于数据库中。 除此之外,auth还对

-

在这个快速启动中,我们希望通过OpenID Connect协议向我们的 IdentityServer 添加对交互式用户身份验证的支持。 完成之后,我们将创建一个使用 IdentityServer 进行身份认证的 MVC 应用程序。 添加 UI(用户界面) IdentityServer 内置了 OpenID Connect 需要的所有协议支持。你需要提供必需的 UI 部分,包括 登录、注销、授权确认

-

我们在 remember-me-hash上,基于 Form 表单的方式,来实现基于散列的令牌方法的 Remember-Me 认证,我们新建一个 jwt-authentication项目。 build.gradle 修改 build.gradle 文件,让我们的remember-me-hash项目成为一个新的项目。 修改内容也比较简单,修改项目名称及版本即可。 jar { baseName

-

本文向大家介绍深入理解Django中内置的用户认证,包括了深入理解Django中内置的用户认证的使用技巧和注意事项,需要的朋友参考一下 前言 本文主要给大家介绍了关于Django中内置用户认证的相关内容,分享出来供大家参考学习,下面话不多说了,来一起看看详细的介绍吧。 认证登陆 在进行用户登陆验证的时候,如果是自己写代码,就必须要先查询数据库,看用户输入的用户名是否存在于数据库中; 如果用户存在于

-

LDAP的基础是什么?如果在配置期间没有给出任何基数。 我必须从基于web的应用程序验证/验证用户,并且我有java代码。 但是我需要为此建立基础(变量),我已经让另一个团队告诉我基础,他们说我们没有在LDAP上定制任何东西。LDAP的默认基数是什么?