MySQL安全输入密码的一些操作介绍

当我们运行mysql客户端连接mysql服务器的时候,以一种暴露的可被其他用户发现的方式指定我们的密码是不妥的。我们输入密码的方式有四种,其中每一种都有一定风险。下面就分别说下这四种方式:

MySQL密码输入的安全操作(翻译)

第一种:直接在命令行后使用 -pyour_pass 或者r --password=your_pass 这两种选项。

举例:

shell> mysql -u ksharpdabu -pksharppassword db_name

这种方式很方便,但是不安全,因为在某些系统里,通过这种方式输入的密码对于一些系统状态程序,比如ps命令变得可见,可以让其他用户调用来显示你的命令。一般mysql客户端通常会在初始化序列期间用零覆盖命令行参数,但是仍然有一个短暂间隔时间内参数值可见的。

比如,你使用shell> mysql -u ksharpdabu -pksharppassword db_name &

将命令挂起,用shell >ps –f 命令产看,就会发现结果如下:

[root@EVA ~]# ps -f UID PID PPID C STIME TTY TIME CMD root 11594 11591 0 19:54 pts/0 00:00:00 -bash root 11614 11594 0 19:54 pts/0 00:00:00 mysql –uksharpdabu -px xxxxx root 11616 11594 0 19:54 pts/0 00:00:00 ps -f

密码参数值变成了星号,不可见,但是,如果你kill的时候,还是能看到你的密码参数值。

第二种:使用一个 -p 或者 --password 选项(后面不指定密码),在这种情况下,客户端程序请求来自终端的密码:

shell>mysql -u ksharp -p da_name

Enter password:*********

因为它对其他用户不可见,与在命令行指定相比,这样登陆mysql服务器会更加安全。但是,这个只能用于交互式运行程序,我们大部分情况下都是非交互的运行一个脚本调用客户端,就不能使用这种方法了。在某些系统中,甚至会发现脚本的第一行被错误地读并解释为我们的mysql登陆密码。

第三种:在一个配置文件中存储你的密码,例如,在Unix中,可以在主目录的“.my.cnf”文件中[client]节列出你的密码。

举例:

[client] password=your_pass

当然,如果你在“.my.cnf”里存储了密码,就一定要保管好这个文件,除了自己本人,绝不能让其他人能访问该文件。保证文件的访问模式是:400或600。

使用如下命令:

shell>chmod 600 .my.cnf

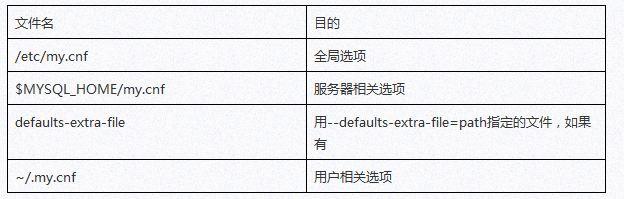

附上在Unix中,MySQL程序读取启动选项的文件列表:

MYSQL_HOME是一个环境变量,包含服务器相关的my.cnf文件驻留的目录路径。

如果未设置MYSQL_HOME,并且DATADIR中有一个my.cnf文件,BASEDIR中没有my.cnf文件,mysqld_safe将MYSQL_HOME设置为DATADIR。否则,如果未设置MYSQL_HOME并且在DATADIR中没有my.cnf,则mysqld_safe将MYSQL_HOME设置为BASEDIR。

典型情况二进制安装的目录为/usr/local/mysql/data或源代码安装的目录为/usr/local/var。请注意这是配置时指定的数据目录的位置,而不是 mysqld启动时用--datadir指定的。运行时使用--datadir对寻找选项文件的服务器没有效果,因为服务器在处理命令行参量之前寻找这些选项。

MySQL按照上述顺序寻找选项文件,并读存在的选项文件。如果你想要使用的某个选项文件不存在,则用明文文本编辑器创建。如果存在多个选项文件,文件中指定的后读取的选项要优先文件中指定的先读取的选项。

注释:在Unix平台上,MySQL忽略人人可写的配置文件。这是故意的,是一个安全措施。

任何可以在运行MySQL程序时在命令行给出的长选项也可以在选项文件中给出。要想列出程序的适用选项,用--help选项运行程序。

其他系统下的配置文件列表如下,

在Windows中,MySQL程序从以下文件读取启动选项:

第四种:在MYSQL_PWD环境变量中存储密码

但是这种指定MySQL密码的方法是极不安全的,不应该使用。ps的某些版本包括显示运行进程的环境的选

项;如果你设定MYSQL_PWD,你的密码将被运行ps的所有人看见,甚至在没有这样一个版本的ps的系统上,也可能被观察到。

在Unix上,mysql的客户端会将执行的命令保存在历史记录文件里。在默认情况下,这个文件被命名为 .mysql_history ,创建在你的home目录下。密码作为纯文本记录在如 CREATE USER, GRANT, 和 SET PASSWORD 这些语句里面。所以如果使用了这些语句,他们就被记录在这个历史文件里。为了保证安全,应该严格显示这个文件的访问模式,就和对刚才说的 .my.cnf 文件一样。

如果你的命令解释器配置为保持历史,这些历史记录文件,其中将包含在命令行中输入MySQL的密码。例如,bash中使用?/.bash_history的。任何这样的文件应该有一个严格的访问模式。

-

我正在考虑使用ChaCha20-Poly1305来加密/解密密码(我需要加密/解密不能只哈希)。但是,要使用此算法,我们需要使用密钥。然而,这是一个问题,因为我正在他们的设备上加密/解密用户的密码,所以在我的数据库中,我只存储他们加密的密码。 问题是,如果用户从他们的手机上卸载我的应用程序或换成新手机,我需要相同的密钥才能再次解密用户的密码。 我的问题是:如何安全地传输和存储这个密钥? 另外,如果

-

运行静态扫描时,我收到一个Veracode错误:操作系统命令(“操作系统命令注入”)中使用的特殊元素的中和不当(CWE ID 78) 应用程序调用一个进程,其中包含我从前端收到的参数(应用程序在内部使用,这是一个userId)。 我如何解决这个Veracode问题?有没有“安全”的方式来运行流程?

-

什么是WSDL操作安全? 操作安全是一个布尔标志,可以添加到抽象接口中的操作。 此安全标志将指示此操作是否安全。 WSDL 2.0核心语言中未定义操作安全性。 因此它被添加为WSDL 2.0扩展的一部分。 因此要使用操作安全标志,按照以下步骤: 在元素中添加WSDL 2.0扩展名称空间前缀: 将属性添加到元素中的属性:

-

为了介绍本章内容,我们借用官方文档的一句话, “在基本代码中尽可能减少不安全的代码”(”one should try to minimize the amount of unsafe code in a code base.”)。记住这句话,接着我们进入学习!在 Rust 中,不安全代码块是用于避开编译器的保护策略;具体地说,不安全代码块主要有 4 方面内容: 解引用裸指针 通过 FFI 调用函数

-

本文向大家介绍linux sudo密码输入时显示星号的操作方法,包括了linux sudo密码输入时显示星号的操作方法的使用技巧和注意事项,需要的朋友参考一下 大家都知道我们在输入linux sudo密码的时候终端是不显示任何东西的,虽然这样安全,但是我们不知道我们按下的密码到底输入进去了没有,如果可以像在网站上登录账号密码的时候显示星号多好。 操作 其实要实现这个很简单,首先编辑sudo的配置文

-

请输入主密码来加密保存在注册表里的密码记录,并保护它们免遭未经授权的访问。此后,您会需要在密码提示框里输入主密码来访问这些密码。一旦输入完毕,主密码在关闭 WinRAR 之前始终有效。如果您希望看到它是如何保护的,请在指定主密码后关闭 WinRAR 并重新打开它。输入空密码来从先前保护的密码记录里删除加密。 仅当您在上级“管理密码”对话框里按下“确认”后,实际的加密才执行,而不是在您关闭此主密码提