Tomcat9使用免费的Https证书加密网站的方法

1.概述

Apache Tomcat是一款优秀的Java Web容器,对于各个站长来说,可以很方便的使用Tomcat将自己的网站博客放在公网的服务器上,分享自己的心得以及个人博客。

那么在公网中的访问,没有被第三方公认可信的机构加密时,会默认使用Http协议,以明文将自己的网站在公网上传输。这对于大部分领域都没关系,但是对于某些敏感的数据,甚至机密需要保护的数据,例如:银行卡号、银行密码、手机验证码之类的信息,一旦被别有用心的人在中途使用抓包工具拦截,那么将会导致不可设想的后果。

那么网站需要使用SSL(Secure Sockets Layer),顾名思义,安全的套接字层。通过这层提供的保障,在SSL上面运行的应用都可以安全传输。

本文第二部分介绍如果获取免费的证书,第三部分介绍如何用已有的证书在Tomcat中配置,使得Https能够运作,最后一部分介绍,如何在浏览器中输入地址,自动由Http转发到Https上,有需要的读者可以根据需要跳过相应部分。

2.获取证书

对于Https的证书,相当于是在传输过程中加入了第三方的验证机制,简称CA(Certificate Authority),确保传输的安全性。对于大部分证书,签发是需要一定的费用的,本段落主要介绍免费的证书提供方:FreeSSL

官方地址:https://freessl.org/

具备SSL免费证书申请的前提是,先得有一个域名,没有域名的用户可以先移步阿里云或者腾讯云等域名交易网站购买域名,本例中,我使用自己的已有域名:letcafe.cn作为样例

下面介绍如何获取免费域名Https证书

步骤1、输入你所购买的域名

步骤2、选项默认,如果没特殊需求按步骤填入邮箱后创建:

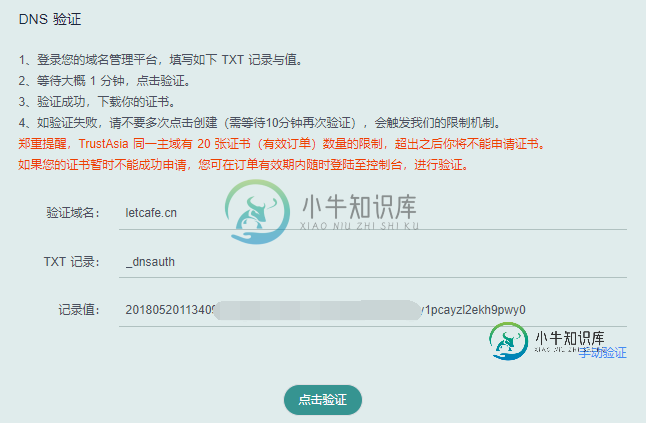

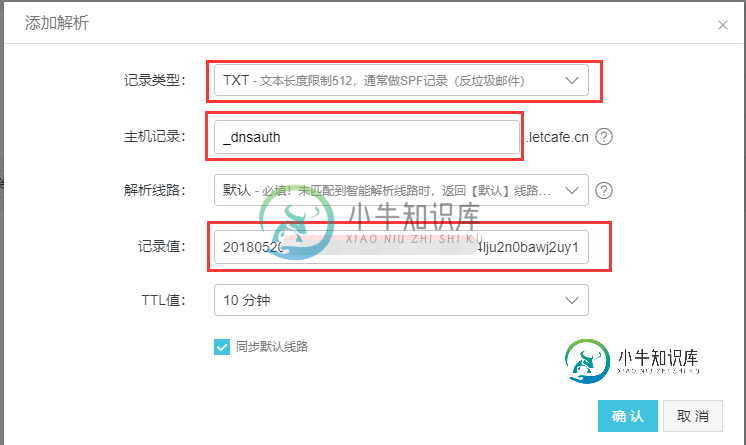

步骤3、创建完成后,等待几秒后,将会生成一个域名解析DNS的验证环节。对此,需要您去域名供应商网站添加解析,例如,我是用的是阿里云,我在:阿里云->控制台->域名与网站,找到对应的域名添加解析

解析示意图如下:

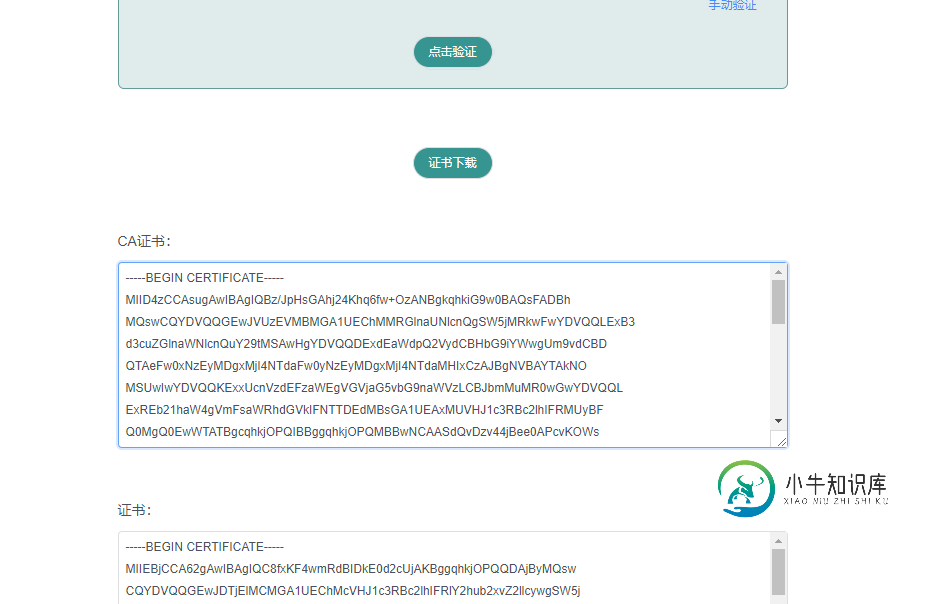

解析添加完成后,等待将近一分钟,可以回到FreeSSL验证DNS,单击“点击验证”按钮后,将会返回你的CA证书以及公钥

然后点击证书下载,即可获得带有full_chain.pem的文件以及叫private.key的私钥,到此,免费的证书已经申请完毕,下一步将Tomcat的对应内容加入HTTPS

3.配置Tomcat

3.1 生成jks文件

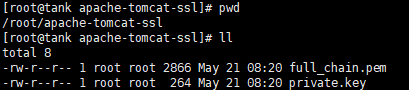

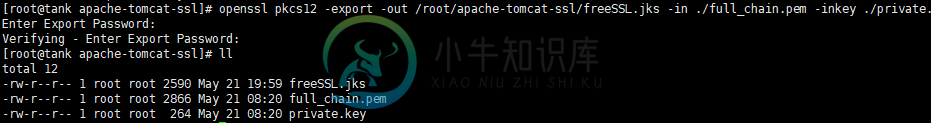

由于Tomcat证书不支持直接使用pem + 私钥的方式,因此,需要多一步使用Openssl将full_chain.pem+private.key转换为jks的步骤,首先将full_chain.pem和private.key上传至服务器的任何目录,我存放的目录是:/root/apache-tomcat-ssl,如下图:

随后使用如下命令,在当前目录下生成一个名为freeSSL.jks的文件,如果使用不了如下命令,尝试考虑升级Openssl到最新版本:

openssl pkcs12 -export -out /root/apache-tomcat-ssl/freeSSL.jks -in ./full_chain.pem -inkey ./private.key

命令过程中会要求输入keystore密码,两次确保一致,并记住该密码,为了演示,我输入的密码为:123456(产品环境下,请确保安全换成其他复杂密码)

3.2 配置server.xml

编辑Tomcat目录下的server.xml文件,文件路径位于:$CATALINA_HOME/conf/server.xml,取决于你的Tomcat安装在何处。

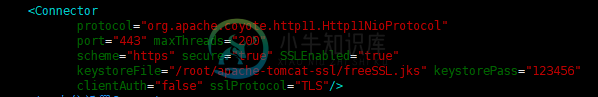

在Connector中,添加如下Connector:

代码附上:

这一步中的keystoreFile填写之前使用Openssl生成的jks文件,keystorePass使用之前输入的密码。

<Connector protocol="org.apache.coyote.http11.Http11NioProtocol" port="443" maxThreads="200" scheme="https" secure="true" SSLEnabled="true" keystoreFile="/root/apache-tomcat-ssl/freeSSL.jks" keystorePass="123456" clientAuth="false" sslProtocol="TLS"/>

此外,为了将Tomcat监听80端口,并将HTTPS请求转发到443端口(443为SSL默认端口),还需要将server.xml文件中原有的Connector修改为如下:

将port="8080"改为port="80",redirectPort="8443"改为redirectPort="443"

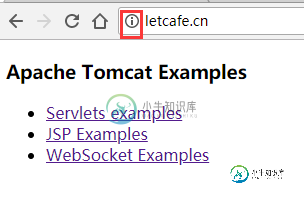

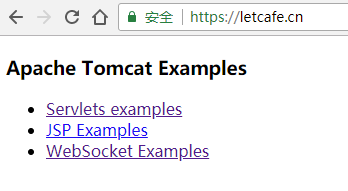

修改好,保存退出,重启Tomcat,在公网上访问输入地址:letcafe.cn,发现虽然:

通过输入html" target="_blank">https://letcafe.cn。实现了网站上的小锁显示了

但是输入letcafe.cn后,却失去了Https的加密:

但是,不能用户每次都去手敲HTTPS对不对,此时的Tomcat是会对默认继续使用HTTP,所以如果需要将该域名下的所有访问都走HTTPS加密的话,需要将所有对Tomcat的THHP访问都默认转发给HTTPS的访问,实现不管输入letcafe.cn还是https://letcafe.cn都访问的是HTTPS(如果没有此需求,可不需要下一步)

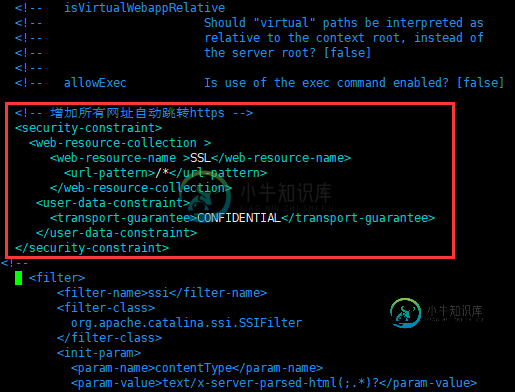

4.转发Http请求到Https

这一步非常简单,编辑$CATALINA_HOME/conf/web.xml文件,在其中添加如下代码:

代码如下:

<!-- 增加所有网址自动跳转https -->

<security-constraint>

<web-resource-collection>

<web-resource-name >SSL</web-resource-name>

<url-pattern>/*</url-pattern>

</web-resource-collection>

<user-data-constraint>

<transport-guarantee>CONFIDENTIAL</transport-guarantee>

</user-data-constraint>

</security-constraint>

保存后重启Tomcat,即可完成目标

5.访问测试

在浏览器中输入:letcafe.cn或者https://letcafe.cn或者http://letcafe.cn都可以实现访问定向到https://letcafe.cn中

6.可能会遇到的问题

如果访问不了确认如下问题是否解决:

1.防火墙是否开放端口,CentOS中是firewalld,是否添加了443和80端口

解决方案:添加端口并重载防火墙规则命令如下:

firewall-cmd --zone=public --add-port=80/tcp --permanent firewall-cmd --zone=public --add-port=443/tcp --permanent firewall-cmd --reload

查看服务器已对外开放端口命令,确认是否已放通80与443端口:

firewall-cmd --zone=public --list-ports

2.云服务提供商的拦截规则时候设置开放端口,例如:

阿里云->控制台->云服务器ECS->你的服务器->更多->安全组配置

配置规则中,加入80和443端口的开放,具体配置参照阿里云文档,腾讯云等其他服务商也类似,需要在服务器端先开放云服务商的拦截配置。

配置HTTPS踩了一些坑,希望能分享帮到他人,如有疑问,欢迎留言!

以上就是本文的全部内容,希望对大家的学习有所帮助,也希望大家多多支持小牛知识库。

-

我使用< code > SSL _ get _ peer _ certificate(),< code > X509 _ get _ pubkey() API获取网站(www.google.com)https证书公钥,转储公钥时如下: 我发现这和我在浏览器中看到的不一样(在Chrome中,点击URL地址栏中的挂锁,<代码>- 为什么这两种公钥不一样? 我很好奇这两种公钥数据是什么? 更新: 从Ch

-

问题内容: 服务器端给了我一个证书文件,我单击该证书并将其安装在计算机上,然后可以通过浏览器访问该站点。现在他们希望我使用给定的证书来爬网其网站。我卡在它的第一个阶段,试图让从。该站点没有登录。它仅检查您是否具有证书。 到目前为止,我所做的就是使用Firefox以文件格式导出证书。然后,我使用keytool命令将其(文件,而不是)导入Java密钥库。然后在代码中: 该会给我403次错误禁止访问。我

-

本文向大家介绍为SpringBoot服务添加HTTPS证书的方法,包括了为SpringBoot服务添加HTTPS证书的方法的使用技巧和注意事项,需要的朋友参考一下 HTTPS是HTTP的安全版本,旨在提供数据传输层安全性(TLS)。当你的应用不使用HTTP协议的时候,浏览器地址栏就会出现一个不安全的提示。HTTPS加密每个数据包以安全方式进行传输,并保护敏感数据免受窃听者或黑客的攻击。 您可以通过

-

接下来的步骤: 我已经使用代理启动了jeter,否则我不会记录任何东西,使用:C:\apache-jmetam-2.13\apache-jmetam-2.13\bin启动 局域网设置: 只使用代理服务器为您的局域网被选中,其他一切都在局域网设置中未被选中。 地址:localhost端口:8080 jeter网站的安全证书。

-

本书是免费的 本书最初是作为Subversion项目的文档并由Subversion的开发者开始撰写的,后来成为一个独立的项目并进行了重写。与Subversion相同,它始终按免费许可证(见附录 E, Copyright)发布。事实上,本书是在公众的关注中写出来的,最初是Subversion项目的一部分,这有两种含义: 总可以在Subversion的版本库里找到本书的最新版本。 可以任意分发或修改本

-

我正在尝试创建一个ARM模板,它可以使用透明数据加密(TDE)在Azure中部署SQL Enterprise VM,使用密钥库作为EKM。 我找到了如何通过密钥库启用TDE的示例,包括101 SQL KeyVault模板和SQL ARM规定,但在这两种情况下,它们只需要密钥库URL和访问凭据(AppID和Secret)。 鉴于以上所述,我试图将SQL指向我作为pfx文件导入到key Vault中的