《生物制药/化工校招攻略》专题

-

在Python中序列化二进制数据

问题内容: 我有一些二进制数据,它们在Python中是字节字符串数组的形式。 是否有一种可移植的方式来序列化其他语言可以读取的数据? JSON丢失了,因为我刚刚发现它没有存储二进制数据的真正方法。其字符串应为Unicode。 我不想使用,因为我不想存在安全风险,因此将其限制在其他Python程序中使用。 有什么建议吗?我真的很想使用内置库(或至少是标准Anaconda发行版中的一个库)。 问题答案

-

jQuery UI Library 初始化值和值限制

本文向大家介绍jQuery UI Library 初始化值和值限制,包括了jQuery UI Library 初始化值和值限制的使用技巧和注意事项,需要的朋友参考一下 示例 滑块元素可以通过提供value选项在初始化时设置其值。此选项是一个数字: 范围滑块也可以通过提供一个values选项来设置其值。此选项是一个数字数组: 除了提供初始值,最小值,最大值,和手柄间隔可以与被定义min,max和st

-

用Python定制一本个性化日历

用Python定制一本个性化日历开始之前,你要确保Python和pip已经成功安装在了电脑上。如果没有,可以在公众号“Crossin的编程教室”里回复关键字 安装,查看相关演示教程。另外,如果你用Python的目的是做数据分析,可以直接安装Anaconda。 Windows环境下打开 CMD (开始—运行—CMD),苹果系统环境下请打开 终端 Terminal (command+空格输入Terminal),准备开始输入命令安装依赖。 在终端输入以下命令安装所需要的依赖模块:

-

11.1 浮点数转化为十进制数

二、浮点数转换成十进制数的步骤 该步骤与前面“十进制数转换成浮点数”的步骤是互逆的,其具体步骤如下: 1、分割数字的符号、阶码和有效数字; 2、将偏移阶码减去偏移,得到真正的阶码; 3、把数字写成规格化的二进制数形式; 4、把规格化的二进制数改变成非规格化的二进制数; 5、把非规格化的二进制数转换成十进制数。 例11.2 把协处理器中的浮点数1100000111001001000000000000

-

javascript - toB项目页面定制化问题?

一个产品给多个甲方用,同一个功能给多个甲方定制不同的页面,代码共用一套 方案1: 菜单里面每个甲方配不同的菜单,比如甲方1环境,路径配置甲方1页面的路径,甲方2环境,配置甲方2页面路径 方案2: 页面外面包一层,用v-if判断加载不同的页面 <template> </template> 请问哪种方式好,或者还有什么其他方法?

-

如何避免应用受到XSS攻击?

问题内容: 如何保护我们的Web应用程序免受XSS攻击?如果一个应用程序不进行任何特殊字符转换,就很容易受到攻击。 问题答案: 您应该先将所有输入转回HTML,然后再将其输出回给用户。一些参考: OWASP XSS(跨站点脚本)预防备忘单 考虑从Apache Commons Lang使用 或从Spring使用 JSP / Servlet Web应用程序中的XSS预防

-

你所了解到的Web攻击技术

本文向大家介绍你所了解到的Web攻击技术相关面试题,主要包含被问及你所了解到的Web攻击技术时的应答技巧和注意事项,需要的朋友参考一下 (1) XSS攻击 (2) CSRF攻击 (3) 网络劫持攻击 (4) 控制台注入代码 (5) 钓鱼 详细参见:http://blog.csdn.net/fengyinchao/article/details/52303118

-

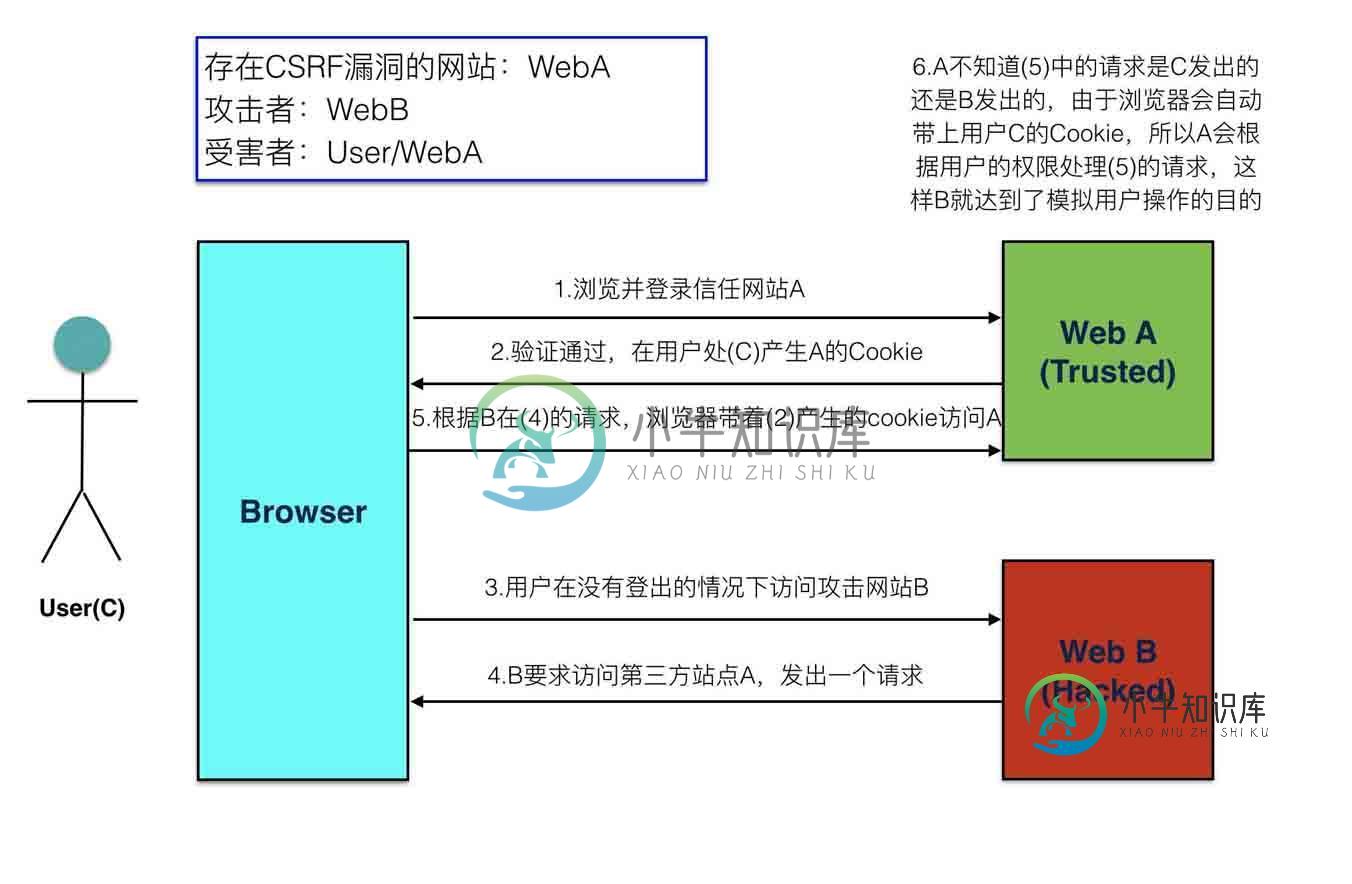

Java:什么是 CSRF 攻击,如何避免?

跨站请求伪造(英语:Cross-site request forgery),也被称为 one-click attack 或者 session riding,通常缩写为 CSRF 或者 XSRF, 是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。跟跨网站脚本(XSS)相比,XSS 利用的是用户对指定网站的信任,CSRF 利用的是网站对用户网页浏览器的信任。 1、攻击细节 跨站

-

Java:什么是 XSS 攻击,如何避免?

xss(Cross Site Scripting),即跨站脚本攻击,是一种常见于web应用程序中的计算机安全漏洞。指的是在用户浏览器上,在渲染DOM树的时候,执行了不可预期的JS脚本,从而发生了安全问题。 XSS就是通过在用户端注入恶意的可运行脚本,若服务端对用户的输入不进行处理,直接将用户的输入输出到浏览器,然后浏览器将会执行用户注入的脚本。 所以XSS攻击的核心就是浏览器渲染DOM的时候将文本

-

所需的最低限度攻击次数

问题内容: 我们获得了二维网格单元,每个单元可能包含也可能不包含怪物。 我们将获得包含怪物的单元格列表。 在一次攻击中,我们可以杀死排成一列或一列的所有怪物。我们需要告诉消灭所有怪物所需的最小攻击次数。 限制条件: 例: 输入: 输出: 如何解决这个问题。 问题答案: 可以将其建模为图问题。 为每个有怪物的行和列创建一个图形节点。如果该行和该列上有怪物,则连接节点。 这是一个二部图,您想要做最小的

-

Flask模拟实现CSRF攻击的方法

Flask模拟实现CSRF攻击的方法本文向大家介绍Flask模拟实现CSRF攻击的方法,包括了Flask模拟实现CSRF攻击的方法的使用技巧和注意事项,需要的朋友参考一下 CSRF CSRF全拼为Cross Site Request Forgery,译为跨站请求伪造。 CSRF指攻击者盗用了你的身份,以你的名义发送恶意请求。 包括:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账...... 造成的问题:个人隐私

-

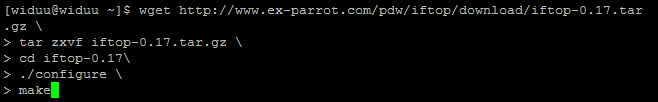

linux封锁IP简单防御UDP攻击

linux封锁IP简单防御UDP攻击本文向大家介绍linux封锁IP简单防御UDP攻击,包括了linux封锁IP简单防御UDP攻击的使用技巧和注意事项,需要的朋友参考一下 研究起因由于近些日子我的VPS遭受攻击,不管是win的还是linux的都遭受了UDP攻击,流量剧增不一会DOWN机了,这让我很恼火,非常想知道是谁干的 现在说下我的本地测试VPS配置 centos6.0 1.我们要查看这些流量的攻击来源,所以我们需要下载iftop

-

PHP防止注入攻击实例分析

本文向大家介绍PHP防止注入攻击实例分析,包括了PHP防止注入攻击实例分析的使用技巧和注意事项,需要的朋友参考一下 本文以实例形式详细分析了PHP防止注入攻击的方法。分享给大家供大家参考。具体分析如下: PHP addslashes() 函数--单撇号加斜线转义 PHP String 函数 定义和用法 addslashes() 函数在指定的预定义字符前添加反斜杠。 这些预定义字符是: 单引号 (

-

csrf和xss的网络攻击及防范?

本文向大家介绍csrf和xss的网络攻击及防范?相关面试题,主要包含被问及csrf和xss的网络攻击及防范?时的应答技巧和注意事项,需要的朋友参考一下 参考回答: CSRF:跨站请求伪造,可以理解为攻击者盗用了用户的身份,以用户的名义发送了恶意请求,比如用户登录了一个网站后,立刻在另一个tab页面访问量攻击者用来制造攻击的网站,这个网站要求访问刚刚登陆的网站,并发送了一个恶意请求,这时候CSRF就

-

asp.net可以抵御SQL注入攻击吗

问题内容: 默认情况下,使用ASP控件时,ASP.net可以防止SQL注入攻击吗? 问题答案: 不。只要您提供SQL,就应该由您明智地使用控件。 这通常意味着清理输入并在动态SQL字符串上使用参数化查询或存储过程。 如果该控件正在为您生成查询(例如成员资格控件等),那么您将受到良好保护。