会话验证-使用微服务的Spring Security性

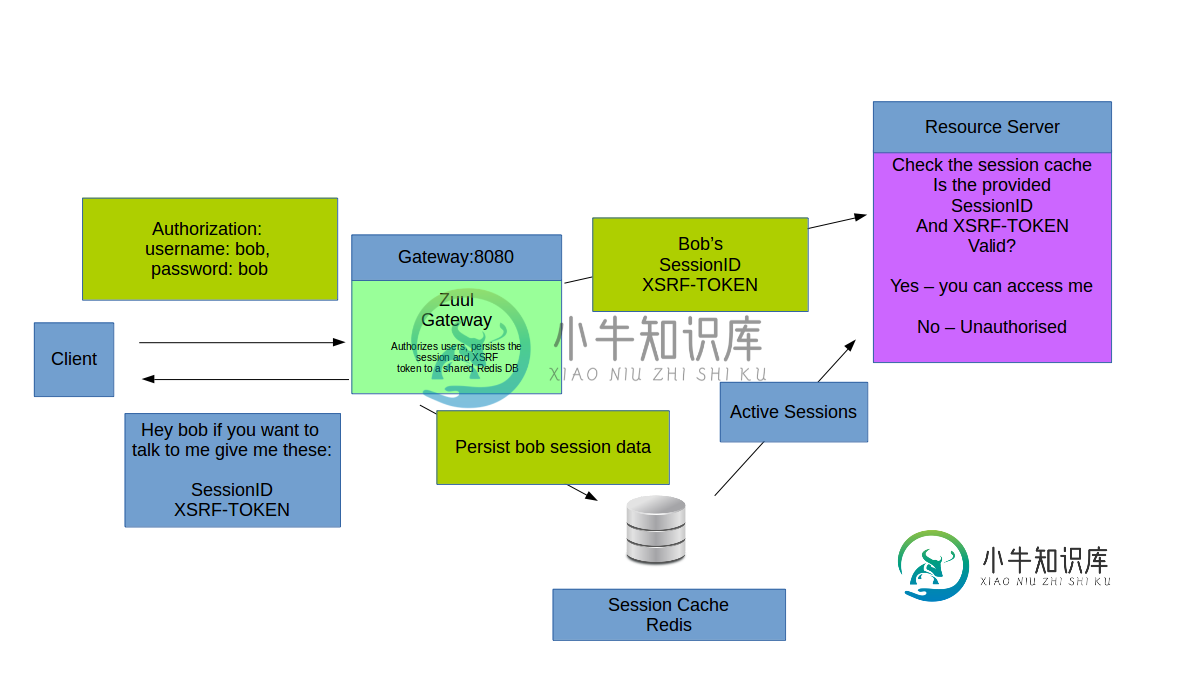

我的web应用程序的当前架构有一个网关服务器,它组织了一系列微服务,授权发生在网关,如果给定的原则被认证,它们可以与一些下游服务对话。

下游服务获取所需的数据,以标识给定的经过身份验证的客户端。然而,Spring证券违约行为开始出现,并引发了预期的:

org.springframework.security.access.AccessDeniedException: Access is denied

假定我可以在任何给定的微服务中使用会话id和+XSRF令牌来验证用户是否经过身份验证,并知道哪个用户登录了(我目前使用的是Http Basic)。

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Bean

public SessionRepository<ExpiringSession> sessionRepository() {

return new MapSessionRepository();

}

@Bean

HeaderHttpSessionStrategy sessionStrategy() {

return new HeaderHttpSessionStrategy();

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http.cors()

.and().authorizeRequests().anyRequest().authenticated();

final SessionRepositoryFilter<ExpiringSession> sessionRepositoryFilter = new SessionRepositoryFilter<ExpiringSession>(

sessionRepository());

sessionRepositoryFilter

.setHttpSessionStrategy(new HeaderHttpSessionStrategy());

http.addFilterBefore(sessionRepositoryFilter,

ChannelProcessingFilter.class).csrf().disable();

http.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.NEVER);

}

public SessionRepository<ExpiringSession> getSessionRepository(){

return sessionRepository();

}

}

资源微服务中的标头值:

KEY: cookie VALUE: XSRF-TOKEN=[token_value]; SESSION=[session_value]

KEY: x-requested-with VALUE: XMLHttpRequest

KEY: x-auth-token VALUE: a32302fd-589b-42e1-8b9d-1991a080e904

...

计划的方法(伪代码)将一个新的过滤器附加到spring securities过滤器链,如果给定的标志为真,则允许访问安全的endpoint。

**

* A custom filter that can grant access to the current resource

* if there is a valid XSRF-TOKEN and SESSION present in the shared

* session cache.

*/

public class CustomAuthenticationFilter extends AnAppropriateFilterChainFilter {

@Autowired

SessionRepository sessionRepository;

@Override

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response) throws AuthenticationException {

boolean csrfTokenExists = sessionRepository.findByCsrfTokenId(request);

boolean sessionExists = sessionRepository.findBySessionId(request);

if (csrfTokenExists && sessionExists) {

// everything is okay

} else {

// invalidate the request as being authenticated

throw new InsufficientAuthenticationException("Invalid csrf + session pair");

}

}

}

共有1个答案

在将spring boot父版本更新为2.0.1版本并将spring cloud版本更改为Finchley之后,spring boot解决了这个问题。

注意会话存储库和HttpSessionStrategy不是必需的,

HttpSessionStrategy自从spring会话成为spring会话核心后,现在已经贬值了。

注意如果您使用网关模式和ZUUL代理确保代理路由在应用程序YML/properties中包含sensition-headers:属性,请参见下面的示例:

使用Springboot配置共享会话缓存的auth+网关示例。

Auth网关

spring:

profiles: dev

redis:

host: localhost

port: 6379

session:

store-type: redis

server:

port: 8080

zuul:

routes:

# local routes

api:

url: forward:/api

path: /api/**

sensitive-headers:

# cloud-resource

resource:

url: http://localhost:9002

path: /resource/**

strip-prefix: false

sensitive-headers:

proxy:

auth:

routes:

resource: passthru

ui: none

api: passthru

security:

sessions: ALWAYS

spring:

profiles: dev

redis:

host: localhost

port: 6379

session:

store-type: redis

security:

enabled: false

server:

port: 9002

security:

# Never create a session, but if one exists use it

sessions: NEVER

# don't display the auth box

basic:

enabled: false

management:

security:

enabled: false

-

我正在尝试在一个microservice中配置一个microservice,但我正在尝试在另一个microservice中配置一个microservice如何进行身份验证。这就是我试图归档的体系结构: 我已经设法让用户授权工作并保护了微服务A,现在我正在尝试授权来自微服务B的请求,但我不确定如何做到这一点,我是否应该为微服务B在KeyCape中创建一个专用用户,或者在realm中创建客户端,或者其

-

问题内容: 我们有以下设置。 STM(Stingrey Traffic Manager)进行负载平衡+会话粘性 Weblogic的“集群” 由第三方工具处理的身份验证 因此,我不必担心有关水平缩放/运行应用程序多个实例的会话。STM / Weblogic集群确保后续请求到达同一托管服务器。 我们目前拥有的是一个整体应用程序,并且我们正在尝试转向微服务。同样,我们也不会离开当前的基础架构(即STM

-

在身份验证等情况下,与会话相比,使用JWTs有什么优势? 它是作为独立方法使用还是在会话中使用?

-

我们正在尝试找出IPC身份验证和授权的最佳实践。我会解释的。我们有一个基于微服务的体系结构SaaS和一个专门的认证服务。该服务负责执行身份验证和管理身份验证令牌(JWT)。 现在的问题是如何验证和授权由其他服务发起的请求(没有特定用户的上下文)? 我们是否应该为每个服务生成一个专用用户,并像对待系统中的任何其他用户一样对待它(具有适当的权限)? 我们是否应该在服务之间部署“硬编码”/动态令牌? 还

-

假设有两个微服务:订单和库存。order service中有一个API,它接受< code>ProductId 、< code>Qty等并下订单。 理想情况下,只有在库存服务中存在库存时才允许下订单。人们建议使用Saga模式或任何其他分布式事务。这很好,最终将利用一致性。 但是如果有人想滥用这个系统。他可以使用无效或缺货的产品(< code>ProductId)推送订单。系统将接受所有这些订单,并

-

我有一个移动(本机)和Web应用程序(SPA),它与后端微服务(在核心2.0中开发)对话,以进行身份验证/授权和其他与域相关的功能,该功能已使用Opendi的配置。这两个应用程序都获得了访问令牌。我遇到的问题是,所有微服务都应该接受无记名访问令牌和登录用户的身份验证/授权(中央身份验证服务),在身份验证微服务中生成的访问令牌(开放身份验证2.*)。那么,我在微服务中缺少哪些更改,其中REST AP