共有3个答案

您可以在AWS配置中尝试

所有资源:选择resourceId、resourceName、resourceType

与VPC直接关联的资源:选择resourceId、resourceName、resourceType,其中包含关系。resourceId='vpc-02368dae78f1387e5'

查询可以进一步增强,请参见预配置查询的一些示例。

VPC主要包含EC2实例、RDS实例、负载均衡器和Lambda函数。此外,在下面使用EC2的东西,例如Elasticache。这些是连接到VPC的资源类型。

有些人建议使用标签编辑器来查找资源:有没有办法列出AWS中的所有资源。

我还喜欢aws inventory,它只在浏览器中运行,在显示资源方面做得很好。只需给它一个访问密钥和密钥即可运行。

可以通过三种方式实现:AWS CLI、AWS控制台或代码。

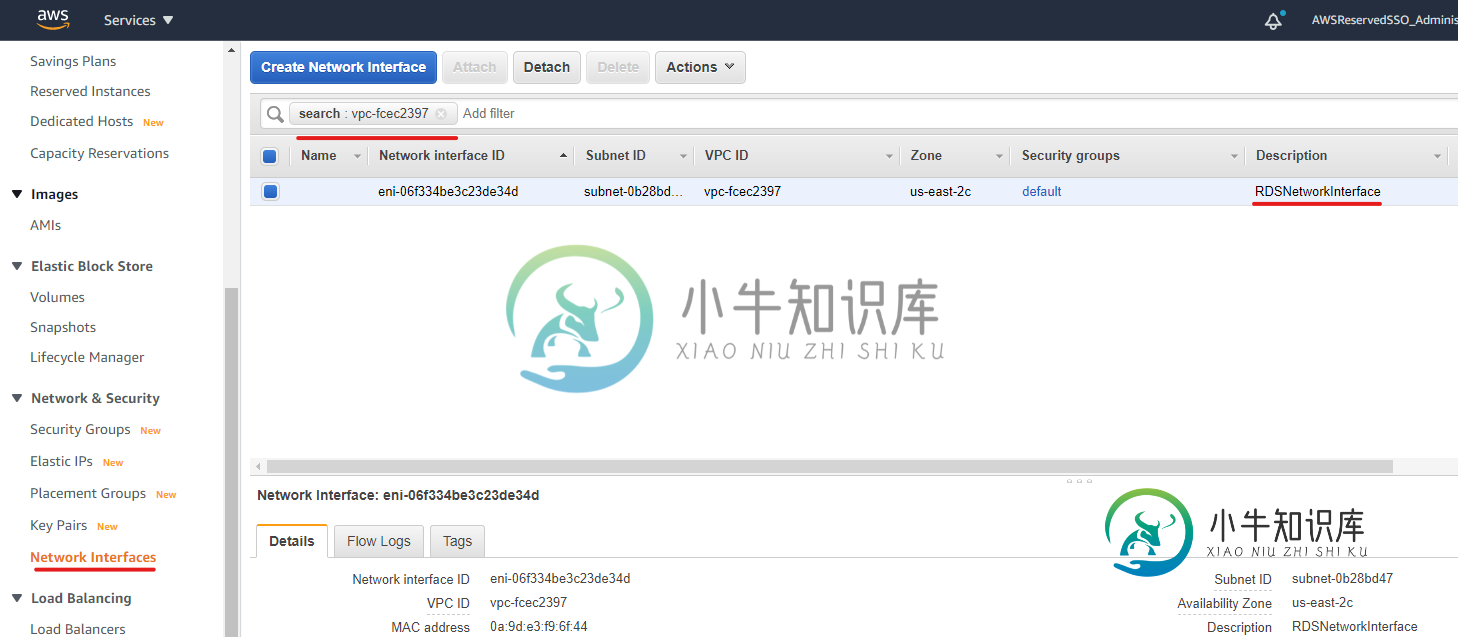

您可以使用AWS CLI列出与VPC相关的所有ENI,并使用--query参数对输出进行修饰,以获得包含所需字段(AZ、实例id等)的资源列表。

-

`aws ec2 describe-network-interfaces --filters Name=vpc-id,Values=<vpc-id> --query 'NetworkInterfaces[*].[AvailabilityZone, OwnerId, Attachment.InstanceId, PrivateIpAddresses[*].Association.PublicIp]'`aws ec2 describe-network-interfaces --filters Name=vpc-id,Values=<vpc-id> --query 'NetworkInterfaces[*].[RequesterId,Description]'原始输出的示例(VPC上只有一个实例):

"NetworkInterfaces": [ { "Association": { "IpOwnerId": "amazon", "PublicDnsName": "ec2-54-196-57-169.compute-1.amazonaws.com", "PublicIp": "54.196.57.169" }, "Attachment": { "AttachTime": "2020-08-24T10:59:16+00:00", "AttachmentId": "eni-attach-047e562690aabbffd", "DeleteOnTermination": true, "DeviceIndex": 0, "InstanceId": "i-0fe495a6c17bd0f82", "InstanceOwnerId": "570398916848", "Status": "attached" }, "AvailabilityZone": "us-east-1d", "Description": "", "Groups": [ { "GroupName": "launch-wizard-1", "GroupId": "sg-0aa7d8257bb487e1b" } ], "InterfaceType": "interface", "Ipv6Addresses": [], "MacAddress": "0e:58:38:33:9a:31", "NetworkInterfaceId": "eni-0b20855178d276783", "OwnerId": "570398916848", "PrivateDnsName": "ip-172-31-34-30.ec2.internal", "PrivateIpAddress": "172.31.34.30", "PrivateIpAddresses": [ { "Association": { "IpOwnerId": "amazon", "PublicDnsName": "ec2-54-196-57-169.compute-1.amazonaws.com", "PublicIp": "54.196.57.169" }, "Primary": true, "PrivateDnsName": "ip-172-31-34-30.ec2.internal", "PrivateIpAddress": "172.31.34.30" } ], "RequesterManaged": false, "SourceDestCheck": true, "Status": "in-use", "SubnetId": "subnet-e2bc5fbd", "TagSet": [], "VpcId": "vpc-6ad2e110" } ]现在过滤:

>

对于第一个

——查询[ "us-east-1d", "57039816848", "i-0fe495a6c17bd0f82", [ "44.196.57.169" ] ]对于第二个--query(另一个VPC):[ "amazon-elasticache", "ElastiCache alon-001" ], [ "amazon-elasticache", "ElastiCache alon-002" ], [ "975289786086", "arn:aws:ecs:us-east-2:57039916848:attachment/22a90802-fae7-4afb-9a7e-43e6f4be8ca4" ], [ "074689309192", "Interface for NAT Gateway nat-069344579d8bda20" ], [ "amazon-elb", "ELB app/EC2Co-EcsEl-YX74WCWEGOK/0b6d7bc60b540b1" ], [ "amazon-elb", "ELB app/EC2Co-EcsEl-YX74WCWGGOK/0b6bd7c60b540b1" ], [ "amazon-elasticache", "ElastiCache alon-003" ]

使用名为vpc inside的python脚本。你可以描述你所有的专有网络资源。usage: vpc-inside.py [-h] -v VPC [-r REGION] [-p PROFILE] optional arguments: -h, --help show this help message and exit -v VPC, --vpc VPC The VPC to annihilate -r REGION, --region REGION AWS region that the VPC resides in -p PROFILE, --profile PROFILE AWS profile输出结果如下所示:EKSs in VPC vpc-07ef7f777429cfd82: Omikron -------------------------------------------- ASGs in VPC vpc-07ef7f777429cfd82: eks-pooks-9ebf225b-70a9-a026-034f-c7431df9b7ba resides in vpc-07ef7f777429cfd82 eks-pooks-9ebf225b-70a9-a026-034f-c7431df9b7ba -------------------------------------------- RDSs in VPC vpc-07ef7f777429cfd82: -------------------------------------------- EC2s in VPC vpc-07ef7f777429cfd82: i-0c63874d77ea2ba78 i-043740f224015e69e -------------------------------------------- Lambdas in VPC vpc-07ef7f777429cfd82: -------------------------------------------- Classic ELBs in VPC vpc-07ef7f777429cfd82: -------------------------------------------- ELBs V2 in VPC vpc-07ef7f777429cfd82: -------------------------------------------- NAT GWs in VPC vpc-07ef7f777429cfd82: -------------------------------------------- VPC EndPoints in VPC vpc-07ef7f777429cfd82: -------------------------------------------- IGWs in VPC vpc-07ef7f777429cfd82: -------------------------------------------- ENIs in VPC vpc-07ef7f777429cfd82: eni-079231232dc136305 eni-05ff227eca8341a08 eni-0c01b2871887ac3f7 eni-00e11d4f9590161b4 -------------------------------------------- Security Groups in VPC vpc-07ef7f777429cfd82: sg-0b4554a65e1560745 sg-0f93574d6b180b263 -------------------------------------------- Routing tables in VPC vpc-07ef7f777429cfd82: rtb-0694bdbdd696b2bed rtb-072ec82a18d8a04ba -------------------------------------------- ACLs in VPC vpc-07ef7f777429cfd82: acl-0c0087eabf9335940 -------------------------------------------- Subnets in VPC vpc-07ef7f777429cfd82: subnet-0b8cc1132727e5b5d subnet-0e47ee92a9ca80280 subnet-0c25990d9a138616b --------------------------------------------

-

问题内容: 我试图找出如何列出Python中所有可用的无线网络。我正在使用Windows 8.1。 是否有我可以调用的内置函数或通过库? 请给我看看打印列表的代码。 问题答案: 您将需要该模块和一个Windows命令: 只是获得SSID的一些额外功能。 https://docs.python.org/2/library/subprocess.html

-

(编辑)我想将GKE吊舱连接到Atlas。 我有一个Atlas db,带有一个连接到GCP专有网络的专有网络对等连接。我正在尝试运用我在这些图坦卡门中学到的东西: 配置VPC网络对等互连 控制对专有网络的访问 当我查看VPC网络对等互连时 但是,可以预见的是,结果是一样的。 从gcloud shell我做: 并获得: 在GKE中,我创建了一个具有计算网络管理员角色的服务帐户,但不确定如何将其链接到

-

当向参与者发放新身份或者将现有身份绑定到参与者时,在已部署的业务网络中的身份库中一个身份与参与者之间的映射被创建。当该参与者使用该身份将事务提交到已部署的业务网络时,Composer运行时会在身份库中查找该身份的有效映射。这种查找是使用公钥签名或指纹完成的,指纹本质上是证书内容的散列(对证书和身份唯一的)。 为了在已部署的业务网络中执行身份管理操作,你需要列出和查看身份库中的一组身份。 在你开始之

-

有没有办法列出AWS中的所有资源?对于所有区域,所有资源...例如列出所有EC2实例、所有VPC、API Gateway中的所有API等...我想列出我帐户的所有资源,因为我很难找到我现在可以放弃的资源。

-

有没有办法在AWS帐户中列出所有可计费资源(基本上是EC2、EBS、RDS)。是否有任何aws cli命令或脚本可用于执行此操作。 我有aws帐户root访问权限。

-

是否有路线列表/视图(图形化)所有在亚马逊上创建的资源?数据库的所有用户、池等。 我能想到的最好方法是运行每个cli