Azure-在Java Spring Boot中使用用户管理的标识访问密钥库:错误详细信息:ManagedEntityCredential身份验证不可用?

我有一个Java Spring启动应用程序,它只是从Azure密钥库读取秘密,下面是使用的步骤

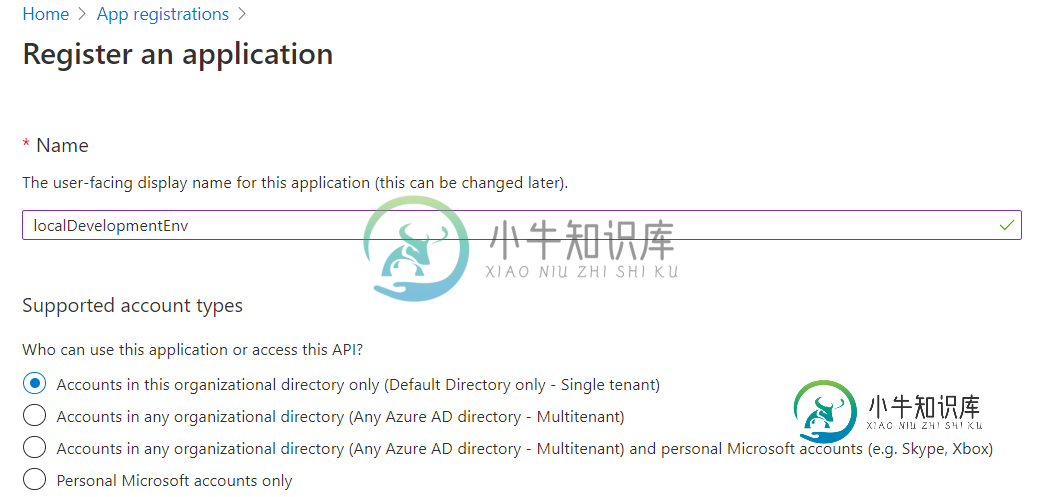

- 创建一个应用程序注册

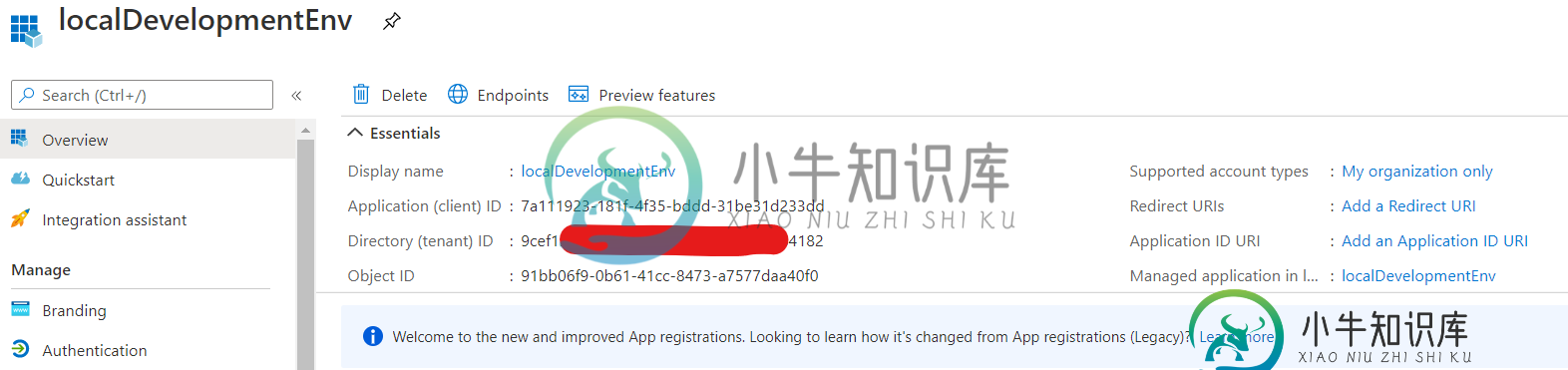

- 已复制应用注册详细信息

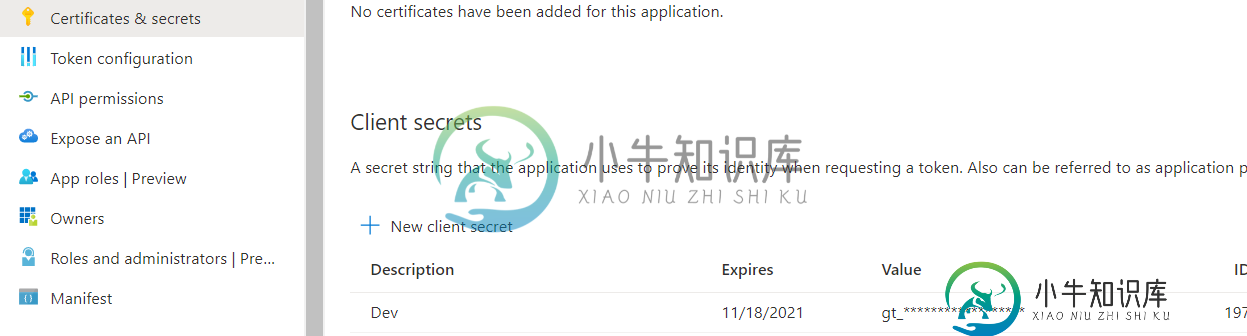

- 生成的秘密

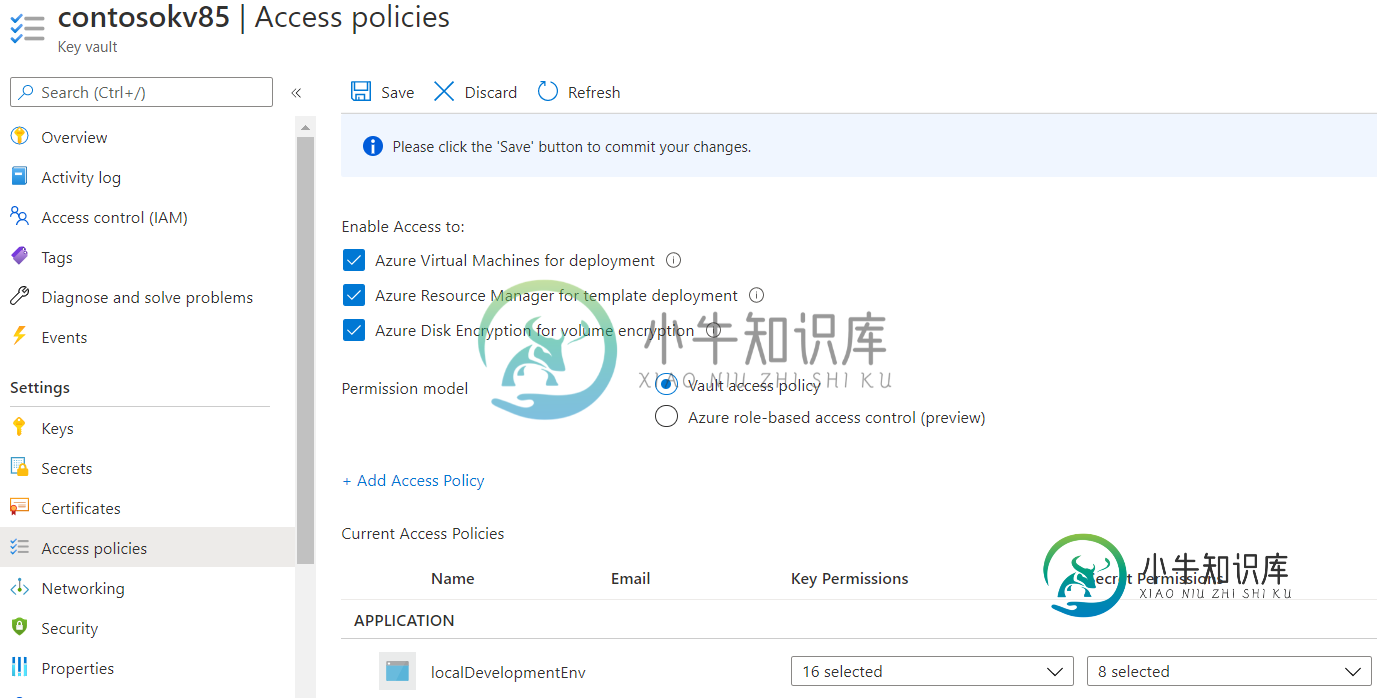

- 已授予Azure密钥库的访问权限

下面是我的JavaSpring Boot应用程序

波姆。xml

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 https://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>2.3.6.RELEASE</version>

<relativePath/> <!-- lookup parent from repository -->

</parent>

<groupId>com.contoso</groupId>

<artifactId>keyvault</artifactId>

<version>0.0.1-SNAPSHOT</version>

<name>keyvault</name>

<description>Demo project for Spring Boot</description>

<properties>

<java.version>11</java.version>

<azure.version>2.3.5</azure.version>

</properties>

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>com.microsoft.azure</groupId>

<artifactId>azure-keyvault-secrets-spring-boot-starter</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

<exclusions>

<exclusion>

<groupId>org.junit.vintage</groupId>

<artifactId>junit-vintage-engine</artifactId>

</exclusion>

</exclusions>

</dependency>

</dependencies>

<dependencyManagement>

<dependencies>

<dependency>

<groupId>com.microsoft.azure</groupId>

<artifactId>azure-spring-boot-bom</artifactId>

<version>${azure.version}</version>

<type>pom</type>

<scope>import</scope>

</dependency>

</dependencies>

</dependencyManagement>

<build>

<plugins>

<plugin>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-maven-plugin</artifactId>

</plugin>

</plugins>

</build>

</project>

application.properties

azure.keyvault.client-id=7a111923-xxxxxxxx-xxxxxx-31be31d233dd

azure.keyvault.client-key=gt_~k02yF_xxxxxx_vn3r1.GW

azure.keyvault.enabled=true

azure.keyvault.tenant-id=9cef136a-xxxx-xxxx-b7d3-d9d8a5a84182

azure.keyvault.uri=https://contosokvxxx.vault.azure.net/

KeyVault应用程序。JAVA

package com.example.demo;

import org.springframework.boot.SpringApplication;

import org.springframework.boot.autoconfigure.SpringBootApplication;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RestController;

import org.springframework.beans.factory.annotation.Value;

@SpringBootApplication

@RestController

public class KeyvaultApplication {

public static void main(String[] args) {

SpringApplication.run(KeyvaultApplication.class, args);

}

@GetMapping("get")

public String get() {

return connectionString;

}

@Value("${connectionString}")

private String connectionString;

public void run(String... varl) throws Exception {

System.out.println(String.format("\nConnection String stored in Azure Key Vault:\n%s\n",connectionString));

}

}

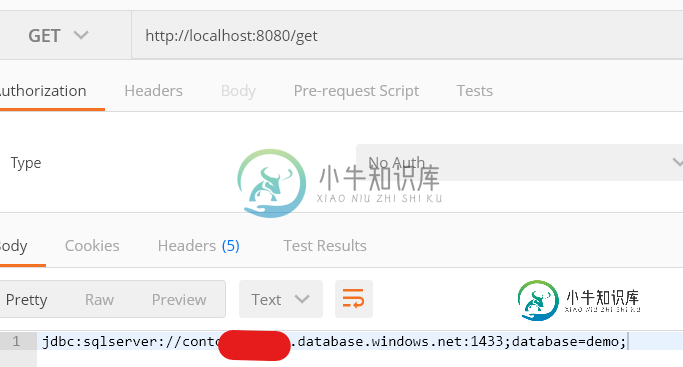

它可以工作,我可以从Azure Key Vault中读取秘密

所以决定删除应用程序中的秘密。属性和注释如下

#azure.keyvault.client-id=7a111923-1xxxxxxxx-31be31d233dd

#azure.keyvault.client-key=gt_~k02yF_xxxxxxxx-Hr6vn3r1.GW

azure.keyvault.enabled=true

#azure.keyvault.tenant-id=9cef136axxxxxxx-3-d9d8a5a84182

azure.keyvault.uri=https://contosokvxxx.vault.azure.net/

并使用setx添加了一个环境变量,如下所示

setx AzureServicesAuthConnectionString "RunAs=App;AppId=bb01c08b-xxxxxxxx-106;TenantId=9cef1-xxxxxxx-d9d8a5a84182;AppKey=xxxxxxxx-4Dpg-E3zrj~"

项目编译时没有任何问题

>mvn clean compile package

但是跑失败了

>mvn spring-boot:run

错误:

11:40:27.334 [main] ERROR org.springframework.boot.SpringApplication - Application run failed

java.lang.IllegalStateException: Failed to configure KeyVault property source

at com.microsoft.azure.keyvault.spring.KeyVaultEnvironmentPostProcessorHelper.addKeyVaultPropertySource(KeyVaultEnvironmentPostProcessorHelper.java:110)

at com.microsoft.azure.keyvault.spring.KeyVaultEnvironmentPostProcessor.postProcessEnvironment(KeyVaultEnvironmentPostProcessor.java:47)

Caused by: java.lang.RuntimeException: Max retries 3 times exceeded. Error Details: ManagedIdentityCredential authentication unavailable. Connection to IMDS endpoint cannot be established, Network is unreachable: no further information.

at com.azure.core.http.policy.RetryPolicy.lambda$attemptAsync$1(RetryPolicy.java:116)

at reactor.core.publisher.FluxOnErrorResume$ResumeSubscriber.onError(FluxOnErrorResume.java:88)

共有2个答案

请试着按照这个样品做。

它演示了如何在JavaSpring应用程序中将Azure应用程序配置服务与Azure Key Vault一起使用,还设置了连接Key Vault的环境变量。

这些密钥保管库凭据仅在应用程序中使用。应用程序使用这些凭据直接向密钥保管库进行身份验证,而不涉及应用程序配置服务。密钥保管库为应用程序和应用程序配置服务提供身份验证,而无需共享或公开密钥。

错误详细信息:ManagedEntityCredential身份验证不可用。无法建立到IMDSendpoint的连接,无法访问网络:无进一步信息。

此错误意味着无法连接到Azure实例元数据服务终结点,它是一个REST终结点,可在知名的不可路由IP地址(169.254.169.254)处使用,MSI使用它来获取令牌,只能从Azure服务(例如Web应用、VM等)中访问令牌。

要使用MSI get secret from the azure keyvault,请按照以下步骤将应用程序部署到azure web app,启用系统分配的标识或用户分配的标识,然后删除azure。钥匙库。来自应用程序的客户端密钥。属性,更改azure。钥匙库。客户端id使用MSI的客户端id,将其添加到keyvault的访问策略中,详细信息如下。

azure.keyvault.client-id=56rqs994-0o66-43o3-9roo-8e3534d0cb23

azure.keyvault.enabled=true

azure.keyvault.tenant-id=72s988os-86s1-41ns-91ab-2q7pq011qo47

azure.keyvault.uri=https://contosokv.vault.azure.net/

参考-教程:在Spring Boot应用程序中读取Azure Key Vault中的秘密

-

对于较新的azure keyvault包,我使用了以下内容: 但是它找不到。这是错误的一部分:

-

null 身份验证工作流会是什么样子?有任何可用的例子吗?我们可以通过使用MSAL来实现吗? 假设我们已经创建了一个Azure密钥库,并在该库中保存了一些秘密。如何在Windows 10下运行的桌面应用程序中实现以下功能: 当前Windows用户是Azure AD组GroupA的一部分,位于Azure密钥库的同一承租人之下。 当当前用户从同一用户会话启动桌面应用程序时,应用程序可以访问所述密钥库中

-

我在Azure App Service中部署了一个spring boot应用程序,该应用程序使用用户管理的身份访问Azure Key Vault。 我遵循了以下提到的步骤: 创建了用户管理标识 在Azure app Service中部署了spring boot app 通过身份选项将新创建的用户管理身份添加到应用程序服务中 在应用程序服务中IAM的角色分配下添加用户托管标识为所有者角色 创建Azu

-

我刚刚在AKS群集中设置了托管标识,以使用Azure Key Vault资源进行身份验证,使用以下指南:https://dev.to/vivekanandrapaka/access-secrets-from-akv-using-managed-identities-for-aks-91p 在指南中,我们在VMS中设置了系统分配的托管标识。然后,我们将VMS应用程序添加到keyvault中的访问策略

-

问题内容: 我无法使用LDAP验证用户。我有以下详细信息: 我可以使用上述详细信息搜索值,但是如何使用用户名和密码对用户进行身份验证? 如果您遵循我之前的问题,那么您将理解,我可以成功连接到LDAP服务器,但无法对其进行身份验证。 用户验证: 我无法使用来连接到LDAP服务器,应该如何使用。我可以搜索给定的用户为。 问题答案: 这是我在各个地方发现的东西的混搭。如果您不想使用UnboundID S