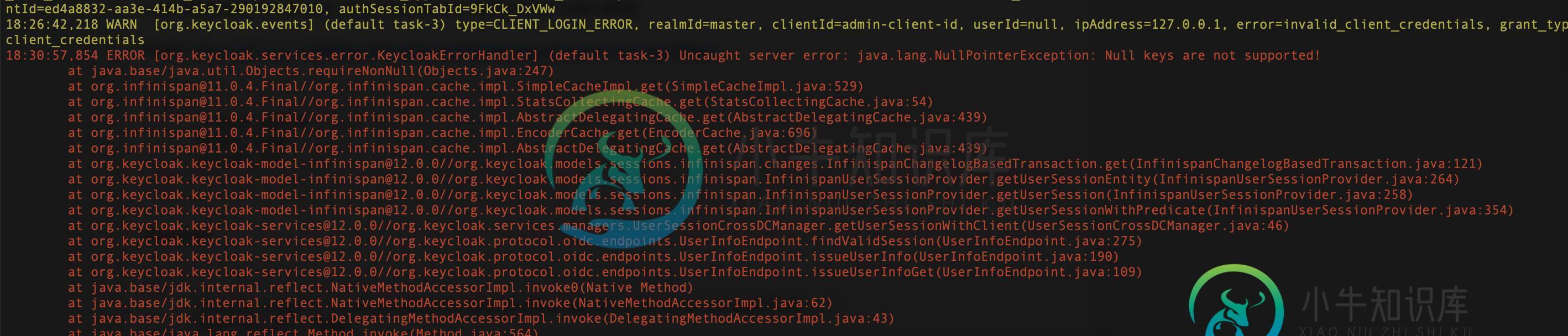

Keycloak无法使用有效令牌验证用户信息

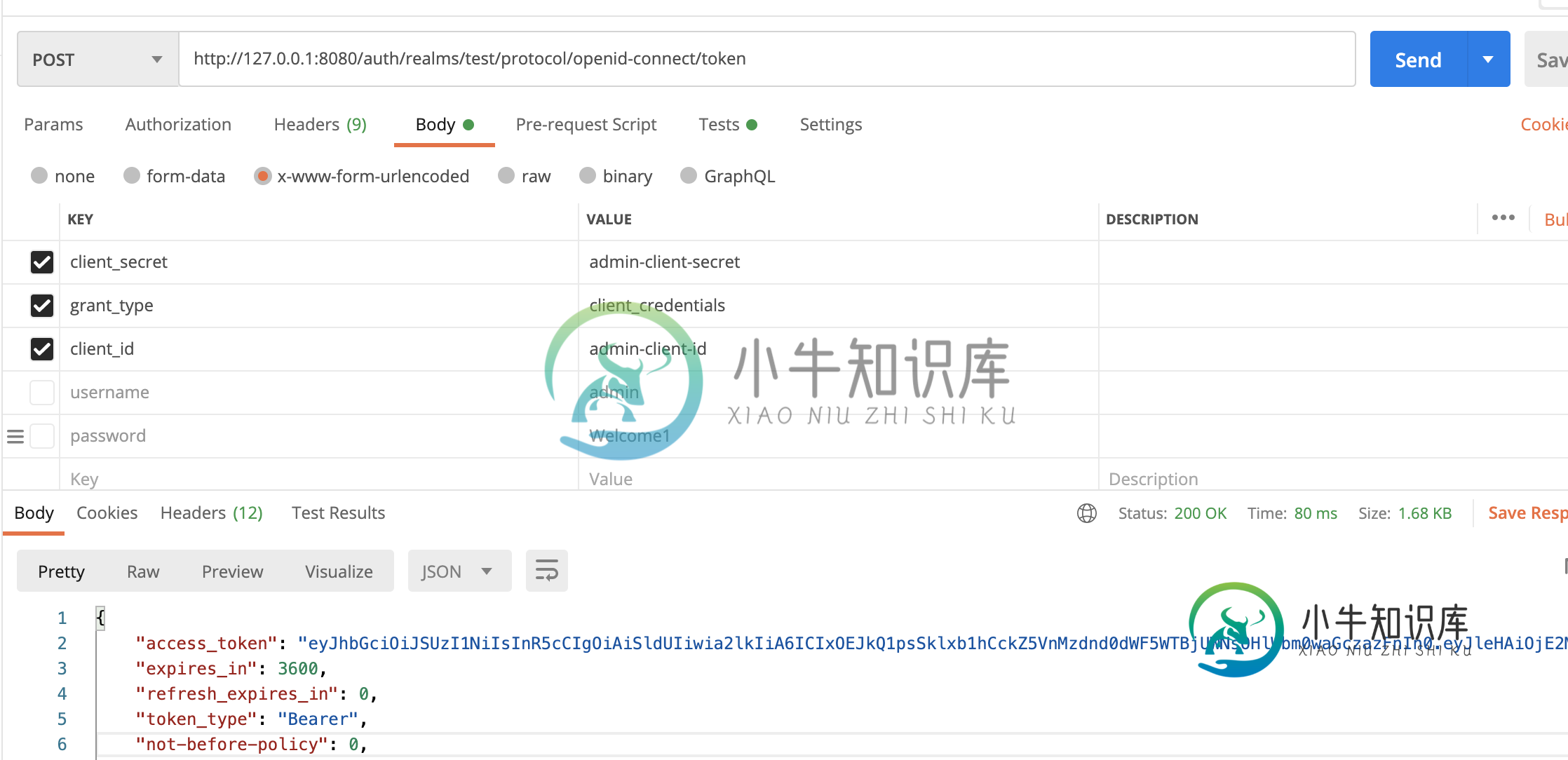

{

client_secret: ...,

grant_type: ...,

client_id: ...,

}

{

"access_token": "eyJhbGciOiJSUzI1NiIsInR5cCIgOiAiSldUIiwia2lkIiA6ICIxOE..."

"expires_in": 3600,

"refresh_expires_in": 0,

"token_type": "Bearer",

"not-before-policy": 0,

"scope": "create"

}

共有1个答案

curl -d "client_id=$YOUR_CLIENT_ID" \

-d "client_secret=$YOUR_CLIENT_SECRET" \

-d "grant_type=client_credentials" \

http://127.0.0.1:8080/auth/realms/test/protocol/openid-connect/token)

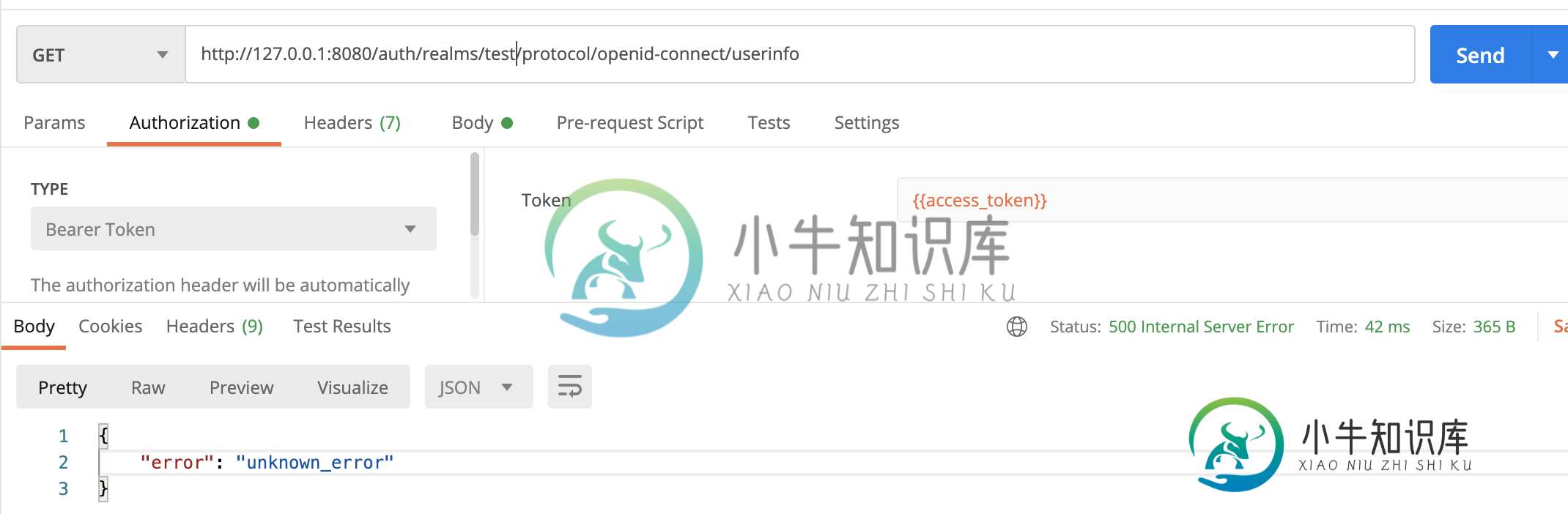

curl -X GET http://127.0.0.1:8080/auth/realms/test/protocol/openid-connect/userinfo \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $ACCESS_TOKEN"

-

我有一个令牌,它将从一个服务传递到我的Rest服务。我想使用Spring security根据公钥验证令牌(它托管在不同的服务器上)。我已经定义了安全配置类,它扩展了KeyDopperWebSecurity配置适配器,并且实现了httpSecurity和AuthenticationManager构建器。 我正在使用OncePerRequestFilter并从请求中获取承载令牌。 @组件公共类Jwt

-

我已经创建了一个简单的spring boot应用程序,我已经使用KeyCloak对其进行了身份验证。当我调用服务(http://localhost:8080/table1data)时,它会将我重定向到keycloak登录页面,在该页面中插入我的领域用户名和密码,然后返回数据。现在到现在一切都很好。 我想要另一个场景。如果我的用户已经拥有相应领域的有效令牌,并且他希望使用正确的令牌访问相同的URL,

-

我正在研究React应用程序与KeyCloak的集成。我已经在本地计算机上安装了keycloak服务器版本11.0.2。我能够访问管理登录并创建管理用户。我还使用keycloak创建了一个具有凭据的自定义客户端和用户。我的react应用程序是在我的机器的端口9000上托管的,而keycloak是在8080(默认)端口上托管的。现在,当我重定向到我的应用程序URL时,它会自动重定向到下面的URL:

-

我必须将一个遗留的身份验证系统移到Keycloak,并且我不能更改客户端上的实际工作流。因此,我需要用我的api(在node.js中)提供一个用户创建和登录系统,该系统反过来代表用户从Keycloak创建和获取访问令牌。 我能够创建一个用户,但我无法找到为该用户生成访问令牌的方法。我找到的唯一解决办法是创建一个用户并设置一个随机密码,然后要求授予提供用户名和密码的用户,但这意味着我必须在自己的一侧

-

我使用的是keycloak:4.8.3.final UserService(作为service-account)在service-account-roles选项卡中分配了必要的客户端角色 每当有人试图访问InventoryService的APIs时,我都会执行以下操作: 从授权标头获取访问令牌 获取RPT(如本文所述) 检查RPT是否存在所需的权限。 顺便说一句,另一个观察是:当令牌属于用户(而不

-

我有一个React应用程序,它使用Keycloak作为身份验证服务。另外,我有一个Nodejs rest api,endpoint由keycloak保护,所以React应用程序在需要调用api时发送JWT。在Keycloak管理控制台中,我创建了一个带有用户和角色的公共客户端。 所有工作都很好,但唯一的问题是,当我通过管理控制台注销时,或者在过期之前从我的React应用程序注销时,我仍然可以用这些