Azure密钥库证书-创建基本约束CA:true

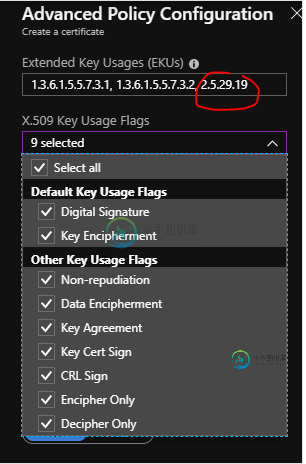

我想通过Azure portal(Azure Key Vault)创建一个自签名的CA证书。我不确定如何设置X509扩展基本约束ca:true

一些参考链接:https://docs.microsoft.com/en-us/powershell/module/pkiclient/new-selfsignedcertificate?view=win10-ps

https://www.alvestrand.no/objectid/2.5.29.19.html

共有1个答案

显然,这可以通过REST API工作,但不幸的是,它既没有通过门户UI公开,也没有通过.NET客户端SDK公开。而且,现在还没有适当的文档记录。

当您查看Get Certificate Policyendpoint的示例响应时,您可以看到它有一个“basic_constraints”部分,其中包含您要查找的值(即使在同一页面下面相应的X509CertificateProperties部分中没有文档)。

但是,REST API的一般“D509 Props”文档中记录了该属性。不过,如果要使用path_len_contraint中的错误,请注意它--需要是path_len_constraint。

因此当发布到https://

"x509_props": {

...

"key_usage": [

"keyCertSign"

],

"basic_constraints": {

"ca": true,

"path_len_constraint": 3

}

},

它实际上按照预期设置了这些值。有关其他参数,请参见创建证书文档。

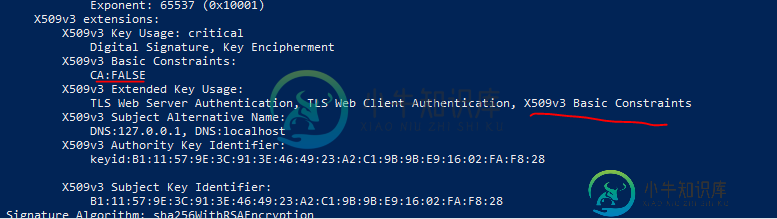

结果可以在导出证书的openssl转储中看到:

X509v3 Key Usage: critical

Certificate Sign

X509v3 Basic Constraints: critical

CA:TRUE, pathlen:3

-

我正在尝试对现有API启用Azure密钥库证书。我们已经在Azure Key Vault帐户中拥有秘密和Azure Key Vault证书。下面是配置证书的代码: 在我的本地计算机上,我正确地导入了证书,其中包括下载pfx格式。

-

嘿,我想使用Azure密钥库加密/解密我的数据库中的数据。我看到自己和其他人都在纠结的一个主要问题是如何保护程序中的访问id和密钥。我看到有人说,如果你没有一个原生的微软应用程序(我没有,我的应用程序运行在第三方linux服务器上),你可以获得一个证书来访问密钥库。在我掏出200美元购买之前,我想知道拥有该证书意味着即使证书被盗,攻击者也不能用它来访问密钥库,对吧?我的理解是证书只能在我的域上工作

-

我是新来配置Jetty服务器的SSL。我按照digcert的步骤创建了私钥文件、证书请求CSR文件。 我向CA发送了证书请求,并拿回了我签名的CSR。但是CA给我发了一个有两个证书的捆绑包,一个是我的证书,由CA签名,第二个是CA证书。(1star_xyx_abc_comcrt文件,2.CRT文件)。现在我面临着从这些文件创建密钥库的麻烦。 当我按照Oracle文档的步骤4、5和6使用keytoo

-

如何为密钥对创建X509证书?(我的类已经有了密钥对,我需要创建一个证书来保存我的公钥,然后将其存储在密钥库中)。 我期望有一个X509证书构造函数能够接收我的公钥,然后通过keystore.set条目(pvtkey,cert)存储它,但我没有发现任何有用的关联新证书和我的密钥对... 任何想法? 编辑:我也试图通过证书链为空,但它不起作用,它看起来像一个错误报告http://bugs.sun.c

-

我试图签署一个Android应用程序,但显然原始的keystore文件是不可用的。我所得到的只有以下几点: 私钥md5 0123456789abcdef0123456789abcdef<--虚构值,但 证书md5 fedcba9876543210fedcba9876543210<-原始为32个十六进制数字 已签署的生产Android应用程序 是否有任何方法可以从这些资产中重新创建一个keystor