使用Azure密钥库加密和解密Blob

共有1个答案

#1在Azure Keyvault中,默认情况下加密密钥没有过期。但设置一个是一个很好的做法。然后旋转按键。

循环将涉及生成新密钥,重新加密所有使用旧密钥加密的数据,使用新密钥删除旧加密数据和旧加密密钥。

关于数据加密,Azure支持三种模型。1)使用服务管理密钥的服务器端加密2)使用Azure Key Vault中的客户管理密钥的服务器端加密3)使用客户控制硬件上的客户管理密钥的服务器端加密

-

我们希望利用Azure Key vault将我们的敏感密钥存储在Azure Key vault中,并利用存储的敏感密钥在发送到服务之前加密我们的字符串/纯文本数据。服务将再次与Azure Key vault交互,检索敏感密钥,用于解密客户端发送的加密字符串。任何一个可以提供一些关于如何使用azure密钥库以上的场景。

-

这是可能的还是加密必须共享和使用相同的密钥? 主要目的就是这样。 我将有两个客户端可以发送和接收加密数据到彼此。

-

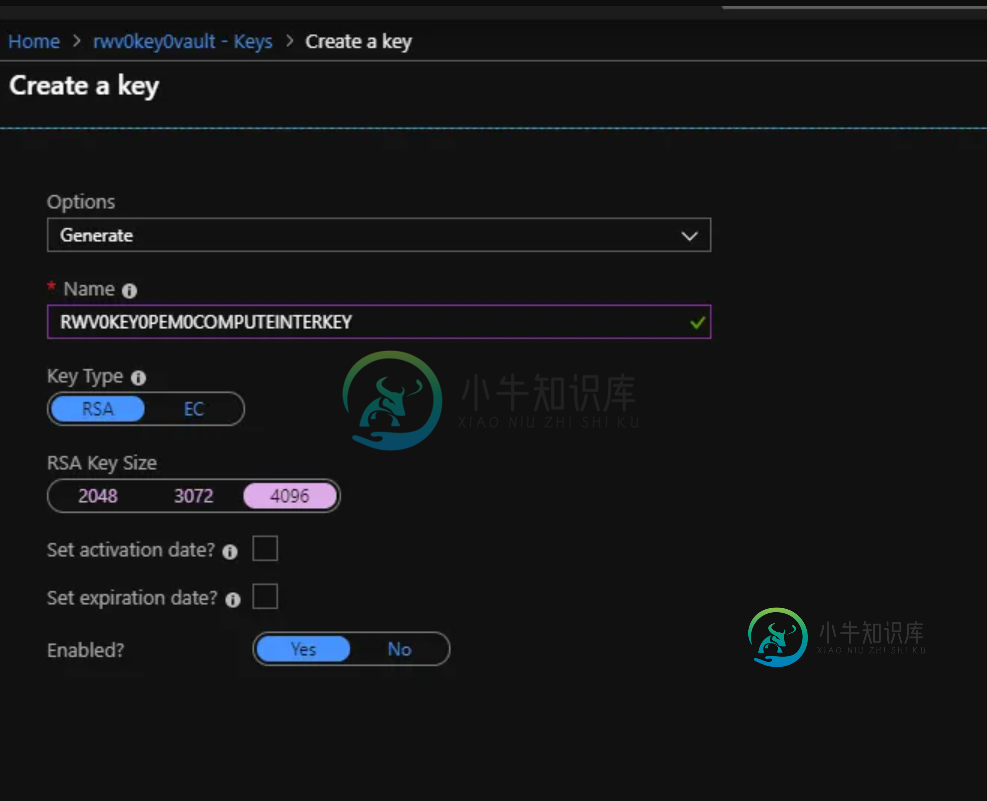

我在.NET Core2.0中创建了一个RSA加密/解密服务,目前我使用密钥库机密来保存RSA密钥。但据我所知,我可以用Key Vault密钥实现这一点,但目前还不能实现,因为KV Keys不支持2048长RSA密钥的加密/解密...这真让我摸不着头脑。 那么,我是否可以使用带有Azure Key Vault密钥的2048密钥来实现RSA加密/解密呢?

-

我正在尝试创建一个ARM模板,它可以使用透明数据加密(TDE)在Azure中部署SQL Enterprise VM,使用密钥库作为EKM。 我找到了如何通过密钥库启用TDE的示例,包括101 SQL KeyVault模板和SQL ARM规定,但在这两种情况下,它们只需要密钥库URL和访问凭据(AppID和Secret)。 鉴于以上所述,我试图将SQL指向我作为pfx文件导入到key Vault中的

-

我有一个premium storage account,在创建这个帐户后我就启用了加密,我找到了这个链接https://docs.microsoft.com/en-us/azure/storage/storage-service-encryption来检查blob是否加密。 现在,如果我使用Azure key vault加密OS盘和数据盘,它也用于保护静止数据,但加密存储帐户也会做同样的事情。有谁

-

我对使用bouncy-gpg和PCKS12密钥的加密和描述的实现有麻烦。现在我有了PCKS12密钥(扩展名:.p12)。从这个密钥,我能够获得公钥和私钥。否则,bouncy-gpg需要使用gpg密钥。如何在bouncy-gpg中使用p12文件?如果有任何建议,我将不胜感激。多谢了。