如何为端到端tls连接启用nginx入口

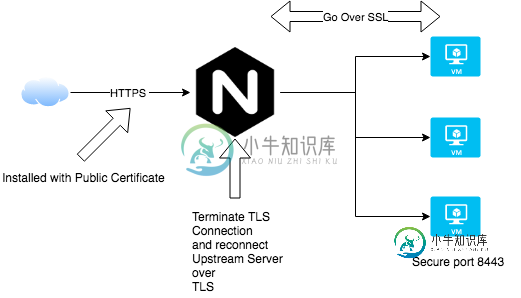

我如何启用nginx入口来支持没有直通的端到端TLS连接。入口处负载均衡器在PublicCA中是允许的,后端服务器也在私人CA的TLS端口上运行

以下入口定义将在边缘安装公共证书的情况下执行TLS卸载。

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

annotations:

kubernetes.io/ingress.class: nginx

name: wbqgdimtzx

namespace: default

spec:

rules:

- host: 0cloud0.com

http:

paths:

- backend:

serviceName: wbqgdimtzx

servicePort: 443

path: /

tls:

- hosts:

- 0cloud0.com

secretName: 0cloud0-wildcard-certs

status:

loadBalancer:

ingress:

- {}

后端Pod运行在安全端口上,出于安全原因,不允许纯文本连接。

为了支持端到端设置,我需要在nginx入口中进行哪些上游更改?

根据Amit回复添加

nginx.ingress.kubernetes.io/backend-protocol: HTTPS

成功了https://cunkexvoxu.0cloud0.com/

共有1个答案

基于@Amit Kumar Gupta的评论,我将此作为社区维基发布,以提高可见性。

由于OP在他的YAML中指定后端为servicePort: 443和tls,但是它不足以确保安全的end2end连接。NGINX默认使用HTTP。如果您想仅以HTTPS的形式访问您的服务,您必须向入口YAML添加注释。

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: wbqgdimtzx

namespace: default

annotations:

nginx.ingress.kubernetes.io/backend-protocol: "HTTPS"

...

-

后端: 这是我的axios呼叫

-

本文主要描述了在 Kubernetes 上如何为 TiDB 集群的 MySQL 客户端开启 TLS。TiDB Operator 从 v1.1 开始已经支持为 Kubernetes 上 TiDB 集群开启 MySQL 客户端 TLS。开启步骤为: 为 TiDB Server 颁发一套 Server 端证书,为 MySQL Client 颁发一套 Client 端证书。并创建两个 Secret 对象,

-

我目前在Airflow 1.10上使用芹菜执行器。我的经纪人是AWS Elasticache Redis(v.5.0.6)。如何在传输中启用加密? 根据Airflow源代码,需要、和。 https://github.com/apache/airflow/blob/1.10.10/airflow/config_templates/default_celery.py#L68-L72级 但是Elasti

-

我使用带有自定义KeyManager、TrustManager和客户端身份验证的java TLS服务器。连接工作并交换证书,客户端(firefox)也表示连接是加密的。我分析了与wireshark的连接,但我没有看到tls消息,wireshark只显示tcp段,而没有解码有效负载(如tls客户机hello、服务器hello,等等)。我启用调试日志,这是服务器的日志:

-

我要创建一个与spring FTPSSessionFactory的ftp连接。 在我的项目中,我将xml配置用于与TLS的ftp连接(它起作用了): 现在我的问题是: 我如何修改xml部分(我猜是用setter)使它同时适用于这两个部分?

-

如何为Kafka连接器启用jmx度量?我正在运行分布式连接。 我通过在中启用,为Kafka启用了jmx度量。 现在,尽管它已经开始为我提供很多与 Kafka 相关的指标,但我仍然看不到以下链接 http://kafka.apache.org/documentation.html#connect_monitoring 中提到的连接器特定指标。 下列域可用 JM实施 com.sun公司。管理 java