AWS:向RDS和EC2实例添加正确的入站安全组

我正在尝试在EC2实例中使用mysql RDS。我相信我的安全组配置可能是错误的。由于某种原因,RDS没有连接。

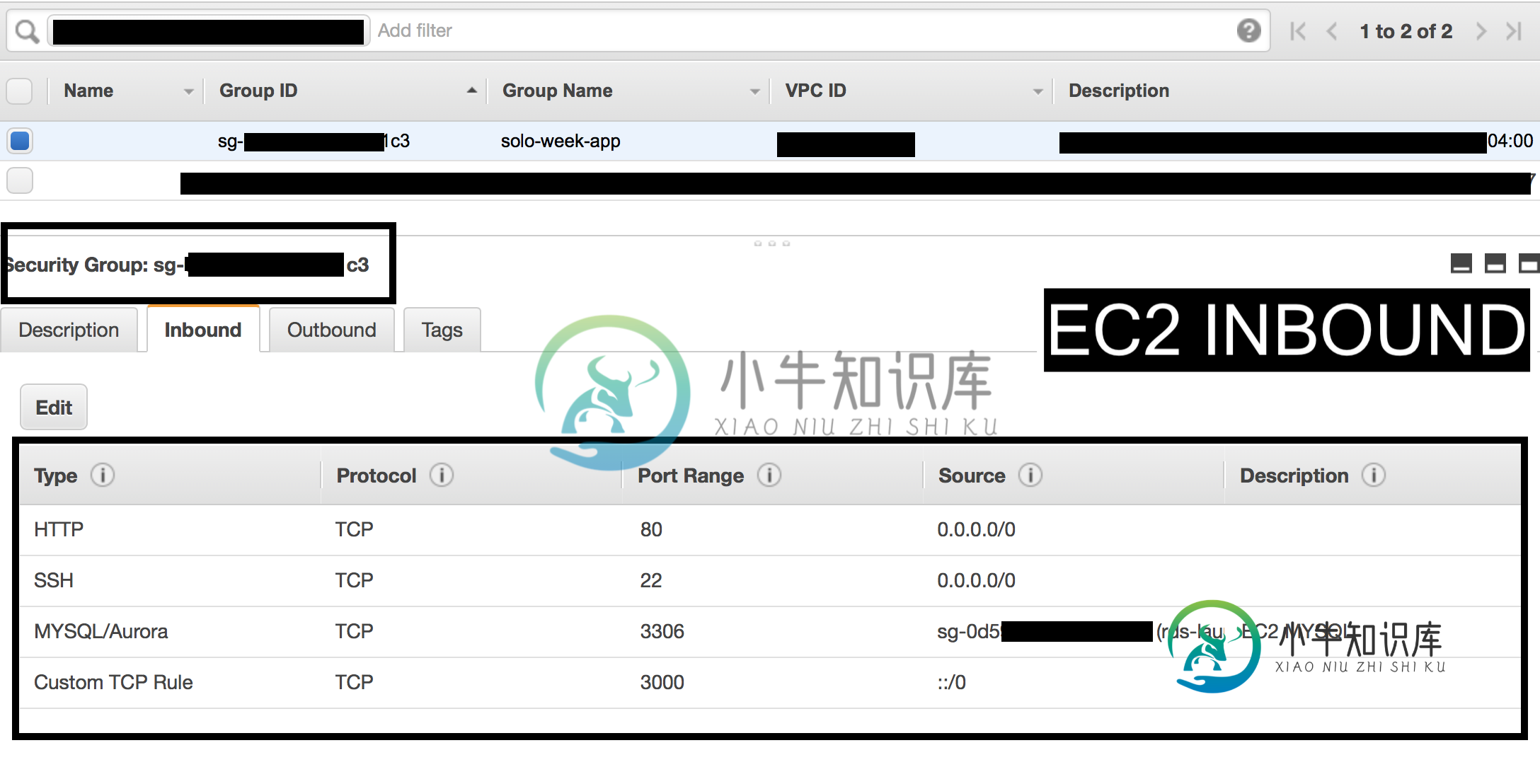

我的 EC2 实例包括以下入站组:1) HTTP(端口 80),2) SSH(端口 22),3) MYSQL/AURA(端口 3306) - 我在源中添加了 RDS 中的安全组,4) 自定义 TCP 规则(端口 3000)

我的RSD实例包括以下入站组:1)HTTP(端口80)-我也尝试了端口3000,但不起作用,2)MYSQL/AURA(端口3306)

在我的db-config文件中,当我尝试向连接添加回调时,收到一个“错误:连接ETIMEDOUT”。然后,我将连接更改为池连接,但这也不起作用。如果能了解我的RSD为什么没有连接到我的EC2实例,我们将不胜感激。非常感谢。

共有1个答案

对于您的 EC2 安全组,请删除端口 3306 的规则。RDS 无法连接到您。您连接到 RDS。我不知道端口3000是干什么用的。另外,对于端口 3000,您只配置了 IPv6 规则。除非有特定原因,否则请将其删除。

对于您的RDS安全组,请删除端口80。RDS仅支持您在AWS控制台中分配的端口。RDS上MySQL的默认值为3306。请仔细检查您在控制台中配置的内容并进行相应配置。对于端口3306上的入站规则,您可以指定附加到EC2实例的安全组ID。这将只允许EC2

连接到RDS时,请使用RDS DNSendpoint。您可以在AWS RDS控制台中找到它。不要将TCP/IP地址用于连接字符串。

-

我想问一下关于在AWS中连接EC2到RDP的问题。 我已经将我的EC2安全组(包含EC2实例)添加到默认的RDP组中,数据正在流动——连接正常。 EC2安全组启用了端口80到0.0.0.0/0以及SSH到我的IP。 我有点担心,通过将这个EC2组添加到RDS数据库,它将允许来自任何地方的端口80流量访问数据库。这是对的还是错的? 如果像这样连接RDS实例,EC2中的规则是否适用于它们? 我确实在A

-

我已经创建了一个AWS EC2实例。我尝试做的是将相应安全组的入站规则添加到实例中。我希望防火墙允许的连接类型是端口443上的HTTPS。 但每次我保存它时,它都会在端口443上更改为自定义TCP规则。有人知道为什么会发生这种情况吗?我如何允许HTTPS连接到实例?

-

我正在尝试为所有流量添加AWS EC2安全组的入站规则。我正在使用python boto模块来实现这一点。 我已经为tcp | udp | icmp协议添加了规则。但不能为所有流量添加规则。我该怎么做?

-

可能的重复项: AWS 安全组 - EC2 到 RDS 我有一个EC2实例正在运行,一个RDS实例正在运行。。。 我也有2个安全组: > Web服务器组: > 自定义 TCP 规则 0.0.0.0/0 端口 80 SSH (谷歌我的IP)/32 所有TCP流量–(源)数据库服务器组 所有ICMP –(源)数据库服务器组 所有 UDP – (源)数据库服务器组 数据库服务器组: 自定义TCP规则-端

-

问题内容: 我正在运行一个基于Java Spring MVC的Web应用程序。它还基于Hybris平台。 现在,已经实现了有关身份验证和授权的基本功能。意味着我们确实有用于会话,有效的用户系统等的过滤器。 但是,我们目前还没有针对诸如XSS和其他可能的攻击之类的安全措施。XSS可能是最大的问题,因为它是最常见的攻击方式。 现在,我不知道……明智地采取什么步骤?我环顾四周,我发现存在像XSS-Fil

-

我为RDS实例分配了一个安全组,该组允许来自EC2实例的5432端口流量。 但是,此安全组已为所有IP的所有流量启用所有出站流量。 这是安全风险吗?理想的出站安全规则应该是什么?在我看来,RDS安全组的出站流量应该限制在端口5432到我们的EC2实例,对吗?