谷歌云平台(GCP):如何为服务帐户赋予额外的角色?

如何为默认的Google App Engine(GAE)服务帐户赋予其他角色:

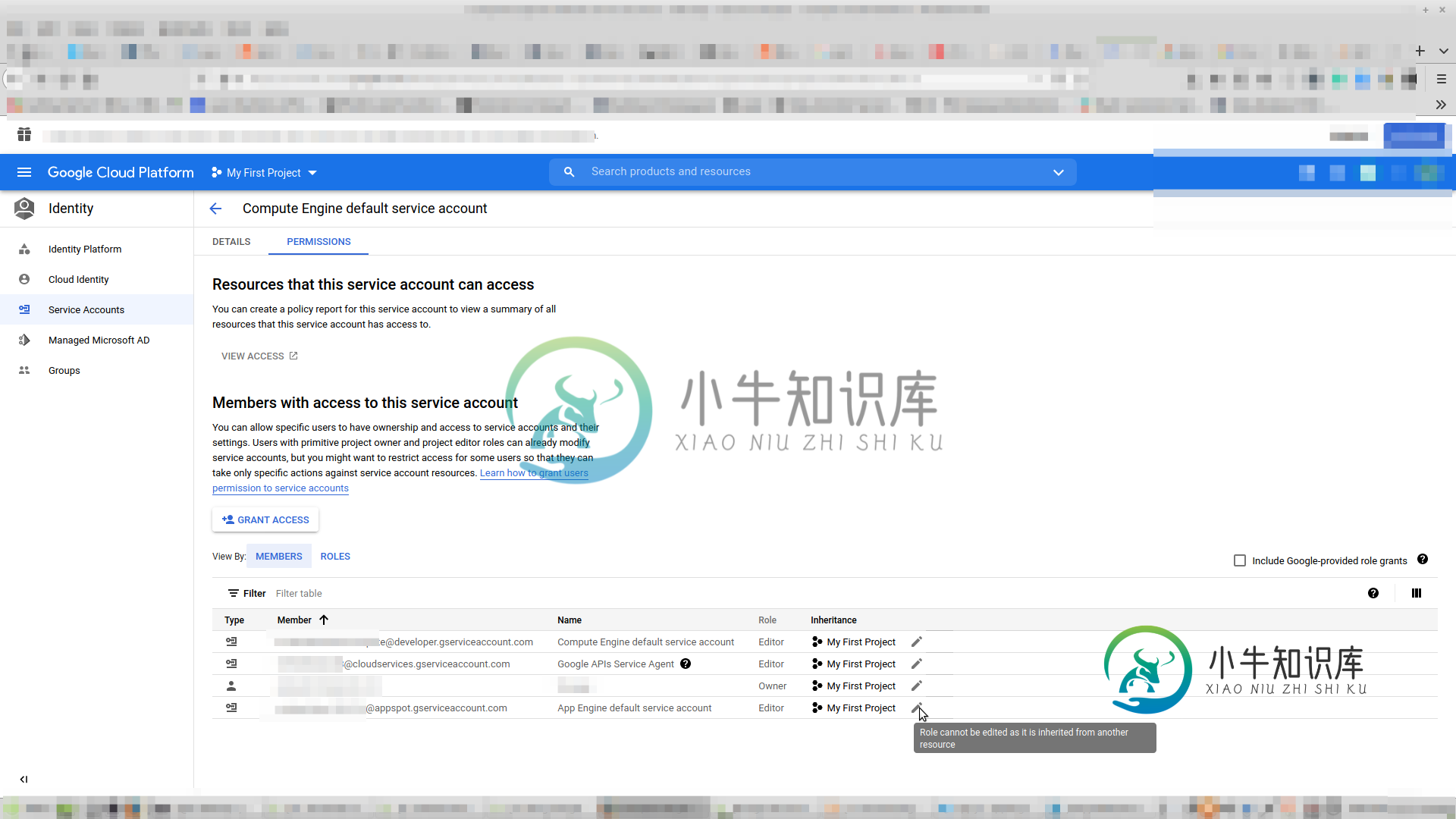

具体地说,我希望将“Cloud SQL Client”角色赋予默认的app engine服务帐户。当我试图修改角色时,我得到以下消息:

共有1个答案

正如@John Hanley在评论部分回答的那样,要向服务帐户添加角色,请转到IAM&Admin->IAM,在表中找到您的服务帐户并编辑它以授予必要的角色。

此外,请参阅授予服务帐户访问权限的文档理解服务帐户部分:

授予对服务帐户的访问权限以访问资源类似于授予对任何其他标识的访问权限。例如,如果您有一个应用程序运行在Compute Engine上,并且您希望该应用程序只具有在云存储中创建对象的访问权限。您可以为应用程序创建一个服务帐户,并授予它存储对象创建者角色。

了解如何将角色授予所有类型的成员,包括服务帐户。

-

我开发了以下代码,用于自动执行我的一些实例的启动/停止任务,这些实例不需要一直运行,而是在特定范围内运行。 这是我的代码:https://github.com/maartinpii/gcp-shst 我按照谷歌云平台指南(参考:https://cloud.google.com/iam/docs/understanding-service-accounts https://cloud.google.

-

我正在调查AWS/Google云基础架构系统是否可以混合,我的要求之一是从一个系统到另一个系统的安全和简单的身份验证。目前,我需要从一个Google Cloud VM实例连接到一个受限的AWS S3 bucket。 我的问题通常是:有没有办法做到这一点,什么是最好的方法。我相信每个人都希望有机会使用多个云提供商为他们的基础设施提供高安全性、易用性和维护性。 经过一些研究,我发现唯一可能的方法是通过

-

上面写着“Google Cloud Messaging(GCM)是一个免费服务”,但是为了使它能够运行,我需要在Google Cloud平台中创建一个项目,这需要花钱…那怎么免费呢?还是我错过了什么?

-

有没有可能重新命名一个谷歌云平台项目?如果是,怎么做? 我不需要更改项目ID或编号。但我确实想更改项目名称(人类用来标识云平台项目的名称)。 谢谢你的提示!

-

在google cloud gui控制台中,我转到“iam&admin”>“service accounts”,并创建了一个名为“my-service-account”的服务帐户,该帐户具有查看器角色。 然后运行以下命令: 并看到以下输出: 根据文档,这意味着该服务帐户没有与其相关联的策略。所以我给它分配了一个“角色”,而这个角色并不包含在它的“政策”中。 如何列出与服务帐户关联的角色? 编辑:感

-

我正在使用一个服务帐户访问我们的域名用户的谷歌驱动器,这工作像一个魅力!然而,我现在正在尝试使用相同的服务帐户获得用户的activity在谷歌驱动器。 我已授予服务帐户API访问https://www.googleapis.com/auth/activity和https://www.googleapis.com/auth/drive的权限 并启用API! 然而我总是得到错误403,禁止! 可能需要