启用mTLS时,使用istio入口访问服务会出现503错误

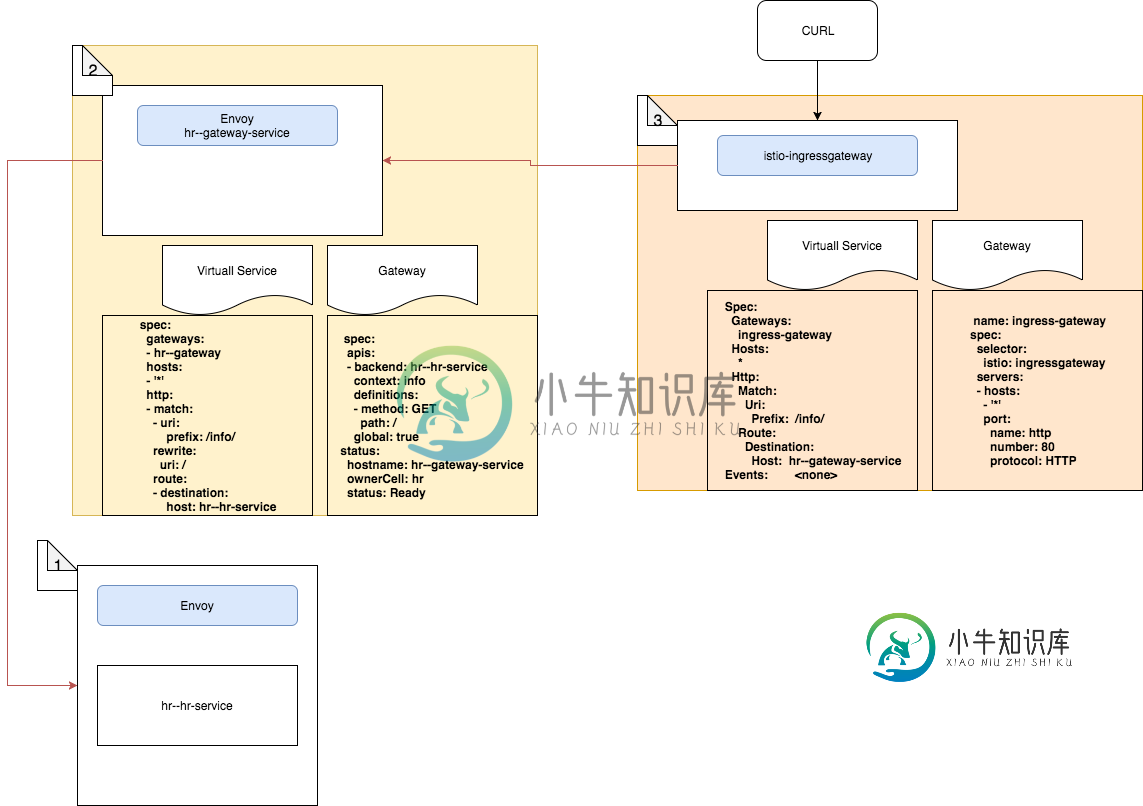

我有一个相互的TLS启用Istio网格。我的设置如下

- 在吊舱内运行的服务(服务容器特使)

- 位于上述服务前面的特使网关。一个Istio网关和虚拟服务连接到此。它将

/info/路由到上述服务 - 另一个Istio网关配置为使用默认Istio入口吊舱进入。这也有网关虚拟服务组合。虚拟服务将

/info/路径指向图2中所述的服务

我正在尝试使用curl命令从入口网关访问服务,例如:

$ curl -X GET http://istio-ingressgateway.istio-system:80/info/ -H "Authorization: Bearer $token" -v

但我得到一个503 not found错误,如下所示:

$ curl -X GET http://istio-ingressgateway.istio-system:80/info/ -H "Authorization: Bearer $token" -v

Note: Unnecessary use of -X or --request, GET is already inferred.

* Trying 10.105.138.94...

* Connected to istio-ingressgateway.istio-system (10.105.138.94) port 80 (#0)

> GET /info/ HTTP/1.1

> Host: istio-ingressgateway.istio-system

> User-Agent: curl/7.47.0

> Accept: */*

> Authorization: Bearer ...

>

< HTTP/1.1 503 Service Unavailable

< content-length: 57

< content-type: text/plain

< date: Sat, 12 Jan 2019 13:30:13 GMT

< server: envoy

<

* Connection #0 to host istio-ingressgateway.istio-system left intact

我检查了istio ingresgatewaypod的日志,下面一行记录在那里

[2019-01-13T05:40:16.517Z] "GET /info/ HTTP/1.1" 503 UH 0 19 6 - "10.244.0.5" "curl/7.47.0" "da02fdce-8bb5-90fe-b422-5c74fe28759b" "istio-ingressgateway.istio-system" "-"

如果我登录到istio入口pod并尝试发送带有curl的请求,我会得到一个成功的200 OK。

# curl hr--gateway-service.default/info/ -H "Authorization: Bearer $token" -v

此外,当在mTLS禁用模式下创建网格时,我设法获得了相同curl命令的成功响应。mTLS设置中没有显示冲突。

以下是我的服务网格的配置详细信息,以防您需要其他信息。

豆荚

$ kubectl get pods --all-namespaces

NAMESPACE NAME READY STATUS RESTARTS AGE

default hr--gateway-deployment-688986c87c-z9nkh 1/1 Running 0 37m

default hr--hr-deployment-596946948d-c89bn 2/2 Running 0 37m

default hr--sts-deployment-694d7cff97-gjwdk 1/1 Running 0 37m

ingress-nginx default-http-backend-6586bc58b6-8qss6 1/1 Running 0 42m

ingress-nginx nginx-ingress-controller-6bd7c597cb-t4rwq 1/1 Running 0 42m

istio-system grafana-85dbf49c94-lfpbr 1/1 Running 0 42m

istio-system istio-citadel-545f49c58b-dq5lq 1/1 Running 0 42m

istio-system istio-cleanup-secrets-bh5ws 0/1 Completed 0 42m

istio-system istio-egressgateway-7d59954f4-qcnxm 1/1 Running 0 42m

istio-system istio-galley-5b6449c48f-72vkb 1/1 Running 0 42m

istio-system istio-grafana-post-install-lwmsf 0/1 Completed 0 42m

istio-system istio-ingressgateway-8455c8c6f7-5khtk 1/1 Running 0 42m

istio-system istio-pilot-58ff4d6647-bct4b 2/2 Running 0 42m

istio-system istio-policy-59685fd869-h7v94 2/2 Running 0 42m

istio-system istio-security-post-install-cqj6k 0/1 Completed 0 42m

istio-system istio-sidecar-injector-75b9866679-qg88s 1/1 Running 0 42m

istio-system istio-statsd-prom-bridge-549d687fd9-bspj2 1/1 Running 0 42m

istio-system istio-telemetry-6ccf9ddb96-hxnwv 2/2 Running 0 42m

istio-system istio-tracing-7596597bd7-m5pk8 1/1 Running 0 42m

istio-system prometheus-6ffc56584f-4cm5v 1/1 Running 0 42m

istio-system servicegraph-5d64b457b4-jttl9 1/1 Running 0 42m

kube-system coredns-78fcdf6894-rxw57 1/1 Running 0 50m

kube-system coredns-78fcdf6894-s4bg2 1/1 Running 0 50m

kube-system etcd-ubuntu 1/1 Running 0 49m

kube-system kube-apiserver-ubuntu 1/1 Running 0 49m

kube-system kube-controller-manager-ubuntu 1/1 Running 0 49m

kube-system kube-flannel-ds-9nvf9 1/1 Running 0 49m

kube-system kube-proxy-r868m 1/1 Running 0 50m

kube-system kube-scheduler-ubuntu 1/1 Running 0 49m

服务

$ kubectl get svc --all-namespaces

NAMESPACE NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

default hr--gateway-service ClusterIP 10.100.238.144 <none> 80/TCP,443/TCP 39m

default hr--hr-service ClusterIP 10.96.193.43 <none> 80/TCP 39m

default hr--sts-service ClusterIP 10.99.54.137 <none> 8080/TCP,8081/TCP,8090/TCP 39m

default kubernetes ClusterIP 10.96.0.1 <none> 443/TCP 52m

ingress-nginx default-http-backend ClusterIP 10.109.166.229 <none> 80/TCP 44m

ingress-nginx ingress-nginx NodePort 10.108.9.180 192.168.60.3 80:31001/TCP,443:32315/TCP 44m

istio-system grafana ClusterIP 10.102.141.231 <none> 3000/TCP 44m

istio-system istio-citadel ClusterIP 10.101.128.187 <none> 8060/TCP,9093/TCP 44m

istio-system istio-egressgateway ClusterIP 10.102.157.204 <none> 80/TCP,443/TCP 44m

istio-system istio-galley ClusterIP 10.96.31.251 <none> 443/TCP,9093/TCP 44m

istio-system istio-ingressgateway LoadBalancer 10.105.138.94 <pending> 80:31380/TCP,443:31390/TCP,31400:31400/TCP,15011:31219/TCP,8060:31482/TCP,853:30034/TCP,15030:31544/TCP,15031:32652/TCP 44m

istio-system istio-pilot ClusterIP 10.100.170.73 <none> 15010/TCP,15011/TCP,8080/TCP,9093/TCP 44m

istio-system istio-policy ClusterIP 10.104.77.184 <none> 9091/TCP,15004/TCP,9093/TCP 44m

istio-system istio-sidecar-injector ClusterIP 10.100.180.152 <none> 443/TCP 44m

istio-system istio-statsd-prom-bridge ClusterIP 10.107.39.50 <none> 9102/TCP,9125/UDP 44m

istio-system istio-telemetry ClusterIP 10.110.55.232 <none> 9091/TCP,15004/TCP,9093/TCP,42422/TCP 44m

istio-system jaeger-agent ClusterIP None <none> 5775/UDP,6831/UDP,6832/UDP 44m

istio-system jaeger-collector ClusterIP 10.102.43.21 <none> 14267/TCP,14268/TCP 44m

istio-system jaeger-query ClusterIP 10.104.182.189 <none> 16686/TCP 44m

istio-system prometheus ClusterIP 10.100.0.70 <none> 9090/TCP 44m

istio-system servicegraph ClusterIP 10.97.65.37 <none> 8088/TCP 44m

istio-system tracing ClusterIP 10.109.87.118 <none> 80/TCP 44m

kube-system kube-dns ClusterIP 10.96.0.10 <none> 53/UDP,53/TCP 52m

第2点中描述的网关和虚拟服务

$ kubectl describe gateways.networking.istio.io hr--gateway

Name: hr--gateway

Namespace: default

API Version: networking.istio.io/v1alpha3

Kind: Gateway

Metadata:

...

Spec:

Selector:

App: hr--gateway

Servers:

Hosts:

*

Port:

Name: http2

Number: 80

Protocol: HTTP2

Hosts:

*

Port:

Name: https

Number: 443

Protocol: HTTPS

Tls:

Mode: PASSTHROUGH

$ kubectl describe virtualservices.networking.istio.io hr--gateway

Name: hr--gateway

Namespace: default

Labels: app=hr--gateway

Annotations: <none>

API Version: networking.istio.io/v1alpha3

Kind: VirtualService

Metadata:

...

Spec:

Gateways:

hr--gateway

Hosts:

*

Http:

Match:

Uri:

Prefix: /info/

Rewrite:

Uri: /

Route:

Destination:

Host: hr--hr-service

第3点中描述的网关和虚拟服务

$ kubectl describe gateways.networking.istio.io ingress-gateway

Name: ingress-gateway

Namespace: default

Labels: <none>

Annotations: kubectl.kubernetes.io/last-applied-configuration={"apiVersion":"networking.istio.io/v1alpha3","kind":"Gateway","metadata":{"annotations":{},"name":"ingress-gateway","namespace":"default"},"spec":{"sel...

API Version: networking.istio.io/v1alpha3

Kind: Gateway

Metadata:

...

Spec:

Selector:

Istio: ingressgateway

Servers:

Hosts:

*

Port:

Name: http2

Number: 80

Protocol: HTTP2

$ kubectl describe virtualservices.networking.istio.io hr--gateway-ingress-vs

Name: hr--gateway-ingress-vs

Namespace: default

Labels: app=hr--gateway

API Version: networking.istio.io/v1alpha3

Kind: VirtualService

Metadata:

Spec:

Gateways:

ingress-gateway

Hosts:

*

Http:

Match:

Uri:

Prefix: /info/

Route:

Destination:

Host: hr--gateway-service

Events: <none>

共有1个答案

问题可能如下:istio ingressgateway在端口80上向hr——网关服务启动MTL,但hr——网关服务需要普通HTTP连接。

有多种解决方案:

- 定义一个目标规则来指示客户端在调用hr--gate-service时禁用mTLS

apiVersion: networking.istio.io/v1alpha3

kind: DestinationRule

metadata:

name: hr--gateway-service-disable-mtls

spec:

host: hr--gateway-service.default.svc.cluster.local

trafficPolicy:

tls:

mode: DISABLE

-

问题内容: 我有一个应该将文件发送到Web服务的程序,该程序需要SSL连接。我运行程序如下: 这很好,但是当我将第一行更改为 我收到以下错误: 因此,似乎该问题与我正在使用的JRE有关,但似乎没有意义的是非IBM JRE可以正常工作,而IBM JRE则不能。有什么想法或建议吗? 问题答案: 如果您的非IBM jre是sun,那么它已经附带了SSL类实现。 看来IBM jre根本不包含SSL实现类。

-

我们希望使用Istio入口网关将https流量路由到httpsendpoint。 我们在入口网关终止TLS流量,但我们的后端服务也使用https。 我有以下清单: 问题很可能是,我们正在向HTTPS后端发送TLS终止的流量(也就是说)HTTP流量。因此,通过Istio访问服务时,我们可能会发现503服务不可用。 访问它的命令是: 我的问题是,我如何告诉Istio使用https将流量路由到后端服务?

-

问题内容: 我想使用 在请求之间保存一个ID ,但是执行请求时得到了结果。 我设计了一个简单的Flask应用程序原型来演示我的问题: 为什么执行请求时不能使用以下值存储cookie? 问题答案: 根据Flask会议文档: …这意味着用户可以查看你Cookie的内容,但不能修改它,除非他们知道用于签名的密钥。 为了使用会话,你必须设置一个秘密密钥。 设置密钥。并且你应该返回字符串,而不是int。

-

我刚刚安装了Ruby193和Ruby200,在创建了一个新的应用程序之后,我正在尝试加载服务器,但是我得到了下面的错误。 我用gem'sqlite3'替换了sqlite3 gem,'~ 有人知道怎么修吗? Gemfile是 Bundle Show提供捆绑包中包含的宝石: actionmailer(3.2.13) actionpack(3.2.13) activemodel(3.2.13) acti

-

这是控制台中打印的日志。 当我创建一个名为entity的包并在应用程序中添加一些配置时,错误就出现了。yml公司 application.yml长这样 我尝试使用“mvn干净安装”重建项目,我尝试从maven依赖项中删除所有*. jar,并使用maven funcion的“更新项目”。 我的pom。xml如下所示: 我是Springmvc、maven和Spring靴的新手。任何帮助都将非常感谢。

-

关于SpringCloudConfig客户端和服务器的小问题,特别是在两者都启用MTL的情况下。 首先,服务器。在服务器端,因为他是第一个必须启动的人,所以服务器在属性文件中有密钥库和信任库,以及密码,以便启动MTL。 现在,客户。首先选择Spring Cloud Config的原因是我们可以将属性存储在git、Vault等... 这样,客户端的属性文件应该是超轻的,刚好足够连接到服务器的信息,例