使用开放LDAP配置GitLab

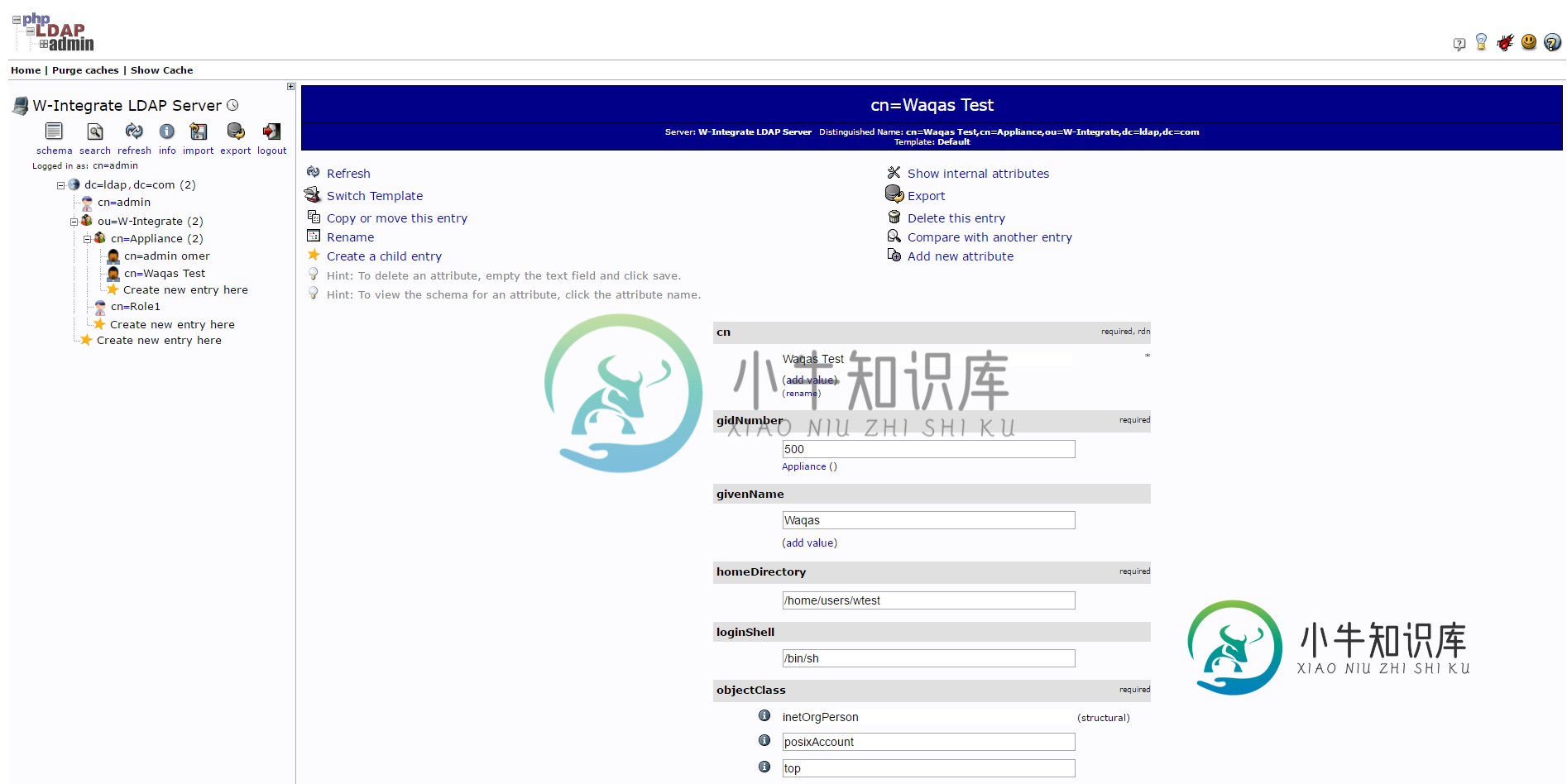

我正在尝试用OpenLDAP配置我的Gitlab,以便对用户进行身份验证。我已经配置了openldap,它在Jenkins中运行良好。但是对于gitlab,它给出的错误是无法从Ldapmain对您进行身份验证,因为“无效的凭据”。

以下是gitlab.rb配置:

gitlab_rails['ldap_enabled'] = true

gitlab_rails['ldap_servers'] = YAML.load <<-'EOS' # remember to close this block with 'EOS' below

main: # 'main' is the GitLab 'provider ID' of this LDAP server

label: 'LDAP'

host: 'localhost'

port: 389

uid: 'uid'

method: 'plain' # "tls" or "ssl" or "plain"

bind_dn: 'cn=admin,dc=ldap,dc=com'

password: 'waqas'

active_directory: false

allow_username_or_email_login: true

#block_auto_created_users: false

base: 'cn=Appliance,dc=ldap,dc=com'

user_filter: ''

# attributes:

# username: ['uid', 'userid', 'sAMAccountName']

# email: ['mail', 'email', 'userPrincipalName']

# name: 'cn'

# first_name: 'givenName'

# last_name: 'sn'

# ## EE only

# group_base: 'ou=W-Integrate,dc=ldap,dc=com'

#admin_group: 'cn=admin,dc=ldap,dc=com'

# sync_ssh_keys: false

#

EOS

共有1个答案

基本DN不应是用户(或inetorgPerson,用户组cn=appliance),应将其限制为基本DN的DC项:

base: 'dc=ldap,dc=com'

这不同于绑定帐户bind_dn,后者引用用户:bind_dn:'cn=admin,dc=ldap,dc=com':那里有cn。

注意,自GitLab 13.7(2020年12月)以来:

GitLab使用统一的配置文件,例如Omnibus GitLab中的GitLab.rb,这使得所有捆绑服务之间的配置变得容易。

此配置文件中包括一些机密,例如要向LDAP服务器进行身份验证的凭据。

虽然访问此文件确实需要提升权限,但最佳做法是将机密与配置分开。

Omnibus GitLab和源代码安装现在支持加密凭据,支持的第一个凭据是LDAP。

这降低了GitLab配置文件的敏感性,还有助于实现客户遵从性要求。

参见文档和问题。

-

我正在研究可伸缩的web应用程序。我打算使用LDAP进行登录身份验证。我对LDAP是新手。当我搜索它时,我发现了两个重要的实现。我搜索了两者之间的性能比较,但我发现了来自不同人的非常混乱的基准测试结果。一些基准测试结论是性能相对相同,很少有人说openLDAP比Apache DS具有更高的性能。

-

配置信息位于 conf/app.conf 中: ################Active Directory/LDAP################ #是否启用ldap ldap_enable=false #ldap主机名 ldap_host=ad.example.com #ldap端口 ldap_port=3268 #ldap内哪个属性作为用户名 ldap_attribute=sAMAcc

-

你可以配置 Navicat Monitor 通过外部托管的 LDAP 服务器对用户进行身份验证或使用 Microsoft Active Directory(AD)凭据对用户进行身份验证。若要配置 LDAP 或 AD 设置,请前往“配置”->“LDAP 或 AD 设置”。 LDAP 设置 若要使用 LDAP 验证,请配置以下信息: LDAP 服务器主机名 输入你的 LDAP 服务器的主机名、IP 地

-

我正试图在Rocket.Chat上使用JumpCloud.com获得LDAP 我从我搜索的用户那里得到一个结果,电子邮件等等。从JumpCloud.com来看,一切都在正常工作 我遇到的麻烦是让Rocket.Chat与JumpCloud.com一起工作 绑定搜索:使用了我能找到的所有配置(见下文) 可分辨名称(DN):DC=JumpCloud,DC=com 启用LDAP:True LDAP URL

-

我有一个需要执行LDAP查询的Spring启动应用程序。我正在尝试从Spring启动文档中获取以下建议: Internet上已经发布了许多使用XML配置的Spring配置示例。如果可能,请始终尝试使用等效的基于Java的配置。 在Spring XML配置文件中,我会使用: 我如何使用基于Java的配置来配置它?我需要能够更改ldap的URL、base、用户名和密码属性:上下文源,而无需代码重建。

-

在这里尝试看看是否有人已经用Rundeck对AD进行了LDAP身份验证。我正在使用RunDesk的JRE运行方法。以下是我到目前为止所做的工作: 我已经设置了jaas-ldap.conf,如Rundeck authentication users页面所示 我已向管理员请求ssl证书。要使用ldaps,rundeck需要ssl证书,这是在他们的站点上编写的。获得证书后,他们提到以下两个步骤: 一旦获