本地客户端上用于SMTP的Office 365 XOAUTH2 535 5.7.3身份验证不成功

我尝试通过office365的smtp发送邮件。我在azure中为本地客户端设置了一个应用程序注册,并设置了权限smtp.send。但当我连接时,我已经能够获得令牌,但发送不起作用。

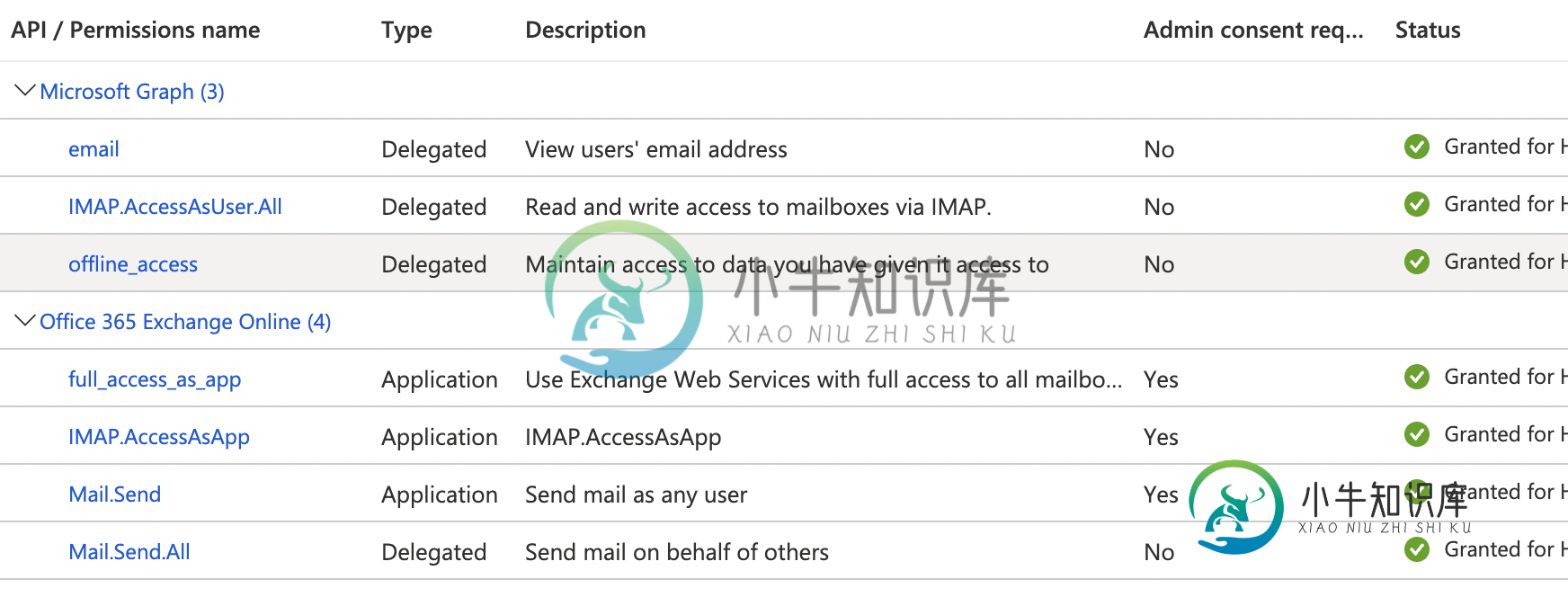

在我阅读的所有其他文章中,我需要设置https://outlook.office.com/SMTP.Send',但我找不到任何方法在Azure Active Directory中我的应用程序的API权限中设置它。我只能为Graph设置ifhttps://graph.microsoft.com/SMTP.Send'或Exchange'https://ps.outlook.com/Mail.Send.All'.

我忽略了什么吗?如果有人能给我一个提示,那真的很棒吗?或者也许本地客户不可能?

下面是我获取访问凭证的代码:

var cca = ConfidentialClientApplicationBuilder

.Create("---")

.WithClientSecret("----")

.WithTenantId("----").Build();

var ewsScopes = new List<string>() { "https://outlook.office365.com/.default" };

var authResult = cca.AcquireTokenForClient(ewsScopes).ExecuteAsync().GetAwaiter().GetResult();

string xoauthKey = OAuth2.GetXOAuthKeyStatic(fromAddress, authResult.AccessToken);

// content of xoauthKey:

// user=my-testmailAccount�auth=Bearer eyJ0eXAiOiJKV1QiLCJub25jZSI6IjR....��

我使用mailbee或maikit来发送邮件。

这是smtp日志:

[15:41:09.26] [INFO] Assembly version: 11.0.0 build 569 for .NET 4.5.

[15:41:09.26] [INFO] Will test sending mail message.

[15:41:09.32] [INFO] Will resolve host "smtp.office365.com".

[15:41:09.33] [INFO] Host "smtp.office365.com" resolved to IP address(es) 52.97.151.146, 52.98.208.82, 52.98.212.194, 52.97.137.66.

[15:41:09.33] [INFO] Will connect to host "smtp.office365.com" on port 587.

[15:41:09.35] [INFO] Socket connected to IP address 52.97.151.146 on port 587.

[15:41:09.38] [RECV] 220 AM6P194CA0020.outlook.office365.com Microsoft ESMTP MAIL Service ready at Mon, 16 May 2022 13:41:09 +0000\r\n

[15:41:09.38] [INFO] Connected to mail service at host "smtp.office365.com" on port 587 and ready.

[15:41:09.38] [INFO] Will send Hello command (HELO or EHLO).

[15:41:09.38] [SEND] EHLO [10.0.0.4]\r\n

[15:41:09.40] [RECV] 250-AM6P194CA0020.outlook.office365.com Hello [20.113.132.65]\r\n250-SIZE 157286400\r\n250-PIPELINING\r\n250-DSN\r\n250-ENHANCEDSTATUSCODES\r\n250-STARTTLS\r\n250-8BITMIME\r\n250-BINARYMIME\r\n250-CHUNKING\r\n250 SMTPUTF8\r\n

[15:41:09.41] [INFO] SMTP Hello completed.

[15:41:09.41] [INFO] Notify server that we are ready to start TLS/SSL negotiation.

[15:41:09.41] [SEND] STARTTLS\r\n

[15:41:09.43] [RECV] 220 2.0.0 SMTP server ready\r\n

[15:41:09.43] [INFO] Will start TLS/SSL negotiation sequence.

[15:41:09.47] [INFO] TLS/SSL negotiation completed.

[15:41:09.47] [INFO] Will send Hello command (HELO or EHLO).

[15:41:09.48] [SEND] EHLO [10.0.0.4]\r\n

[15:41:09.49] [RECV] 250-AM6P194CA0020.outlook.office365.com Hello [20.113.132.65]\r\n250-SIZE 157286400\r\n250-PIPELINING\r\n250-DSN\r\n250-ENHANCEDSTATUSCODES\r\n250-AUTH LOGIN XOAUTH2\r\n250-8BITMIME\r\n250-BINARYMIME\r\n250-CHUNKING\r\n250 SMTPUTF8\r\n

[15:41:09.49] [INFO] SMTP Hello completed.

[15:41:09.49] [INFO] Will login as "my-testmailAccount".

[15:41:09.50] [INFO] Will try SASL XOAUTH2 authentication method.

[15:41:09.50] [SEND] AUTH XOAUTH2\r\n

[15:41:09.51] [RECV] 334 \r\n

[15:41:09.52] [SEND] ********\r\n

[15:41:15.15] [RECV] 535 5.7.3 Authentication unsuccessful [AM6P194CA0020.EURP194.PROD.OUTLOOK.COM]\r\n

[15:41:15.17] [INFO] Will disconnect from host "smtp.office365.com".

[15:41:15.17] [INFO] Disconnected from host "smtp.office365.com".

[15:41:15.17] [INFO] Error: The server has rejected authentication data sent by the client. The server responded: 535 5.7.3 Authentication unsuccessful [AM6P194CA0020.EURP194.PROD.OUTLOOK.COM].

共有1个答案

您可能已关闭SMTP身份验证。

- 转到:https://admin.microsoft.com/ 并登录。

- 用户

从https://afterlogic.com/mailbee-net/docs/#OAuth2Office365RegularAccountsInstalledApps.html

-

应如何管理它们? 一些更具体的问题: 根据定义,本机应用程序(实际上是公共客户端)不能安全地存储其凭据(client_id+secret)。是未注册的客户吗?如果我不能使用秘密来验证/验证它,我还应该做什么? 客户端注册≠endpoint注册:第一个是关于注册客户端凭据();第二个关于注册客户端重定向endpoint。重定向endpoint注册是否足以授予客户端的真实性? 客户端凭据授予是否使用相

-

我不熟悉SSL和证书。我一直在做关于客户端证书认证的研究。我看过这个和wiki。 因此,如果我必须为我的B2B REST服务实现客户端证书身份验证解决方案,我应该执行以下操作 要求客户端生成自己的私钥,并为其公钥生成证书(CA 颁发?)。通过电子邮件或 USB 闪存盘发送该证书。 在服务器端将客户端的公共证书导入信任存储区并启用客户端身份验证 在握手期间,客户端会出示其证书并进行身份验证,因为服务

-

授权服务器为进行客户端身份验证的目的,为Web应用客户端创建客户端凭据。授权服务器被鼓励考虑比客户端密码更强的客户端身份验证手段。Web应用程序客户端必须确保客户端密码和其他客户端凭据的机密性。 授权不得向本地应用程序或基于用户代理的应用客户端颁发客户端密码或其他客户端凭据用于客户端验证目的。授权服务器可以颁发客户端密码或其他凭据给专门的设备上特定安装的本地应用程序客户端。 当客户端身份验证不可用

-

在向令牌端点发起请求时,机密客户端或其他被颁发客户端凭据的客户端必须如2.3节所述与授权服务器进行身份验证。客户端身份验证用于: 实施刷新令牌和授权码到它们被颁发给的客户端的绑定。当授权码在不安全通道上向重定向端点传输时,或者 当重定向URI没有被完全注册时,客户端身份验证是关键的。 通过禁用客户端或者改变其凭据从被入侵的客户端恢复,从而防止攻击者滥用被盗的刷新令牌。改变单套客户端凭据显然快于撤销

-

如果客户端类型是机密的,客户端和授权服务器建立适合于授权服务器的安全性要求的客户端身份验证方法。授权服务器可以接受符合其安全要求的任何形式的客户端身份验证。 机密客户端通常颁发(或建立)一组客户端凭据用于与授权服务器进行身份验证(例如,密码、公/私钥对)。授权服务器可以与公共客户端建立客户端身份验证方法。然而,授权服务器不能依靠公共客户端身份验证达到识别客户端的目的。 客户端在每次请求中不能使用一

-

有时需要对某些网络资源(如Servlet、JSP等)进行访问权限验证,也就是说,有访问权限的用户才能访问该网络资源。进行访问权限验证的方法很多,但通过HTTP响应消息头的WWW-Authenticate字段进行访问权限的验证应该是众多权限验证方法中比较简单的一个。 通过HTTP响应消息头的WWW-Authenticate字段可以使浏览器出现一个验证对话框,访问者需要在这个对话框中输入用户名和密码,