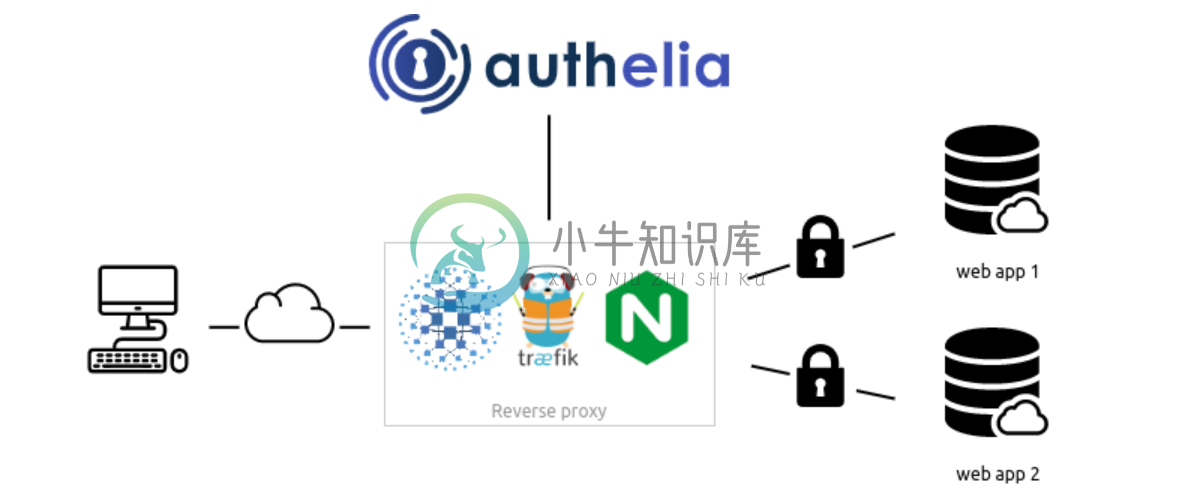

Authelia 是一个开源的认证和授权服务器,通过网络门户为你的应用程序提供双因素认证和单点登录(SSO)。它作为nginx、Traefik 或 HAProxy 等反向代理的伙伴,让它们知道是否应该允许请求或将请求重定向到Authelia的门户进行认证。

架构:

Authelia 可以作为一个独立的服务从AUR、APT、FreeBSD端口安装,或者使用Static二进制、.deb包、Docker或Kubernetes手动安装,或者通过Helm Chart(beta)利用入口控制器和入口配置。

特性:

- 几种 second factor 方法:

- 使用 Yubikey 的安全密钥 (U2F)。

- 使用Google Authenticator的基于时间的一次性密码。

- 使用 Duo 的移动推送通知

- 使用电子邮件确认通过身份验证重置密码。

- 无效身份验证尝试次数过多后的访问限制。

- 使用与子域、用户、用户组成员身份、请求 uri、请求方法和网络等条件匹配的规则进行细粒度访问控制。

- 每个规则的单因素和双因素策略之间的选择。

- 支持对受单因素策略保护的端点进行基本身份验证。

- 使用远程数据库和 Redis 作为高可用 KV 存储实现高可用。

- 使用 ForwardAuth 中间件与开箱即用的 Traefik 兼容。

- LinuxServer 通过他们的 Swag 容器以及指南提供的配置。

- Kubernetes 支持:

- 与开箱即用的ingress-nginx、 Traefik Kubernetes CRD和 Traefik Kubernetes Ingress Kubernetes 入口控制器兼容。

- Beta 版支持使用我们的Charts通过 Helm 进行安装。

- 对 OpenID Connect 的 Beta 支持。

-

注意 所有OAuth2 SSO和资源服务器功能在版本1.3中移动到Spring Boot。您可以在Spring Boot用户指南中找到文档 。 该项目提供从CloudFoundry服务凭据到Spring Boot功能的自动绑定。如果您有一个称为“sso”的CloudFoundry服务,例如,使用包含“client_id”,“client_secret”和“auth_domain”的凭据,它将自动绑

-

地址URL https://api.es.xiaojukeji.com/river/Login/getLoginEncryptStr 返回数据格式 JSON 请求方式 GET 是否需要登录 是 关于登录授权,参见 如何登录授权 访问授权限制 暂无 请求参数 名称 类型 必选 描述 client_id string yes 申请应用时分配的AppKey access_token string yes

-

接口说明: 接口类型:主动调用接口。 接口作用:可通过调用该接口来获取一个临时的URL,通过访问该URL即可直接进入某账号的智齿客服后台,从而实现单点登录的业务。 请求方式: POST 请求地址: https(http)://www.sobot.com/api/oss/5/direct_url 注:使用https请求返回的登录链接是https协议的,使用http请求,返回的登录链接就是http协

-

1、概念 单点登录SSO,说的是在一个多系统共存的环境下,用户在一处登录后,就不用在其他系统中登录,也就是用户的一次登录能得到其他所有系统的信任。 2、单点登录的要点 存储信任; 验证信任; 3、实现单点登录的三种方式 (1)以cookie作为凭证 最简单的单点登录实现方式,是使用cookie作为媒介,存放用户凭证。 用户登录父应用之后,应用返回一个加密的cookie,当用户访问子应用的时候,携带

-

该应用程序托管在IIS 7上,asp.net应用程序,用户需要由身份提供者进行身份验证,身份提供者是Active Directory。为此,我需要生成依赖方信任以添加到ADFS身份提供者。该应用程序托管在未连接到域的Web服务器上,因此我无法在Web服务器上安装ADFS以生成依赖方信任并实现自动或单点登录并生成依赖方信任元数据。我如何为用户实现单点或自动登录-我如何在没有活动目录联合服务的情况下从

-

我正在尝试通过SAML请求将SSO集成到我们的ASP. NET应用程序中。我正在使用KentorAuthService库来实现这一点。使用kentor库是否是从其他身份提供者(例如(一次登录、快速身份等)进行身份验证的解决方案,或者我应该专门基于身份提供者实施。

-

我正在研究SSO的一些新用法。基本上,我正在尝试找到如何拦截SAML请求的方法,该请求通过某种IdP代理或第三方服务从服务提供商发送到身份提供商,该服务将保存SAML请求并为用户提供一些附加功能。所需的过程可能如下所示: 用户从SP调用SAML请求-例如单击登录按钮 用户被重定向到第3方服务,例如,小型调查(这是理论示例) 提交调查后,用户被重定向到IdP并应继续登录 我对SimpleSAMLph

-

我没有使用Kerberos的任何经验,也找不到任何方法来实现这一点。 我有一台带有Apache的Linux机器,试图使用Kerberos进行身份验证。问题是不同域上有多个活动目录。是否有任何Kerberos配置允许我按顺序尝试所有配置? 或者有没有更简单的方法来实现SSO给定这些约束(Linux在一边,Windows Server在另一边)? 谢谢你!