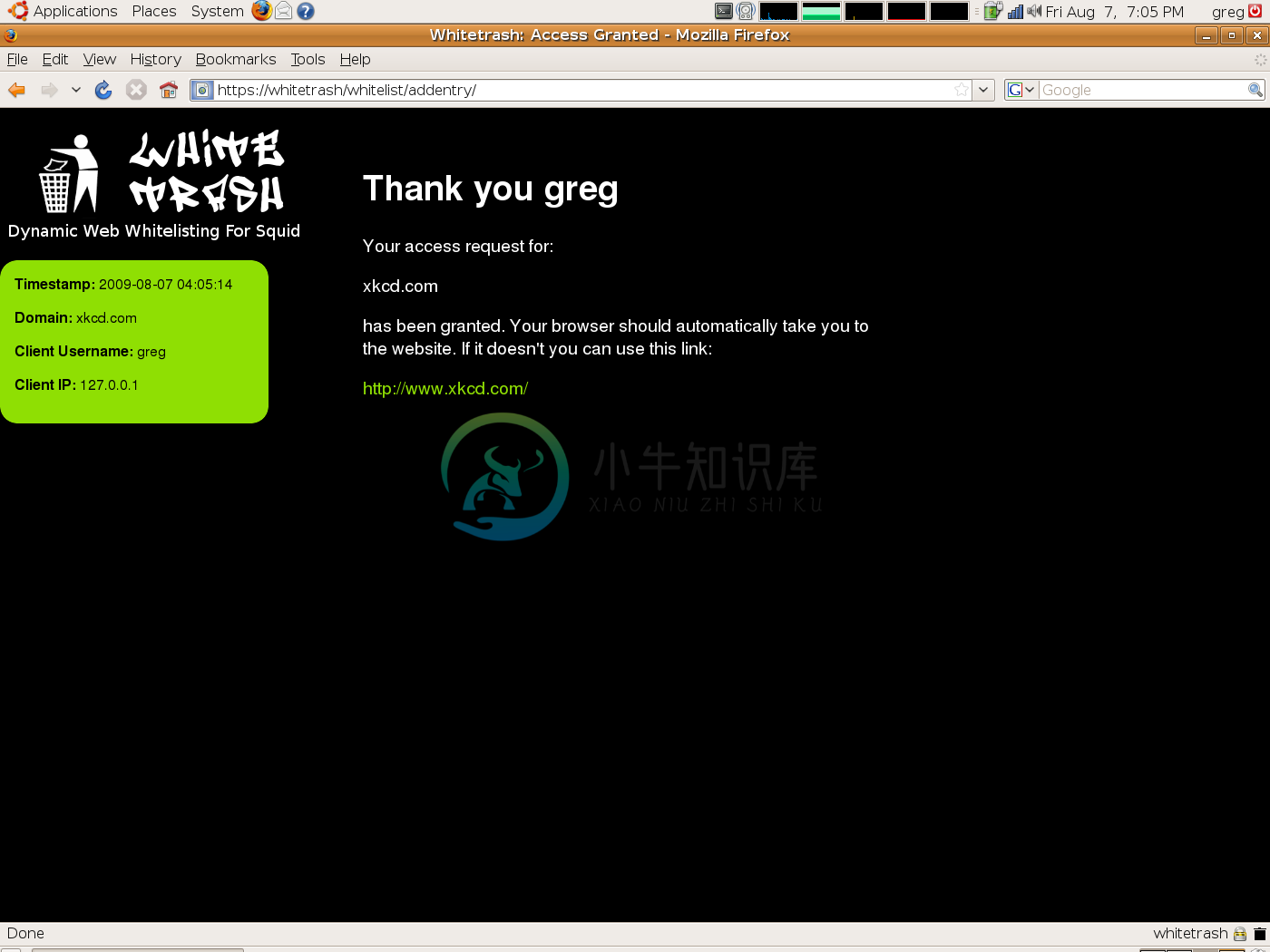

Whitetrash 是一个 Squid 的插件,为 HTTP 和 SSL 提供一个界面友好的域名白名单服务。主要的目的是使得恶意程序难以使用 HTTP 和 SSL 进行访问 。

。

-

前言: Linux系统里,个人觉得最大的不方便之一就是没有回收站的概念。rm -rf很容易造成极大的损失。而在Hadoop或者说HDFS里面,有trash(回收站)的概念,可以使得数据被误删以后,还可以找回来。 Hadoop里的trash选项默认是关闭的,所以如果要生效,需要提前将trash选项打开,修改conf里的core-site.xml即可,下面我们测试下开启前后的区别: 1.不启用tras

-

我正在尝试从https://github.com/dmahapatro/grails-spring-security-rest-sample.gitRestSpring安全插件 我将grails升级到2.3.7,将spring security rest升级到1.3.4。一切都很顺利。 我正在使用postman测试其余的登录名。 网址:表单数据:用户名=用户,密码=密码 但是总是有返回错误代码40

-

比如针对linux环境或者针对wordpress 防止被黑 谢谢!

-

我无法根据用户登录获得任何自定义身份验证重定向。

-

我在elasticsearch插件中遇到了异常: java.security.AccessControlExcture:访问拒绝(org.elasticsearch.ThreadPersionorg.elasticsearch.ThreadPersion)java.security.AccessControlContext.check权限(AccessControlContext.java:472

-

这是我的代码,我想重定向到adminhome当且仅当角色ROLE_ADMIN和userhome如果角色ROLE_USER。 请帮助我实现此代码。 我正在使用netbean IDE,并有警告(如红色感叹号,通常显示为java代码)导入导入grails.plugins.springsecurity.安全 即使导入存在,我也没有得到它,有什么问题?

-

为了安装插件式存储引擎,plugin文件必须位于恰当的MySQL库目录下,而且发出INSTALL PLUGIN语句的用户必须具有SUPER权限。

-

本任务将演示将现有的证书和密钥添加到 Istio CA 中。 默认情况下,Istio CA 生成自签名 CA 证书和密钥,并使用它们签署工作负载证书。Istio CA 也可以使用我们指定的证书和密钥来签署工作负载证书。接下来我们将演示将证书和密钥插入 Istio CA 的示例。 开始之前 根据安装指南中的快速入门指南,在 Kubernetes 集群中安装 Istio。 在安装步骤的第四步应该启动身

-

我使用的是Grails 2.2.2,通过在BuildConfig中添加以下几行,我已经安装了spring-security-core-2.0-RC2。groovy文件: 插件安装成功,我已经使用s2快速入门脚本创建了安全域和控制器。 现在,我用以下代码更新了我的一个控制器: 但是,当我尝试运行该应用程序时,出现以下错误: |错误编译错误:启动失败:C:\workspace\SW开发\生产\MyGr