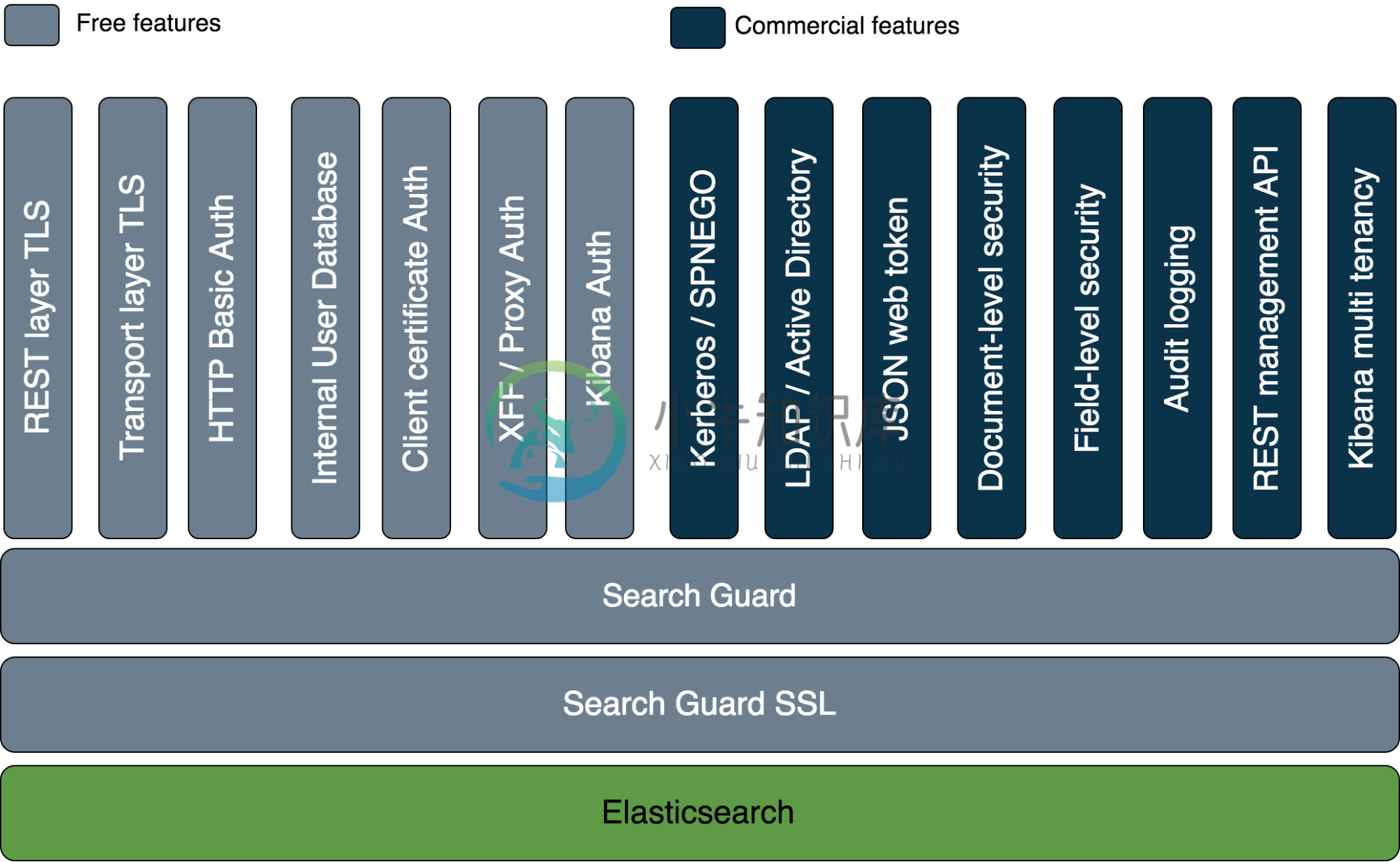

Search Guard 是 Elasticsearch 的一个安全权限插件,特性包括: 权限控制粒度可以到 indices,types,甚至可以到过滤 field 层次。同时也可以限制用户行为 CRUD, admin 权限等。

Search Guard 可以实现用户访问 es 中日志需要登陆授权,不同用户访问不同索引,不授权的索引无法查看,分组控制不同 user 查看各自的业务。

-

参考: https://www.jianshu.com/p/cc71e7793f6f TLS工具安装 下载TLS工具 https://repo1.maven.org/maven2/com/floragunn/search-guard-tlstool/1.5/ 解压unzip search-guard-tlstool-1.6.zip tlstool-1.6 TLS生成证书配置 复制<tlstool

-

Install the Search Guard Plugin for your Elasticsearch version Disable shard allocation curl -XPUT 'http://es1:9200/_cluster/settings?pretty' -H 'Content-Type: application/json' -d' { "persistent":

-

前言 es之前版本一直无用户验证功能,不过官方有提供一x-pack,但是问题是付费。在es的6.3.2版本中,已经集成了x-pack,虽然es团队已经对x-pack开源,但是在该版本中如果需要使用到安全加密功能,依然还是需要付费购买license,search guard社区版可以免费提供用户验证功能 1.安装环境 程序 版本 安装方式 elasticsearch 6.6.3 rpm kibana

-

背景介绍 业务原有ES集群因证书到期,需要进行证书更换操作。由于更新证书后需重启整个集群后才能生效,且业务敏感度较高,无法容忍整个集群停止对外服务。 解决方案 OP负责部署一套新ES集群,版本配置同原集群一致 RD负责开发程序 将历史数据导入新集群 业务服务实现双写两套ES集群功能 两套集群数据一致后,OP和RD配合切换业务流量 OP将原有集群更新证书 ElasticSearch 集群 准备 ES

-

title: ElasticSearch使用SearchGuard插件 tags: searchguard es elk shield categories: 工作日志 date: 2017-02-25 18:18:55 背景 关于最近一段时间es的勒索新闻给广大开源组件使用者带来一丝不安。全球 500 亿条数据被 Elasticsearch 勒索者删除 基于这种情况,阿里云强制阿里云用户使用es

-

Search Guard1.1 配置角色和权限 在Search Guard 1.0 中,我们新增了用户,且分配到hr_department组内。 接下来我们讲角色和权限配置。 本文内容主要如下: 配置角色和权限 定义角色结构 配置Search Guard角色 上传配置变化 配置角色和权限 Search Guard角色定义了这个角色的用户访问权限,包括: 集群级别(社区) e.g. 访问集群健康状态

-

search guard的安装 配置清单: elasticsearch-5.6.4.tar.gz search-guard-5-5.6.4-18.zip search-guard-ssl-5.6.0.zip search-guard-tlstool-1.1.tar.gz 一:elasticsearch集群正常配置(略) 二:安装search guard插件 三:生成证书文件 1.下载search

-

首先:es集群安装Search Guard,运维完成,或者参考Search Guard官网进行安装。(我也不会) 需要4个东西:truststore.jks文件,truststore.jks的秘钥,es的登录用户、密码 在没有search guard的时候,实例化es的就不多说了。(网上自己搜) 建议使用es的java高级客户端:RestHighLevelClient,在es7之后已经不支持使用t

-

我在elasticsearch插件中遇到了异常: java.security.AccessControlExcture:访问拒绝(org.elasticsearch.ThreadPersionorg.elasticsearch.ThreadPersion)java.security.AccessControlContext.check权限(AccessControlContext.java:472

-

在创建服务器实例之前,你需要在该实例上添加安全组规则,这样服务器实例的用户才能ping这个主机或者通过SSH连接这个实例。安全组是IP过滤的规则组,它决定了网络的连通性,适用于一个Project内的所有实例。配置安全组有两种方式:要么是在默认的安全组中添加规则,要么新建一个安全组,然后把规则写在新的安全组里。 密钥对是SSH的证书,在实例启动时被注入进系统里。如欲使用密钥对注入,镜像中的系统上必须

-

这个错误真的很奇怪,我不知道如何重现它,也不知道如何修复它,因为我做了很多搜索,但没有什么有用的。 这是stacktrace: 这是我的AndroidManifest。xml 请不要费心问我是否在我的清单中有正确的INTERNET权限,因为这个应用程序已经上市2年了:P 我还注意到(来自Crittercism)所有错误都来自Android 4.1. x版本(JB)。我不知道设备是否已root或什么

-

我的Firestore数据库有一些用户和一些s。如果没有其他人认领,用户可以认领。他们通过在上创建一个文档来声明,该文档有一个名为的字段,该字段是对他们自己的用户文档的引用。 我想我已经在这些安全规则中捕捉到了: 但是,当为所有权删除文档时,我获得了: 我是这样做的: 如果我打开read和write设置为true的文档,就不会出现此异常。 我的规则怎么了?他们用模拟器测试正常。

-

大家好! 我花了4个小时搜索堆栈溢出或视频如何修复错误: 由: java.lang.Security异常: 权限拒绝 [...] 需要android.permission.READ_EXTERNAL_STORAGE或 grantUriPermission() 我尝试在我的应用程序中显示库中的图片。以下是清单: 我尝试展示图片的活动 首先,我尝试了这样的onActivityResult: 我没有出错

-

问题内容: 我们有一个具有两种类型用户的应用程序。根据用户的登录方式,我们希望他们可以访问应用程序的不同部分。 我们如何实现安全模型以防止用户看到他们无权访问的内容? 我们是否将安全性纳入每个路线的实施中?问题在于我们在请求之间会有一些重复的逻辑。我们可以将其移到辅助函数中,但是仍然需要记住调用它。 我们是否将安全性作为全局app.all()路由处理程序的一部分?问题是我们必须检查每条路线,并根据

-

这是关于V.4(MVC+安全性)的。我实现了,其中在方法中向用户授予其权限。让我们简单地说: 还有一个安全控制器,其中有一个带有注释的带注释的方法: 正如您在方法中看到的,我显式地将角色授予了用户。但是,当我尝试访问时,我得到一个异常: 2016-04-19 10:25:16,899 DEBUG(http-nio-8080-exec-9)[org.springframework.security.

-

当您启动一个虚拟机时,您可以向其中注入一对密钥,这样您就能通过SSH访问实例了。不过,这样做的前提是您的实例中必须安装了cloud-init这个包。 您可以为一个实例创建不止一对密钥,您也可以将一对密钥放在同一Project下的多个服务器中。如果您的密钥对是用外部工具创建的,您还可以将其导入进OpenStack。 注意: 一对密钥只属于一个用户,并不属于一个组。如果要和多个用户共享一对密钥,每个最