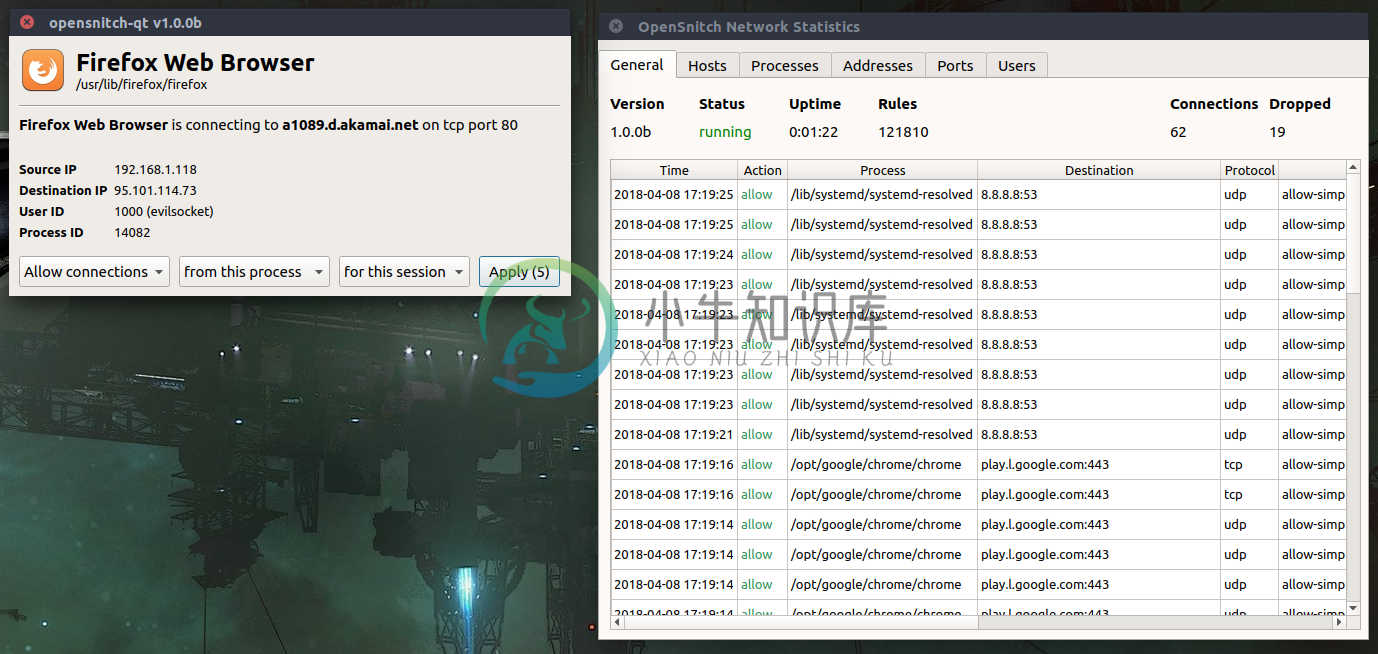

运行在 GNU/Linxu 上,从 Little Snitch 上移植来的一款应用防火墙工具。

安装:

# install dependenciessudo apt-get install protobuf-compiler libpcap-dev libnetfilter-queue-dev python3-pip go get github.com/golang/protobuf/protoc-gen-go go get -u github.com/golang/dep/cmd/dep python3 -m pip install --user grpcio-tools # clone the repository (ignore the message about no Go files being found) go get github.com/evilsocket/opensnitchcd cd $GOPATH/src/github.com/evilsocket/opensnitch # compile && install make sudo make install # enable opensnitchd as a systemd service and start the UI sudo systemctl enable opensnitchd sudo service opensnitchd start opensnitch-ui

-

基本概念 netfilter Linux 内核包含一个强大的网络过滤子系统 netfilter。netfilter 子系统允许内核模块对遍历系统的每个网络数据包进行检查。这表示在任何传入、传出或转发的网络数据包到达用户空间中的组件之前,都可以通过编程方式检查、修改、丢弃或拒绝。netfilter 是 RHEL 7 计算机上构建防火墙的主要构建块。 尽管系统管理员理论上可以编写自己的内核模块以与 n

-

我有一个服务器写在JavaServerSocket。 我有一个客户端,它位于一个公司防火墙之上,除了公共端口之外,它阻止了所有东西。 我已在SMTP端口(#25)上启动服务器。 有防火墙的用户连接到它,到目前为止一切正常。 然后服务器处理ServerSocket.accept()。据我所知,它在一个随机端口上创建一个套接字(每次端口号都不同)。因为防火墙而失败。 我的问题是-如何制作ServerS

-

iptables 命令 防火墙分为硬件防火墙和软件防火墙 防火墙策略一般分为两种:开放和屏蔽 iptables 是 Linux 上常用的防火墙软件 iptables 一共有四张表和五条链 iptables (选项)[表名] (选项)[链名规则] (选项)[动作] 表: Raw 负责连接跟踪 Mangle 负责包处理 Nat 负责地址转换 Filter 负责包过滤 链名规则: PREROUTING

-

Contributed by Joseph J. Barbish. Converted to SGML and updated by Brad Davis. 31.1. 入门 防火墙的存在, 使得过滤出入系统的数据流成为可能。防火墙可以使用一组或多组 “规则 (rules)”,来检查出入您的网络连接的数据包, 并决定允许或阻止它们通过。这些规则通常可以检查数据包的某个或某些特征,这些特征包括, 但

-

问题内容: Ngrok(https://ngrok.com/)应该允许您通过转发将本地端口和服务公开给万维网。但是,如果我像这样打开本地计算机上的端口80: 我回来了: 我知道对http://3a4bfceb.ngrok.com的任何请求都将发送到端口80上的本地计算机,但是如果我坐在NAT /防火墙后面,这会阻止传入流量(一种非常常见的情况),该怎么办。ngrok是否会发起轮询请求来确定何时接收

-

我们有一个相当严格的网络分段策略。我正在使用云代工实例来部署应用程序。防火墙规则已经设置为从云代工实例中到达kafka集群。我相信防火墙规则也已经设置为到达动物园管理员实例。我需要实际确认一下。 我的问题似乎是我可以向kafka生成消息,但我的消费者似乎没有取件。它似乎在“轮询”时挂起。 对于我的防火墙规则,是否有一些隐藏的主机或端口需要处理,而不仅仅是标准主机和kafka和zookeeper节点

-

熟悉防火墙的都知道,防火墙一般放在网关上,用来隔离子网之间的访问。因此,防火墙即服务(FireWall as a Service)也是在网络节点上(具体说来是在路由器命名空间中)来实现。 目前,OpenStack 中实现防火墙还是基于 Linux 系统自带的 iptables,所以大家对于其性能和功能就不要抱太大的期望了。 一个可能混淆的概念是安全组(Security Group),安全组的对象是

-

问题内容: 我正在尝试使用VpnService for BS项目为Android实现一个简单的防火墙。我选择VpnService,因为它将在非root用户的设备上运行。它将记录连接并让您过滤连接。(基于IP) 有一个应用程序可以这样做。 GooglePlay应用商店 我进行了一些研究,发现VpnService创建了Tun接口。而已。(没有VPN实现只是一个隧道)它使您可以对此接口进行地址分配并添加