Git 存储库加密工具

git-secure 主要的功能时在用户提交时将用户的代码或者文件使用 AES 加密,然后发布到代码托管平台,同时也支持用户从远程服务器上 clone 已被加密的存储库并从中恢复源码或者文件。

命令列表

| add | Add file contents to the index |

| clone | Clone a encrypted repository into a new directory |

| config | config your secure repository |

| commit | create a commit |

| diff | show commit changes between commit worktree,etc |

| init | initialize a secure repository |

| help | print help information |

| key | create a aes key |

| pull | Fetch from and integrate with another repository or a local branch |

| push | Update remote refs along with associated objects |

| remote | set remote for secure repositroy |

| status | Show the working tree status |

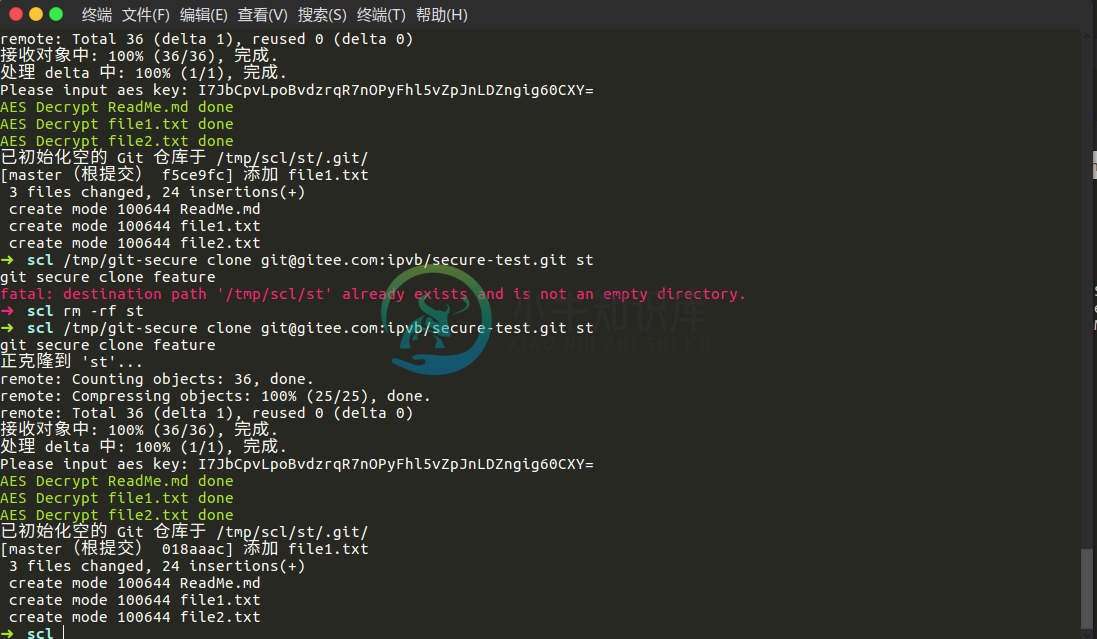

运行截图

系统依赖

此项目基于 PowerShell 编写,因此,你需要安装 PowerShell 6.0,PowerShell 目前支持 Windows,Linux 和 macOS

你可以去 Github PowerShell 项目的 Release 页面下载 PowerShell.

使用

用户需要在码云上创建一个空仓库。

初始化一个空仓库

git-secure init repo

创建 AES 密钥:

git-secure key

添加文件到暂存区:

git-secure add

创建 commit:

git-secure commit -m "create a new commit"

推送代码:

git-secure push

拉取代码(暂时不支持 fetch):

git-secure pull

配置:

git-secure config aes.key xxxxx

加密

git-secure 使用 AES 256 对每一个常规文件加密,这里的常规文件是不包括 commit,及 .gitignore .gitattributes,.gitmodules 这些文件。

-

纠正Mac上的错误: Fatal: java.lang.Error encountered. Details: unexpected error fatal: credential helper '!/Library/Java/JavaVirtualMachines/jdk-10.0.2.jdk/Contents/Home/bin/java -Ddebug=false -Djava.net.use

-

协议 Git 可以使用四种不同的协议来传输数据:Local、HTTP、Secure Shell (SSH) 和 Git。在这里,我们将讨论它们是什么,以及在什么基本情况下您希望(或不想)使用它们。 本地协议 最基本的是本地协议,其中远程存储库位于同一主机上的另一个目录中。如果团队中的每个人都有权访问共享文件系统(如 NFS 挂载),或者不太可能每个人都登录到同一台计算机,则通常使用此选项。后者并不

-

1、配置 1.1、配置文件 Git配置有三种作用范围,其配置文件位置位置如下 作用范围 命令 配置文件位置 优先级 系统级别 system git安装目录/etc/gitconfig 最低 当前用户 global ~/.gitconfig (计算机当前用户目录) 次之 当前仓库(默认) local 本地仓库/.git/config 文件 最高 1.2、配置操作命令 ① 添加配置 git confi

-

服务器上的Git Git 可以使用四种主要的协议来传输资料:本地协议(Local),HTTP 协议(https://),SSH(Secure Shell)协议(user@server:path/to/repo.git)及 Git 协议(git://)。 .gitignore 所有空行或者以 # 开头的行都会被 Git 忽略 可以使用标准的 glob 模式匹配 匹配模式可以以(/)开头防止递归 匹配

-

1 一般工作流程 1.从远程仓库中克隆 Git 资源作为本地仓库。 2.从本地仓库中checkout代码然后进行代码修改 3.在提交前先将代码提交到暂存区。 4.提交修改。提交到本地仓库。本地仓库中保存修改的各个历史版本。 5.在修改完成后,需要和团队成员共享代码时,可以将代码push到远程仓库。 2 文件状态 Git工作目录下的文件存在两种状态: untracked 未跟踪(未被纳入版本控制)

-

{info} EasyWeChat 4.0.7+ 获取 RSA 公钥 $result = $app->security->getPublicKey(); // 存成文件 file_put_contents('./public.pem', $result); 将会得到 PKCS#1 格式密钥: -----BEGIN RSA PUBLIC KEY----- MIIBCgKCAQEArT82k67

-

在Linux中,有大量的免费工具可帮助我们检测安全问题和解决安全问题。下面介绍一些常用的网络安全工具。 netcat 通过TCP/UDP建立各种网络连接。 nmap 著名的网络扫描和检测工具 snort IDS tcpdump 数据包抓取工具。 httptunnel 可穿透防火墙在两台机器上通过HTTP协议创建连接。 swatch 实时的日志监控工具,可定义日志事件的触发规则把日志信息及时反馈到系

-

用一个简单的byo runbook设置来尝试openshift origin V3,该设置严格遵循高级安装说明。然而,我的构建很难从任何git库克隆,甚至是公共的github库。 HTTPS: SSH: 在我的主机上手动克隆回购没有问题。 任何智慧都会大加赞赏。

-

我最近一直在寻找一个如何在CentOS 7中安全保存git凭证的解决方案。 我想保存多个git存储库的凭据。 我想出的解决方案是将侏儒密钥环与任何版本的git一起使用。但我遇到了一些问题。我发现很多帖子说这在Redhat 7或Centos 7中不是一个好的解决方案。,它将被弃用。 但这对我不起作用,使用git时出错: 与gnome-keyring-daemon通信时出错 然后我把git升级到最后一

-

8.21(一面) 主要三块内容:八股、linux命令、代码题 自我介绍 问了实习经历,具体工作内容,怎么干的等细节 1.php一句话木马 2.mysql导出整个数据库的语句 3.ssrf漏洞原理、危害、防御 4.dns重绑定 5.文件上传漏洞.php漏洞 %00截断原理 ::$$DATA原理,linux行不行 6.burpsuite爆破模式 7.sqlmap level等级、tamper脚本、ri

-

有多种工具可用于执行应用程序的安全性测试。很少有工具可以执行端到端安全测试,而有些工具专门用于发现系统中的特定类型的缺陷。 开源工具 一些开源安全测试工具如下 - 编号 工具名称 描述/简介 网站/网址 1 Zed Attack Proxy 提供自动扫描仪和其他工具,以发现安全漏洞。 https://www.owasp.org 2 OWASP WebScarab 使用Java开发,用于分析Http

-

秋招安全岗面经系列之 快手-安全工程师 时间线: x 投递 x+24 一面 x+39 二面 x+45 三面 x+50 HR面 看别人开奖了,我默认泡死了吧 一面 时长:50分钟 自我介绍 聊简历项目 渗透测试的流程 信息收集,有一个域名,怎么做信息收集 收集完了怎么寻找突破口 拿到webshell怎么扩大战果 端口复用了解吗 内网扫描除了扫服务和端口还会收集什么信息 sql注入的分类 mysql报

-

我无法在注释中使用方法。还有给出。我错过了什么?尽管工作正常。 我正在从数据库中为用户分配权限。