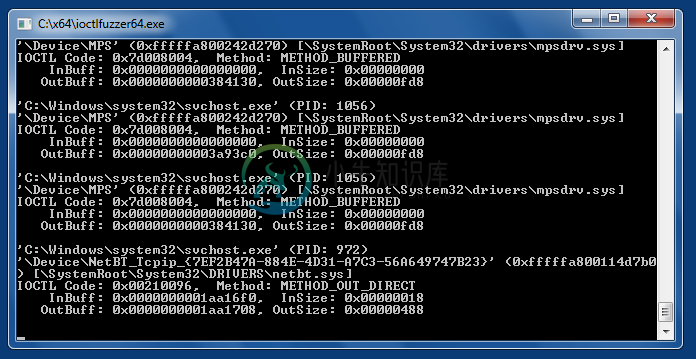

IOCTL Fuzzer是一个自动化的windows内核驱动漏洞挖掘工具,它利用自己的驱动hook了NtDeviceIoControlFile, 目的是接管整个系统所有的IOCTL请求。当处理IOCTL请求时,一旦符合配置文件中定义的条件,IOCTL Fuzzer回用随机产生的fuzz数据去替换IOCTL的原始请求数据。IOCTL Fuzzer只替换输入数据并不会改变IOCTL数据包的其他数据。IOCTL Fuzzer可以工作在windows XP、2003、vista和2008服务器上。

-

IOCTL Fuzzer ver. 1.3使用说明 IOCTL Fuzzer是一款自动化windows内核驱动漏洞挖掘工具,支持32/64位,windows xp/7/2003/2008操作系统。目前最新的版本是1.3。 最近在进行驱动测试时开始接触这些工具,使用过程中有一些困惑,可惜网上这方面的资料实在有限,只能自己摸索。 1、下载地址 http://code.google.com/p/ioct

-

IOCTL Fuzzer是一个自动化的windows内核驱动漏洞挖掘工具,它利用自己的驱动hook了NtDeviceIoControlFile, 目的是接管整个系统所有的IOCTL请求。当处理IOCTL请求时,一旦符合配置文件中定义的条件,IOCTL Fuzzer回用随机产生的fuzz数据去替换IOCTL的原始请求数据。IOCTL Fuzzer只替换输入数据并不会改变IOCTL数据包的其他数据。I

-

前言 当了解了智能硬件的各个方面的知识点,可以正式开始硬件漏洞挖掘。

-

讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 任意密码找回 这是补天平台上的一个案例: http://www.118114.cn/reg.jsp 首先注册一个账号,然后找回。 我们收到的验证码是六位数。如果网站没有设置频率限制,或者最大尝试次数限制的话,那我们自然就会想到可以爆破它。 然后抓提交手机验证码的封包,我们可以看到没有任何图片验证码: 发送到 Burp 的 I

-

我使用了Spark 2.1.1,并升级到了最新版本2.4.4。我从Spark UI观察到驱动程序内存在不断增加,在长时间运行之后,我出现了以下错误:java。lang.OutOfMemoryError:超出GC开销限制 在Spark 2.1.1中,驱动程序内存消耗(存储内存选项卡)极低,在运行ContextCleaner和BlockManager后,内存正在减少。 此外,我测试了Spark版本2.

-

当我们试图取消部署应用程序时,一些Oracle类似乎正在泄漏。在使用旧的OJDBC14.jar驱动程序时,我没有看到这种情况,但我们不能使用这些驱动程序,因为我们正在迁移到Oracle11g,这需要更新的驱动程序。我猜这是Oracle驱动程序中的bug?我能做些什么来清理这些资源吗?我尝试关闭数据库连接池和其他东西,但没有成功... 我不使用Tomcat的连接池会更好吗?我们宁愿让服务器连接到数据

-

问题内容: 今天,我们的企业架构师提到在JRE 1.7中发现了一个最近的漏洞。我发现了一篇文章JRE 1.7漏洞,建议禁用Java 。 我正在工作中运行JDK 1.5和1.6(就像许多组织一样,我们不是最新的技术),所以那里没有问题。 在家里,我正在使用Java SE 7u6进行开发。我正在与Spring Security的Grails一起玩,试图继续学习。 我已经在家庭开发机器上的所有浏览器中都

-

如何检测SonarQube LTS 8.2版本中的log4j漏洞。 我尝试了这个社区参考,但是找不到8.2版本的。 https://community.sonarsource.com/t/sonarqube-sonarcloud-and-the-log4j-vulnerability/54721

-

讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets,CSS)的缩写混淆,故将跨站脚本攻击缩写为 XSS 。恶意攻击者往 Web 页面里插入恶意 JavaScript 代码,当用户浏览器该页之时,嵌入 Web 页面里的代码会被执行,从而达到恶意攻击用户的目的

-

讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 很多 Web 应用都提供了从其他服务器上获取数据的功能。使用用户指定的 URL,web 应用可以获取图片,下载文件,读取文件内容等。这个功能如果被恶意使用,可以利用存在缺陷的 Web 应用作为代理,攻击远程和本地服务器。这种形式的攻击成为服务器请求伪造(SSRF)。 原理 <?php $url = @$_GET['url']