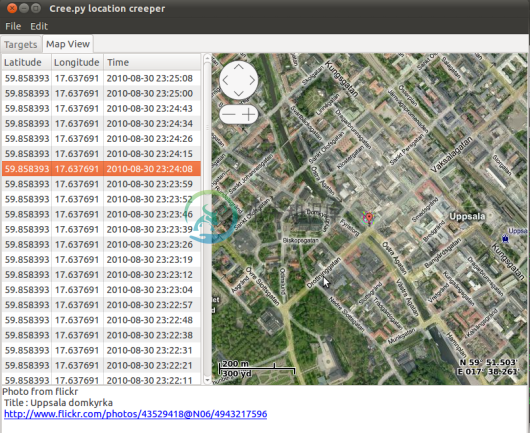

Creepy是一款可以从社交网络平台和图像服务主机上收集用户地理网址相关信息的应用程序。Creepy 会将收集到的信息在内置的地图上显示,并在上下文中显示其(与该特定地理位置)相关的信息。

-

It's very creepy to walk alone at 1 am. 凌晨一点一个人走很害怕。 ---------------------------------------------------------------------- Creepy和scary这两个形容词都是用来形容令人“害怕”的感觉。但这两者其实有些小小的差异。Creepy 的话是指“心里毛毛的”那种感觉,而sc

-

首先我们安装pip,这样可以很简单的安装剩下的库 sudo apt-get install python-pip 接下来,用pip安装其他库,很简单 sudo pip install BeautifulSoup 记得,要用sudo,否则会报下面的错误 error: could not create '/usr/local/lib/python2.7/dist-packages/bs4': Perm

-

社交网络的一大特征就是用户间的相互关注,从而形成朋友圈或媒体圈,实现便捷的信息分享和传播。GitHub支持项目级别及用户级别的关注。 关注一个项目很简单,只需点击项目名称右侧的“Watch”按钮。 图2-27:项目的关注按钮 添加对项目的关注后,点击页面左上角的“github”文字图标进入仪表板(Dashboard)页面,如图2-28所示。 图2-28:关注项目在仪表板页的显示 仪表板页面的左侧显

-

在本章中,让我们研究一下Drupal中的Social Networking 。 社交媒体现在变得非常重要,Drupal为此目的有许多社交媒体模块。 我们以ShareThis模块为例,您可以选择其他任何选择。 以下是用于安装ShareThis模块的简单步骤。 Step 1 - 单击ShareThis以访问ShareThis模块页面,然后单击Version ,如以下屏幕所示。 Step 2 - 复制模

-

在本节中,我们将讨论使用Whois Lookup,Netcraft和Robtex收集客户信息的各种技术。然后,我们将看到如何通过定位该服务器上托管的网站来攻击服务器。在信息收集部分,我们将了解子域以及它们如何对执行攻击有用。稍后在目标系统上查找文件以收集一些信息并分析该数据。 现在,我们将在开始尝试利用之前收集信息。因此,我们将尽可能多地收集有关目标IP,网站上使用的技术,域名信息,使用哪种编程语

-

讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 收集什么? Whois信息 注册人名字、邮箱等 IP信息(服务器的IP) 判断是否为CDN节点,查询同IP网站,端口扫描 目录信息 判断WEB应用,获取网站后台目录,获取其他 服务信息 判断服务,例如:IIS、Apache 脚本信息 ASP、PHP、aspx(asp.net) 框架信息 ThinkPHP、Struts等 应用

-

信息收集测试包含下列内容: 搜索引擎信息发现和侦察 (OTG-INFO-001) 识别web服务器 (OTG-INFO-002) web服务器元文件信息发现 (OTG-INFO-003) 服务器应用应用枚举 (OTG-INFO-004) 评论信息发现 (OTG-INFO-005) 应用入口识别 (OTG-INFO-006) 识别应用工作流程 (OTG-INFO-007) 识别web应用框架 (OT

-

我的状态帖子有以下数据库设置。对于每一篇文章,用户可以喜欢这篇文章,评论这篇文章,甚至可以由作者在原始文章中添加标签。 我试图设置我的足智多谋的控制器后带回所有的数据通过JSON对象,但我不能正确地找到评论,喜欢或标记用户名。如果有区别的话,我会用哨兵2进行认证。 以下是数据库设置: 我的Post控制器,我只是有一个简单的页面,可以显示所有内容。我不想循环查看文件中的任何内容,我只想返回json完

-

渗透测试最重要的阶段之一就是信息收集。为了启动渗透测试,用户需要收集关于目标主机的基本信息。用户得到的信息越多,渗透测试成功的概率也就越高。Kali Linux操作系统上提供了一些工具,可以帮助用户整理和组织目标主机的数据,使用户得到更好的后期侦察。本章将介绍Maltego、CaseFile和Nmap工具的使用其主要知识点如下: 枚举服务; 测试网络范围; 识别活跃的主机和查看打开的端口; 系统指

-

简介 攻击的重要阶段之一就是信息收集。为了能够实施攻击,我们需要收集关于目标的基本信息。我们获得的信息越多,攻击成功的概率就越高。 我也强调这一阶段的一个重要方面,它就是记录。在编写这本书的时候,最新的Kali发行版包含了一组工具用于帮助我们核对和组织来自目标的数据,以便我们更好地侦查目标。类似Maltego CaseFile和 KeepNote的工具就是一个例子。 4.1 服务枚举 在这个秘籍中