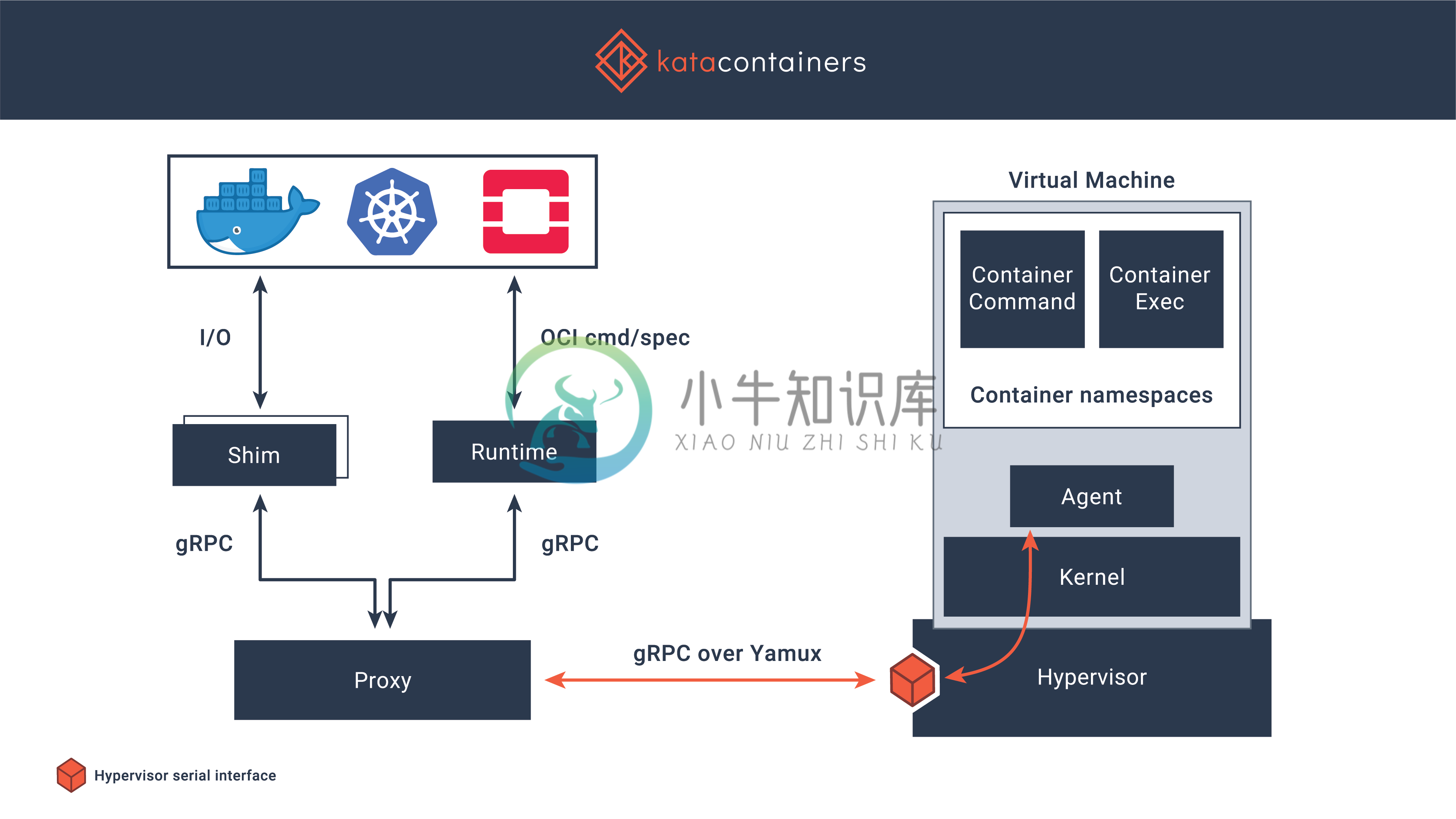

Kata Containers 是由 OpenStack 基金会管理,但独立于 OpenStack 项目之外的容器项目。整合了来自 Intel Clear Containers 和 Hyper runV 的技术,使得容器拥有虚拟机般的安全性。致力于构建一个使用容器镜像以超轻量级虚机的形式创建容器的的标准实现。

Kata Containers 支持不同平台的硬件 (x86-64,arm等),符合 OCI (Open Container Initiative) 规范,同时还可以兼容 Kubernetes 的 CRI(Container Runtime Interface)接口规范。项目目前已包含多个配套组件代码库,包括 Runtime,Agent, Proxy,Shim,Kernel 等。

Kata Containers 通过使用硬件虚拟化来提供容器间隔离,每个 container/pod 都是作为一个轻量级 VM 启动的,有自己独有的内核。这也缩短了 Kata Containers 与传统 VM 的安全性和传统 Linux 容器的轻量级优点之间的差距。

-

Kata Containers是一种轻量级的虚拟化技术,它进一步加强了容器的安全性和隔离性。在Linux系统中,可以通过以下步骤安装Kata Containers: 添加Kata Containers官方apt源 适用于ubuntu18.04 curl -sL https://packages.katacontainers.io/apt/doc/apt-key.gpg | sudo apt-key

-

我现在机器是Linux mint 20.1 对标的是Ubuntu20.04 所以使用20.04的镜像源 echo “deb http://download.opensuse.org/repositories/home:/katacontainers:/releases:/x86_64:/stable-1.12/xUbuntu_20.04/ /” /etc/apt/source.list.d/kat

-

概述 Kata Containers 是一个开源项目,它采用轻量化虚拟机作为容器的隔离来构建一个安全容器运行时,而其虚拟化技术作为容器的二层保护为负载提供了更好的隔离性,这使得 Kata Containers 兼具传统容器的形态和虚拟机的安全性。而也正因为虚拟机的存在,在资源的开销与限制与传统容器有所不同。 Overhead 与传统 runC 运行时不同,由于 Kata Containers 本身

-

开发环境 设备信息 操作系统:Centos 8 发行版 Hypervisor:VMWare [root@localhost ~]# cat /etc/*release CentOS Linux release 8.2.2004 (Core) NAME="CentOS Linux" VERSION="8 (Core)" ID="centos" ID_LIKE="rhel fedora" VERSI

-

从2015年5月初开始创业开发 HyperContainer (runV) 到现在,也快五年了,在这个时候还来写一篇什么是安全容器,显得略有尴尬。不过,也正是经过这五年,越来越多到人开始感到,我需要它却说不清它,这个时候来给大家重新解释 “安全容器” 也正是时候。 缘起:安全容器的命名 Phil Karlton 有一句名言—— 计算机科学界只有两个真正的难题——缓存失效和命名。 就容器圈而言,我相

-

kata v2适配kubernetes cri+containerd+kata v2+qemu 部署环境 kubernetes使用cri方式对接containerd,containerd使用插件方式加载katacontainers v2 containerd采用自己的方式管理容器镜像,不能公用docker已有镜像,并且containerd镜像使用了命名空间进行了隔离,cri默认命名空间是k8s.i

-

Fuel 非常重视安全性,并引此採取了以下对策,来确保你 web 应用程序的安全: 编码输出 CSRF 保护 过滤 XSS 过滤输入 SQL 注入 预设情况下,Fuel 不在输入时过滤 POST 和 GET 变数,并且在输出编码所有事物。 当使用 URI 分段时,Fuel 也编码 URI,以防止讨厌的惊喜,并转义要进入资料库的所有事物。 本页面说明 Fuel 提供的一般安全性对策,Security

-

我在本地机器(Mac)上工作,其中有一个名为sqlvm的遗留虚拟机(这意味着我可以通过http://sqlvm:从本地主机访问这个虚拟机)。现在,我在应该连接到vm的同一个本地主机(我的Mac)中设置了几个docker容器(使用docker-compose)。< code>pymysql会引发一个异常: 如何将外部的“sqlvm”公开给内部 Docker 网络? 编辑:我尝试在yml文件中为相关容

-

前面小节介绍了 Linux 和 GUN 项目,本小节开始学习如何在 Windows 上安装虚拟机,虚拟机安装之后可以在虚拟机中安装 Linux 相关的操作系统,常见的虚拟机软件有 VirtualBox、VMware 等等,本教程使用 VMware 虚拟机软件来演示如何安装 VMware 虚拟机: 1. 下载 VMware 来到官网下载 Windows 版本 VMware 安装程序,如图所示选择合适

-

本文向大家介绍在Xen虚拟机全虚拟化环境中安装Windows2003系统,包括了在Xen虚拟机全虚拟化环境中安装Windows2003系统的使用技巧和注意事项,需要的朋友参考一下 Xen虚拟机支持两种客户机的安装方式。一种是半虚拟化,一种是全虚拟化。Win2003系统要求在全虚拟化的环境下安装和运行。 硬件环境:DELL R710 CPU须支持虚拟化技术(可cat /proc/cpuinfo |

-

本文向大家介绍Vmware12虚拟机安装教程 Vmware12虚拟机上安装Oracle,包括了Vmware12虚拟机安装教程 Vmware12虚拟机上安装Oracle的使用技巧和注意事项,需要的朋友参考一下 Vmware12虚拟机及Oracle安装教程分享给大家,具体内容如下 1、安装XP系统 步骤一: 步骤二: 选择使用现有的虚拟盘,然后加载系统文件即可 系统XP安装成功,检测一下主机和虚拟机的

-

前面说到,虚拟机是真机的一种模拟,而栈虚拟机模拟的是基于栈计算的机器,和现在常见的基于寄存器的硬件机器不同,于是相应的也有基于寄存器的虚拟机,不过这个虚拟机可能跟真机差别比较大 首先可以看看真机用寄存器的原因,计算机的存储有一个规律,访问速度越快的存储,单价(单位容量的成本)越高,因此实际实现的时候,容量会很受限,反之因为便宜而容量可以很大的存储,储存速度就慢,访问速度(或单价)从高到底大致是寄存

-

查看虚拟机相关的监控告警信息。 监控菜单下的虚拟机页面主要用于查看虚拟机相关的监控告警信息。 入口:在云管平台单击左上角导航菜单,在弹出的左侧菜单栏中单击 “监控/资源/虚拟机” 菜单项,进入虚拟机页面。 查看虚拟机列表 该功能用于查看虚拟机的监控告信息。 在虚拟机页面,支持查看以下信息: 名称:虚拟机的名称。 IP:虚拟机的IP地址。 监控状态:虚拟机是否设置告警以及发生告警。 状态:虚拟机的当

-

主机回收站用于存放用户删除的虚拟机和裸金属文件。 主机回收站用于存放用户删除的虚拟机和裸金属文件。回收站中主机文件默认保存3天,如有误删除的主机需要在3天内进行恢复操作,可以将其恢复到原来位置,超过3天后,文件将被彻底删除。 入口:在云管平台单击左上角导航菜单,在弹出的左侧菜单栏中单击 “主机/回收站/主机” 菜单项,进入主机回收站列表。 清除 当确定回收站中的主机无用后,可使用清除功能立即彻底删