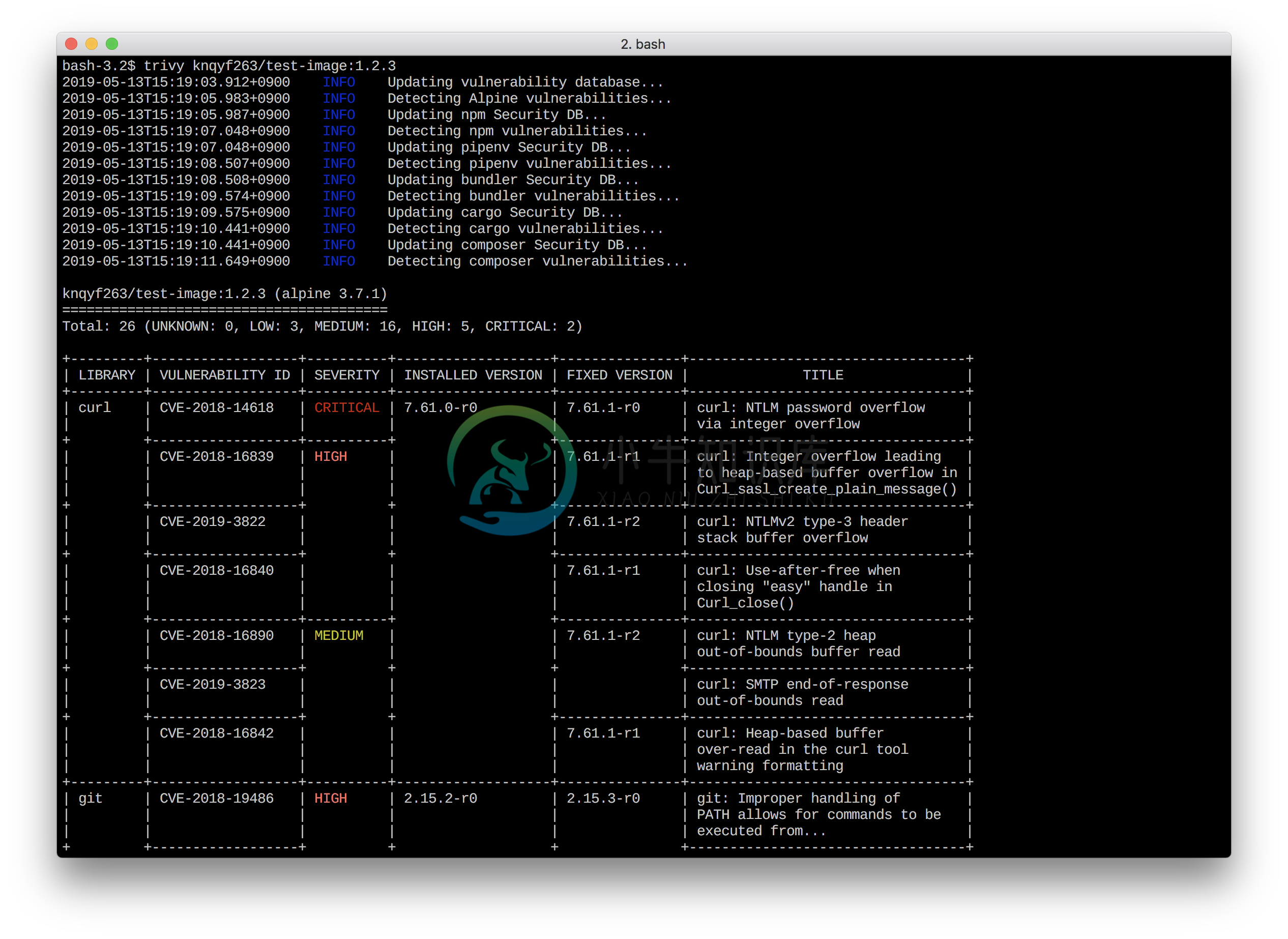

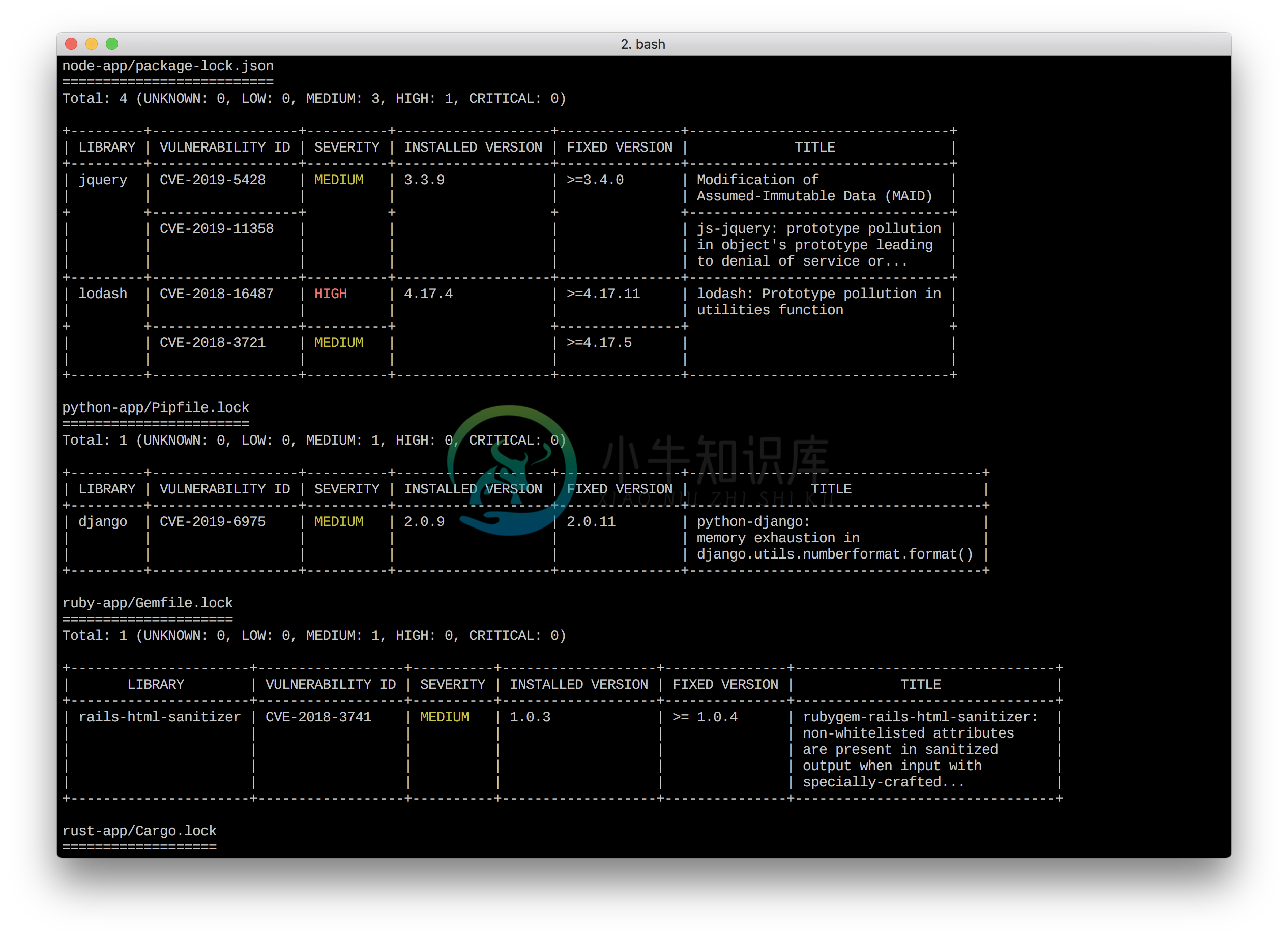

Trivy 是一个简单而且功能完整的容器漏洞扫描工具,特别使用用于持续集成。

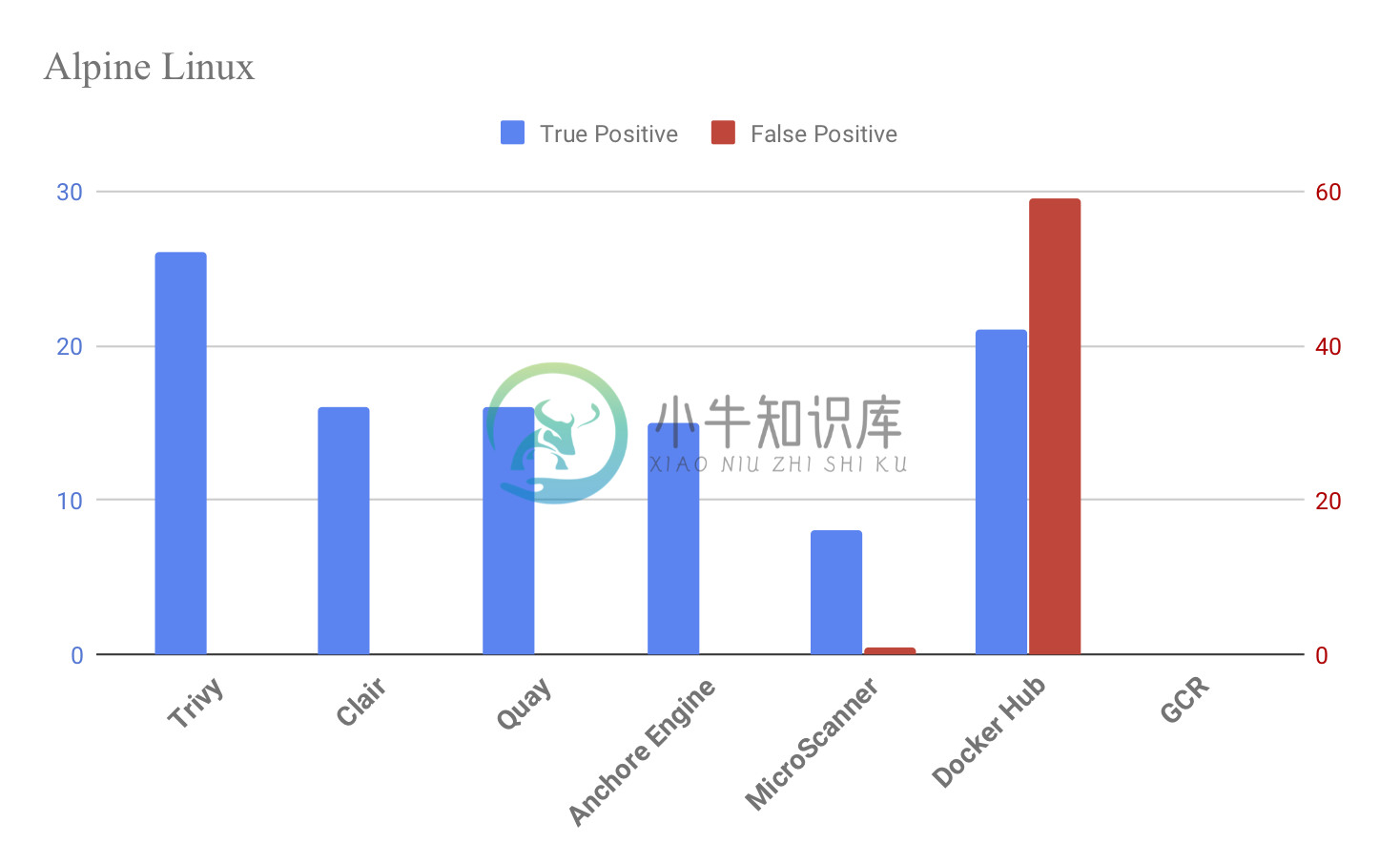

准确性比较

在 Alpine Linux 中检测的漏洞 (2019/05/12)

详细的比较请看 Comparison with other scanners

特性

- 全面检测漏洞

- 操作系统 (Alpine, Red Hat Universal Base Image, Red Hat Enterprise Linux, CentOS, Debian and Ubuntu)

- 应用依赖 (Bundler, Composer, Pipenv, npm, yarn and Cargo)

- 简单

- Specify only an image name

- 详情请看 Quick Start 和 Examples

- 易于安装

- No need for prerequirements such as installation of DB, libraries, etc.

apt-get install,yum installandbrew installis possible (See Installation)

- 准确度高

- Especially Alpine Linux and RHEL/CentOS (See Comparison with other scanners)

- Other OSes are also high

- DevSecOps

- Suitable for CI such as Travis CI, CircleCI, Jenkins, etc.

- See CI Example

安装

RHEL/CentOS

Add repository setting to /etc/yum.repos.d .

$ sudo vim /etc/yum.repos.d/trivy.repo

[trivy]

name=Trivy repository

baseurl=https://knqyf263.github.io/trivy-repo/rpm/releases/$releasever/$basearch/

gpgcheck=0

enabled=1

$ sudo yum -y update

$ sudo yum -y install trivy

or

$ rpm -ivh https://github.com/knqyf263/trivy/releases/download/v0.0.13/trivy_0.0.13_Linux-64bit.rpm

Debian/Ubuntu

Replace [CODE_NAME] with your code name

CODE_NAME: wheezy, jessie, stretch, buster, trusty, xenial, bionic

$ sudo apt-get install apt-transport-https gnupg

$ wget -qO - https://knqyf263.github.io/trivy-repo/deb/public.key | sudo apt-key add -

$ echo deb https://knqyf263.github.io/trivy-repo/deb [CODE_NAME] main | sudo tee -a /etc/apt/sources.list.d/trivy.list

$ sudo apt-get update

$ sudo apt-get install trivy

or

$ sudo apt-get install rpm

$ wget https://github.com/knqyf263/trivy/releases/download/v0.0.13/trivy_0.0.13_Linux-64bit.deb

$ sudo dpkg -i trivy_0.0.13_Linux-64bit.deb

Mac OS X / Homebrew

You can use homebrew on OS X.

$ brew tap knqyf263/trivy

$ brew install knqyf263/trivy/trivy

二进制 (包括 Windows)

进入 releases 页面,找到相应的把柄,解压并增加可执行权限。

从源码安装

$ go get -u github.com/knqyf263/trivy

-

docker-compose下载 https://github.com/docker/compose/releases 安装 cp docker-compose /usr/local/bin chmod +x /usr/local/bin/docker-compose harbor下载 https://github.com/goharbor/harbor/releases 解压 tar xf

-

具体可以基于之前的博客来做 基于trivy获取基础镜像 参数修改一下: cliOpt.ListAllPkgs = true 结果中会带有如下格式的结果: "Results":[ { "Target":"192.168.1.94:443/test22/centos:7 (centos 7.9.2009)", "Class":"os-pkgs",

-

Trivy 是一种适用于 CI 的简单而全面的容器漏洞扫描程序。软件漏洞是指软件或操作系统中存在的 故障、缺陷或弱点。Trivy 检测操作系统包(Alpine、RHEL、CentOS 等)和应用程序依赖 (Bundler、Composer、npm、yarn 等)的漏洞。 Trivy 很容易使用,只要安装二进制文件,就可以扫描了。扫描只需指定容器的镜像名称。与其他镜像扫描工具相比,例如 Clai

-

目录 介绍 下载安装 功能 扫描镜像 扫描本地文件 介绍 Trivy是一个用于检测容器镜像、文件系统和Git存储库中的漏洞以及配置问题。Trivy检测操作系统包(Alpine、RHEL、CentOS 等)和特定编程语言包(Bundler、Composer、npm、yarn 等)的漏洞。 此外,Trivy扫描基础设施即代码 (IaC) 文件,例如 Terraform、Dock

-

《OpenShift 4.x HOL教程汇总》 红帽 RHACS 支持自动对其管理的 OpenShift 或 Kubernetes 上的容器进行漏洞扫描、合规评估。在 RHACS 中使用了开源的 Clair 来扫描镜像,而红帽 Quay 使用的镜像扫描也是 Clair。因为 RHACS 和 Quay 都是企业平台,因此对运行环境的要求较高。而 Trivy 是一个轻量级漏洞扫描工具,支持基于 CVE

-

漏洞扫描器是一种能够自动在计算机、信息系统、网络及应用软件中寻找和发现安全弱点的程序。它通过网络对目标系统进行探测,向目标系统发生数据,并将反馈数据与自带的漏洞特征库进行匹配,进而列举目标系统上存在的安全漏洞。漏洞扫描是保证系统和网络安全必不可少的手段,面对互联网入侵,如果用户能够根据具体的应用环境,尽可能早的通过网络扫描来发现安全漏洞,并及时采取适当的处理措施进行修补,就可以有效地阻止入侵事件的

-

扫描有漏洞的车辆 为了找到有漏洞的车辆,你只需要在IP地址21.0.0.0/8 和 25.0.0.0/8 上扫描Sprint设备的端口6667。任何有响应的设备就是有漏洞的Uconect系统(或一个IRC服务器)。为了确定这一点,你可以尝试Telnet登陆这台设备并查找错误字符串“Unknown command”。 图-扫描设置 如果你想的话,接下来你可以与D-Bus服务交互,从而执行上述的任何操

-

是否有一个推荐的库来修复与org.apache.commons.beanutils.populate(bean,ParamMap)相关的Bean操纵漏洞?我试图编写一些自定义方法来验证参数映射,但这并没有解决问题。 问候桑杰

-

大家好,我的程序员们。 我有一些代码,spring工具套件编辑器的反应也不一样,也许你们一些聪明人知道为什么。 有人能告诉我为什么这是不可能的吗: 但这是!? 第一行代码给了我一个警告“Resource leak:unassigned closeable value is never close”,正如您所看到的,我在try/catch中使用了一个finally,如果对象不为空,它应该总是关闭对象

-

选了个课题:大概是开发一个web系统,系统功能是使用分布式爬虫(这里需要用Hadoop)去爬取主机信息,包括开放的端口、存在的漏洞有哪些,什么xss呀,sql注入什么的,再添加一些用户管理扫描出来的漏洞,并且将漏洞信息可视化出来,需要用Java实现,分布式爬虫可以使用nutch框架。 问题是:完全没思路,web系统开发出来没问题,但是怎么结合nutch框架去实现爬虫,又怎么结合上Hadoop,以及

-

资源泄漏:“扫描”永远不会关闭。 因此,我在代码末尾添加了来处理警告。 出现这个问题是因为我在同一个包中有其他类也使用scanner对象,而Eclipse告诉我分别关闭这些类中的scanner。然而,当我这样做时,它似乎关闭了所有的扫描器对象,并在运行时得到错误。 我遇到的一篇文章提到,当关闭时,我不能重新打开。如果是这种情况,我是否只需要确保一个带有System.in的扫描器对象在程序末尾关闭,

-

讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 任意密码找回 这是补天平台上的一个案例: http://www.118114.cn/reg.jsp 首先注册一个账号,然后找回。 我们收到的验证码是六位数。如果网站没有设置频率限制,或者最大尝试次数限制的话,那我们自然就会想到可以爆破它。 然后抓提交手机验证码的封包,我们可以看到没有任何图片验证码: 发送到 Burp 的 I

-

我试图通过Jenkins管道构建我的TypeScript应用程序。为了管理构建、测试和代码质量扫描,我让Jenkins使用一个基于Node:7-Alpine的Docker代理。 容器的Dockerfile是: 我的Jenkins文件看起来像: null [03:00:14]开始SonarQube分析... [03:00:14]检查可执行文件是否存在:/home/node/.sonar/native