移动安全框架 (MobSF) 是一个智能化、一体化的开源移动应用(Android / iOS)自动测试框架,能够对以上两种移动应用进行静态和动态分析(动态分析目前暂时只支持Android)。

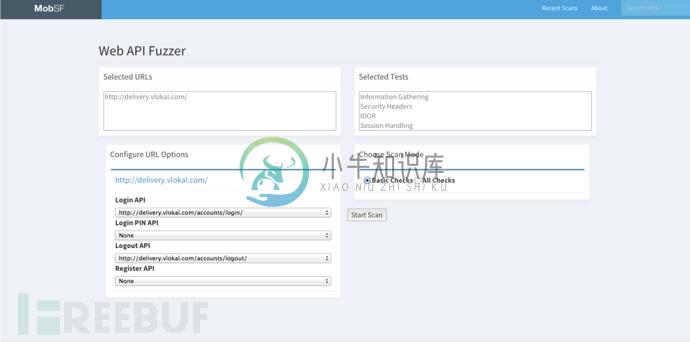

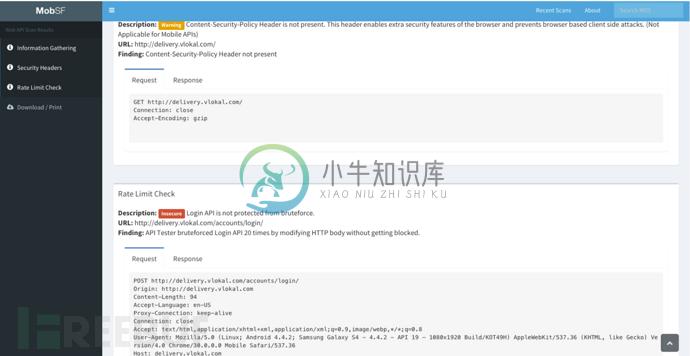

它可以有效、快速地对应用APK 和IPA文件 及压缩的源代码进行审计分析。同时,MobSF 也能够通过其API Fuzzer功能模块,对 Web API 的安全性进行检测,如收集信息,分析安全头部信息,识别移动API 的具体漏洞,如XXE、SSRF、路径遍历,IDOR以及其他的与会话和API调用速率限制有关的逻辑问题。

运行环境

• Python 2.7,下载请点击:Python 2.7

• Oracle JDK 1.7或以上版本,下载请点击:Oracle JDK;

• Oracle VirtualBox 下载请点击: VirtualBox;

• iOS IPA分析(需在 Mac系统上执行)所需命令行工具( Mac系统)下载请点击:Conmand-line tool;

• 硬件配置:4GB 或以上内存,5G硬盘空间。

安装

该框架目前暂时只于Windows 7, 8, 8.1, 10, Ubuntu, OSX Mavericks等系统平台上进行测试。

• Windows:解压MobSF压缩文件到C:\MobSF;

• Mac:解压MobSF压缩文件到/Users/[username]/MobSF;

• Linux:解压MobSF压缩文件到/home/[username]/MobSF。

配置静态分析器

通过pip安装MobSF Python 依赖包,以下为不同系统的命令执行操作,

Windows

C:\Python27\Scripts\pip.exe install -r requirements.txt

如果pip.exe在脚本目录中不可用,下载及重新安装最新版本的Python2.7。

Unix

pip install -r requirements.txt

运行MobSF

python manage.py runserver

如果需要在具体端口上运行,可以通过以下指令进行,

python manage.py runserver port_number

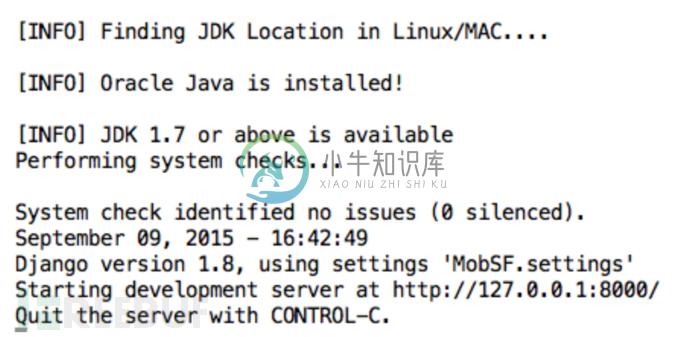

如果上述步骤都顺利正常执行的话,那么我们将会看到以下的输出内容,

配置动态分析器

配置MobSF VM

动态分析器目前只支持针对 Android APK文件进行分析,硬件环境要求为需要计算机拥有4GB 内存和支持完全虚拟化。

首先,配置动态分析器我们需要获取以下4个方面的信息,

(1)VM UUID

(2)快照 UUID

(3)主机/代理 IP

(4)VM/设备 IP

操作步骤

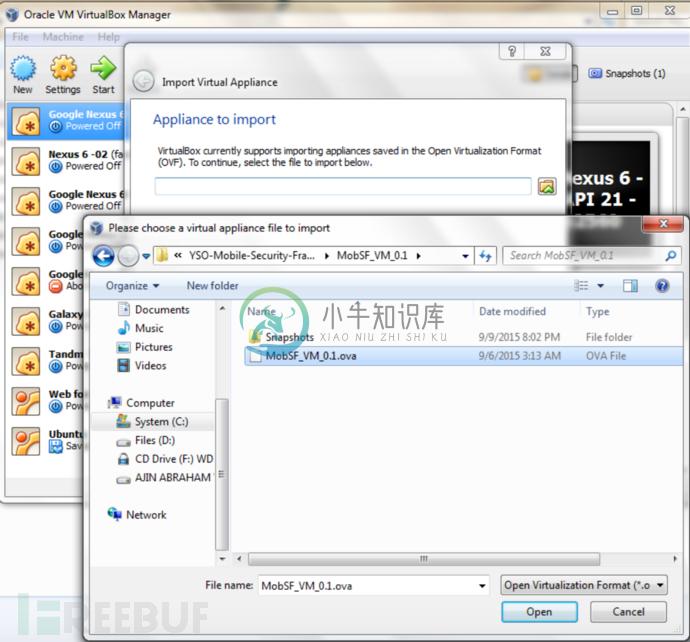

1、打开VirtualBox(本文主要以VirtualBox为样例),选择文件->导入应用,并选中MobSF_VM_X.X.ova 文件(下载地址可于前文查看);

2、在进行导入过程中,请勿更改任意配置,一切按照默认设置进入下一步;

3、一旦OVA文件导入成功,我们将在VirtualBox上看到一个以MobSF_VM_X.X命名的新的条目;

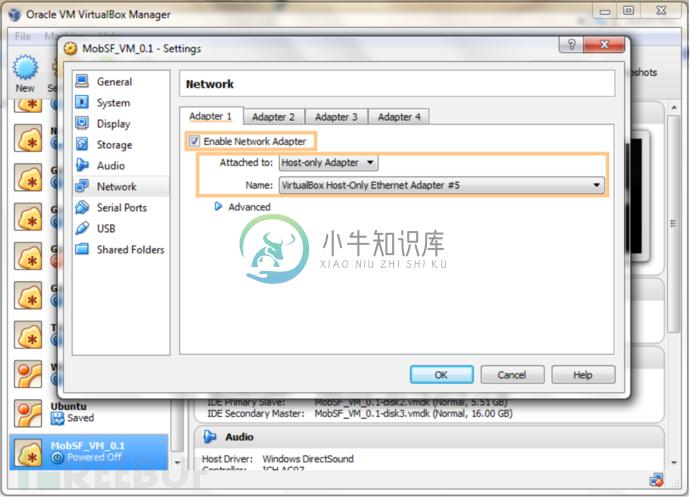

4、接下来右击MobSF VM,并选择设置一项,选中到网络选项卡,这里我们需要配置两个网络适配器;

(1)适配器1 启用并于attached to 中,选择Host-only Adapter模式,重命名适配器名称,因为我们需要通过该名称来识别主机/代理 IP,配置如下图;

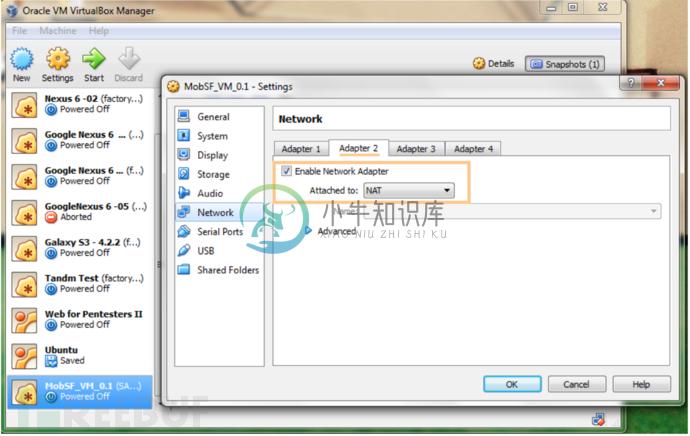

(2)适配器2 启用并于attached to中,选择NAT模式,配置如下图。

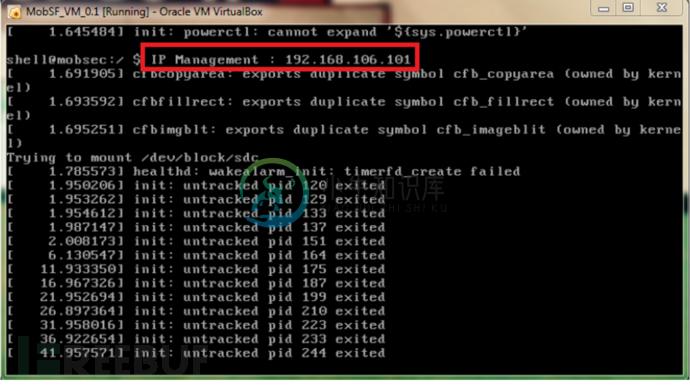

5、保存上述设置,便可启动MobSF VM。当该VM启动的时候,记下VM的 IP地址;

6、一旦该虚机启动后,它会停留在一个锁屏状态上,而解锁密码默认为1234;

7、获取 主机/代理 IP

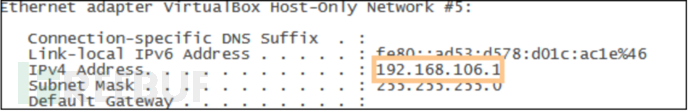

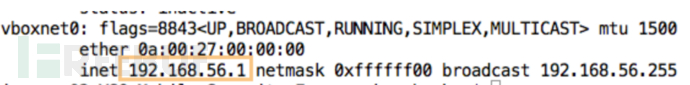

(1)Windows :在命令提示符中输入ipconfig,记下与适配器1 相同名称的适配器IP地址;

(2)Unix :在命令提示符中输入ifconfig,记下与适配器1 相同名称的适配器IP地址;

8、接着在MobSF 虚机中选中Wi-Fi设置,设置代理IP(上一步获取到的IP)和端口(1337);

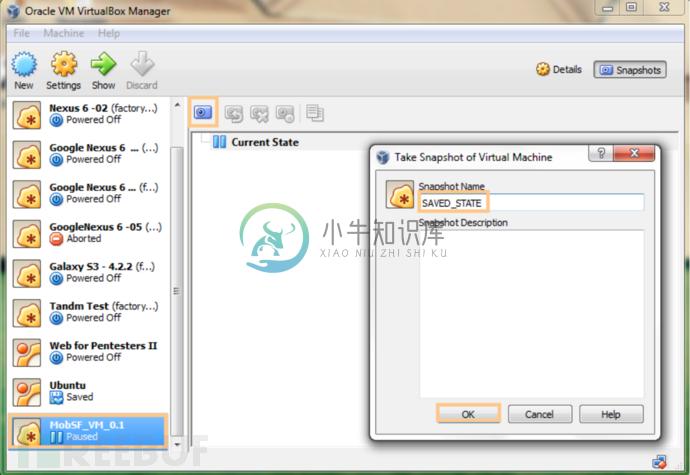

9、保存设置,并回到MobSF虚机的Home界面上,等待大约30秒的时间,之后保存好 MobSF虚机的快照;

10、一旦快照保存好,右击MobSF虚机,选择“在Explorer中显示”或者“在 Finder中显示”;

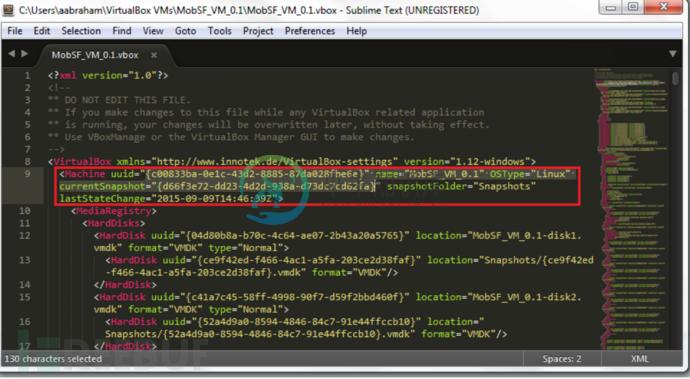

11、在任意编辑器中打开MobSF_VM_X.X.vbox文件(这里使用的是sublime),记下 VM UUID以及快照UUID;

接下来,到了此时,我们已经有了如前文提到的,配置动态分析器所需要的信息,

(1)VM UUID

(2)快照 UUID

(3)主机/代理 IP

(4)VM/设备 IP

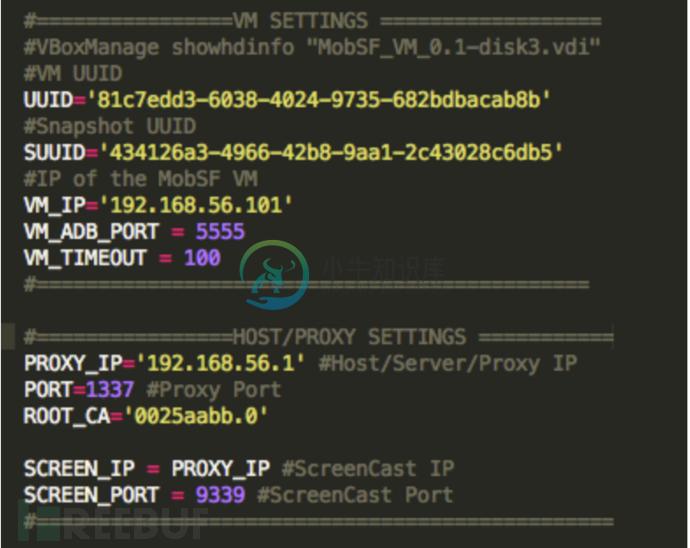

12、接下来我们打开MobSF/settings.py文件,并将其中参数的值设置如下,

(1)UUID = VM UUID

(2) SUUID = Snapshot UUID

(3)VM_IP = VM IP

(4)PROXY_IP = Host/Proxy IP

以下为配置样本,

最后,我们重新再打开服务器即可运行。部分功能如下图

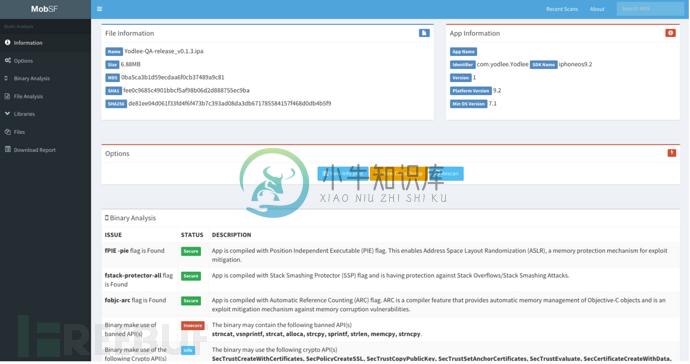

静态分析

Android APK

iOS IPA

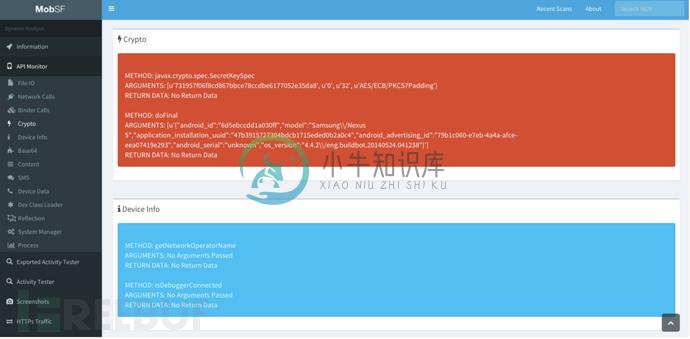

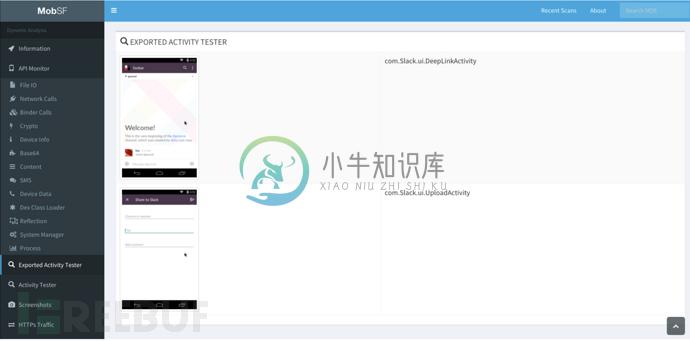

动态分析

Android APK

Web API Fuzzer

介绍内容来自 FreeBuf黑客与极客

-

前情提要 MobSF是一款移动安全框架。支持静态代码分析和动态分析,听说还能测试WebAPI接口。为什么是听说,因为我动态分析功能没搭成功。。。。。。 之前用docker搭好了,但是只能使用静态分析功能,想试试动态分析和webAPI接口的测试,需要本地搭 结合官网教程和网上安装博客 环境: centos7 64位,python3 python3 使用命令是python3,pip3 # 下载安装包

-

一、安装需要内容 (1) 安装必要文件 sudo apt update sudo apt install software-properties-common sudo add-apt-repository ppa:deadsnakes/ppa sudo apt install python3.8 python3.8-venv (2)配置 python3 $ which python3.8 /

-

1.MobSF 简介# MobSF是Mobile Security Framework的缩写,这是一款智能化的开源移动应用(Android、IOS、Windows)测试框架,可以对应用进行动态、静态分析,现在只支持Android动态分析。支持对APK、IPA文件及源码压缩包进行审计分析,可以对Android和IOS安全进行分析。MobSF还可以通过API Fuzzer功能,对Web API 的安全

-

有多种工具可用于执行应用程序的安全性测试。很少有工具可以执行端到端安全测试,而有些工具专门用于发现系统中的特定类型的缺陷。 开源工具 一些开源安全测试工具如下 - 编号 工具名称 描述/简介 网站/网址 1 Zed Attack Proxy 提供自动扫描仪和其他工具,以发现安全漏洞。 https://www.owasp.org 2 OWASP WebScarab 使用Java开发,用于分析Http

-

Cookie是Web服务器发送的一小段信息,用于存储在Web浏览器上,以便以后可以被浏览器读取。这样浏览器会记住一些特定的个人信息。如果黑客获取cookie信息,则可能导致安全问题。 Cookies的属性 以下是Cookie的一些重要属性 - 它们通常是小文本文件,给定ID标记存储在计算机的浏览器目录中。 Web开发人员使用它们来帮助用户有效地浏览其网站并执行某些功能。 当用户再次浏览同一网站时,

-

我正在使用Jersey编写REST web服务,并尝试编写一组单元测试,以使用Jersey测试框架测试该服务。 然而,我使用HTTP身份验证和SecurityContext作为我的web服务的一部分,我在设置JTF以允许我测试这些方面时遇到了问题。我可以在请求中发送身份验证信息,但如何配置它以了解我希望设置的不同角色和用户? 我目前正在使用Jetty(通过JettyTestContainerFac

-

您可以使用Burp Suite执行移动应用程序的安全性测试。为此,您只需为移动设 备配置为使用Burp Proxy代理。然后,您可以拦截,查看和修改移动应用程序处理的所有HTTP/HTTPS的请求和响应,并以正常方式使用 Burp 进行渗透测试。 由于设置代理时出现可能出现问题,或者由于SSL证书固定,有时候不能拦截来自移动应用程序的HTTP/HTTPS流量,为了解决这个问题,我们提供了一款名为B

-

密码学是加密和解密数据的科学,它使用户能够存储敏感信息或在不安全的网络上传输敏感信息,以便只能由预期的接收者读取。 可以在没有任何特殊措施的情况下读取和理解的数据称为明文,而伪装明文以隐藏其实质的方法称为加密。加密的明文称为密文,将加密数据恢复为纯文本的过程称为解密。 分析和破坏安全通信的科学被称为密码分析。执行相同操作的人也称为攻击者。 密码学可以是强或弱的,并且强度是通过恢复实际明文所需的时间

-

主要内容:渗透测试工作流程安全测试可视为对系统的受控攻击,以实际的攻击方式揭示安全漏洞或问题。安全测试的目标是评估IT系统的当前状态。它也被称为渗透测试或道德黑客攻击。 渗透测试分阶段进行,在本章中,我们将讨论完整的过程。应在每个阶段进行适当的记录,以便随时可以获得重现攻击所需的所有步骤。本文还可作为客户在渗透测试结束时收到的详细报告的基础。 渗透测试工作流程 渗透测试包括四个主要阶段 - 踩点阶段 扫描阶段 枚举阶段 渗