MaxKey单点登录认证系统,谐音马克思的钥匙寓意是最大钥匙,是业界领先的企业级IAM身份管理和认证产品,支持OAuth 2.0/OpenID Connect、SAML 2.0、JWT、CAS、SCIM等标准协议,提供简单、标准、安全和开放的用户身份管理(IDM)、身份认证(AM)、单点登录(SSO)、RBAC权限管理和资源管理等。

邮箱email: maxkeysupport@163.com

单点登录(Single Sign On)简称为SSO,用户只需要登录认证中心一次就可以访问所有相互信任的应用系统,无需再次登录。

主要功能:

-

所有应用系统共享一个身份认证系统

-

所有应用系统能够识别和提取ticket信息

产品特性

- 标准认证协议:

| 序号 | 协议 | 支持 |

|---|---|---|

| 1.1 | OAuth 2.0/OpenID Connect | 高 |

| 1.2 | SAML 2.0 | 高 |

| 1.3 | JWT | 高 |

| 1.4 | CAS | 高 |

| 1.5 | FormBased | 中 |

| 1.6 | TokenBased(Post/Cookie) | 中 |

| 1.7 | ExtendApi | 低 |

| 1.8 | EXT | 低 |

- 登录支持

| 序号 | 登录方式 |

|---|---|

| 2.1 | 动态验证码 字母/数字/算术 |

| 2.2 | 双因素认证 |

| 2.3 | 短信认证 腾讯云短信/阿里云短信/网易云信 |

| 2.4 | 登录易/Google/Microsoft Authenticator/FreeOTP/支持TOTP或者HOTP |

| 2.5 | Kerberos/SPNEGO/AD域 |

| 2.6 | OpenLDAP/ActiveDirectory/标准LDAP服务器 |

| 2.7 | 社交账号 微信/QQ/微博/钉钉/Google/Facebook/其他 |

| 2.8 | 扫码登录 企业微信/钉钉扫码登录 |

-

提供标准的认证接口以便于其他应用集成SSO,安全的移动接入,安全的API、第三方认证和互联网认证的整合。

-

提供用户生命周期管理,支持SCIM 2协议,基于Apache Kafka代理,通过连接器(Connector)实现身份供给同步。

-

认证中心具有平台无关性、环境多样性,支持Web、手机、移动设备等, 如Apple iOS,Andriod等,将认证能力从B/S到移动应用全面覆盖。

-

多种认证机制并存,各应用系统可保留原有认证机制,同时集成认证中心的认证;应用具有高度独立性,不依赖认证中心,又可用使用认证中心的认证,实现单点登录。

-

基于Java平台开发,采用Spring、MySQL、Tomcat、Apache Kafka、Redis等开源技术,支持微服务,扩展性强。

-

开源、安全、自主可控,许可证 Apache 2.0 License & MaxKey版权声明。

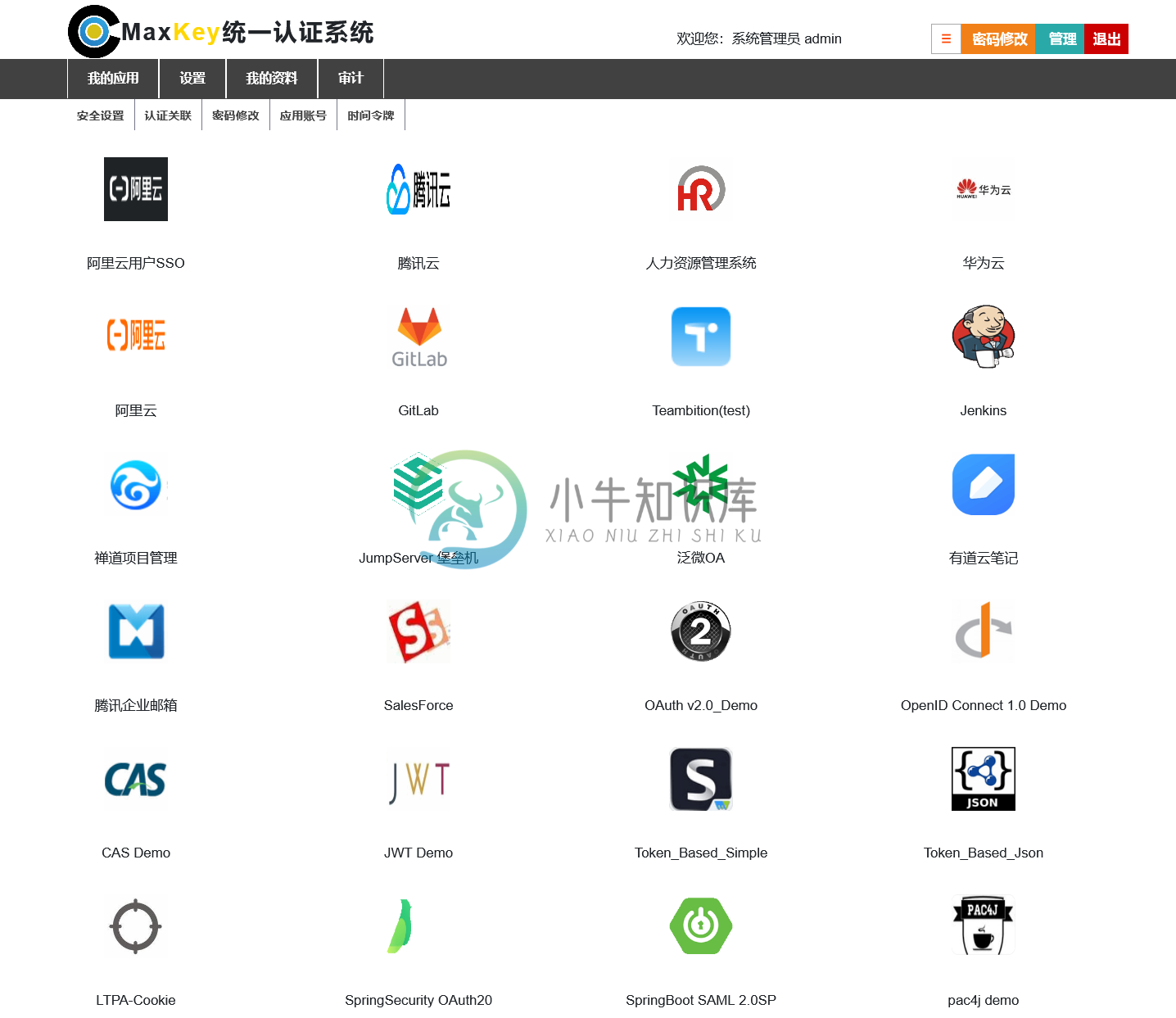

界面

MaxKey认证

登录界面

主界面

-

注意 所有OAuth2 SSO和资源服务器功能在版本1.3中移动到Spring Boot。您可以在Spring Boot用户指南中找到文档 。 该项目提供从CloudFoundry服务凭据到Spring Boot功能的自动绑定。如果您有一个称为“sso”的CloudFoundry服务,例如,使用包含“client_id”,“client_secret”和“auth_domain”的凭据,它将自动绑

-

地址URL https://api.es.xiaojukeji.com/river/Login/getLoginEncryptStr 返回数据格式 JSON 请求方式 GET 是否需要登录 是 关于登录授权,参见 如何登录授权 访问授权限制 暂无 请求参数 名称 类型 必选 描述 client_id string yes 申请应用时分配的AppKey access_token string yes

-

接口说明: 接口类型:主动调用接口。 接口作用:可通过调用该接口来获取一个临时的URL,通过访问该URL即可直接进入某账号的智齿客服后台,从而实现单点登录的业务。 请求方式: POST 请求地址: https(http)://www.sobot.com/api/oss/5/direct_url 注:使用https请求返回的登录链接是https协议的,使用http请求,返回的登录链接就是http协

-

本文向大家介绍golang实现单点登录系统(go-sso),包括了golang实现单点登录系统(go-sso)的使用技巧和注意事项,需要的朋友参考一下 这是一个基于Go语言开发的单点登录系统,实现手机号注册、手机号+验证码登录、手机号+密码登录、账号登出等功能,用户认证采用cookie和jwt两种方式。收发短信相关方法已提供,仅需根据短信通道提供商提供的接口做相应的参数配置即可使用。 环境介绍 g

-

1、概念 单点登录SSO,说的是在一个多系统共存的环境下,用户在一处登录后,就不用在其他系统中登录,也就是用户的一次登录能得到其他所有系统的信任。 2、单点登录的要点 存储信任; 验证信任; 3、实现单点登录的三种方式 (1)以cookie作为凭证 最简单的单点登录实现方式,是使用cookie作为媒介,存放用户凭证。 用户登录父应用之后,应用返回一个加密的cookie,当用户访问子应用的时候,携带

-

我试图了解如何使用Json Web令牌在单点登录架构中实现注销特性。 假设我们有: 当用户必须在上进行身份验证时,他将被重定向到,后者将验证用户凭据,创建一个签名的JWT令牌,并使用该令牌将用户重定向回。将设置一个cookie(或LocalStorage密钥),用户将在上进行身份验证,只要该令牌没有过期。不再需要调用来识别用户。 然后,用户转到参与SSO体系结构的。用户也需要在那里进行身份验证,因

-

该应用程序托管在IIS 7上,asp.net应用程序,用户需要由身份提供者进行身份验证,身份提供者是Active Directory。为此,我需要生成依赖方信任以添加到ADFS身份提供者。该应用程序托管在未连接到域的Web服务器上,因此我无法在Web服务器上安装ADFS以生成依赖方信任并实现自动或单点登录并生成依赖方信任元数据。我如何为用户实现单点或自动登录-我如何在没有活动目录联合服务的情况下从

-

我正在学习C#并尝试用数据库做一个简单的登录系统,我遇到了一个System.TypeInitializationException错误:“'mysql.data.mysqlClient.mysqlConnectattrs'的类型初始化器引发了一个异常。 }