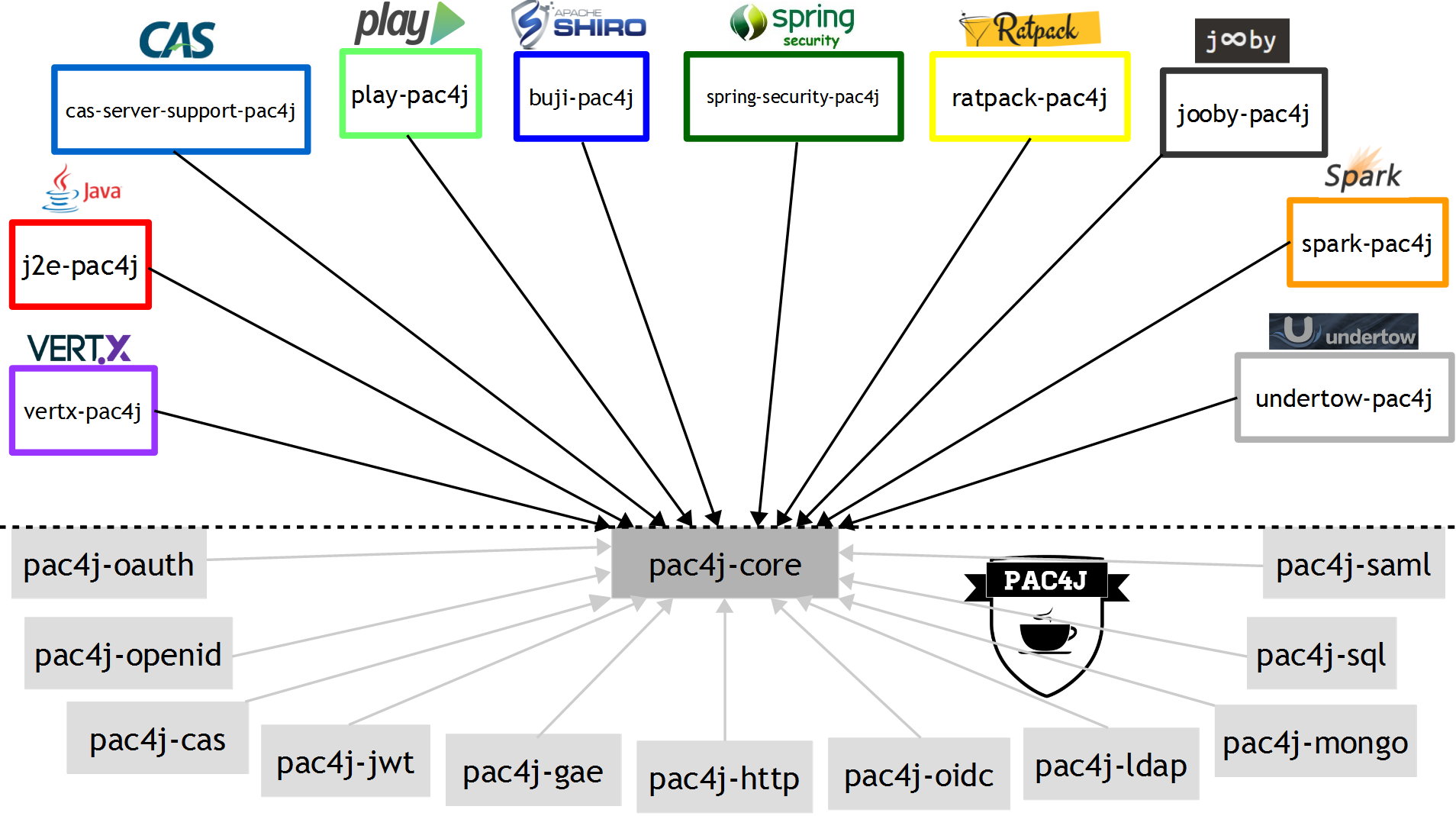

pac4j 是一个 Java 权限引擎,支持多种协议多种框架。

支持验证机制:

-

OAuth (1.0 & 2.0): Facebook, Twitter, Google, Yahoo, LinkedIn, Github... using the

pac4j-oauthmodule -

CAS (1.0, 2.0, SAML, logout & proxy) + REST API support using the

pac4j-casmodule -

HTTP (form, basic auth, IP, header, GET/POST parameter authentications) using the

pac4j-httpmodule -

OpenID using the

pac4j-openidmodule -

SAML (2.0) using the

pac4j-samlmodule -

Google App Engine UserService using the

pac4j-gaemodule -

OpenID Connect 1.0 using the

pac4j-oidcmodule -

JWT using the

pac4j-jwtmodule -

LDAP using the

pac4j-ldapmodule -

relational DB using the

pac4j-sqlmodule -

MongoDB using the

pac4j-mongomodule -

Stormpath using the

pac4j-stormpathmodule.

-

1、什么是pac4j pac4j是一个java的安全 引擎 在一套标准的interface下, 1、提供多种认证机制,表单登录,JWS,cas,OAuth等等 2、多种授权和权限检查机制:role/permission,CORS,CSRF,HTTP Security headers 3、多种框架集成方式:springboot, shiro,play,spring secur

-

Jifnal+Shiro+Pac4j+Cas+Redis 简介 公司以前使用了Jifnal做了一个基础后台管理系统,主要使用了Jifnal+Shiro进行开发.随后交由我 进行后续的升级以及功能的完善.由于jfinal和shiro集成的时候默认使用的Ehcache对集群部署以 及分布式部署会出问题,所以替换为Redis,并对 Session管理重写支持Redis缓

-

spring mvc 使用 pac4j-cas 和 buji-pac4j(pac4j for shiro) 进行登录 ShiroCasProperties cas.shiro.login-url: http://passport.xxx.com:8088/cas/login cas.shiro.callback-url: /callback cas: shiro: filter-chain-def

-

packagecom.web.Controller.caspac4j; importio.buji.pac4j.filter.CallbackFilter; importio.buji.pac4j.filter.SecurityFilter; importio.buji.pac4j.subject.Pac4jSubjectFactory; importorg.apache.shiro.authc.

-

1、pom.xml文件添加: <!--单点登录--> <dependency> <groupId>org.pac4j</groupId> <artifactId>pac4j-cas</artifactId> <version>3.0.2</version> </dependency> <dependency> <groupId>io.buji</groupI

-

本文向大家介绍C#引用访问权限分析,包括了C#引用访问权限分析的使用技巧和注意事项,需要的朋友参考一下 本文实例分析了C#引用访问权限问题。分享给大家供大家参考。具体分析如下: 同样代码表现的不同行为: 创建基类(Super)和派生类(Sub)每个类有一个字段field和一个公共方法getField,并且使用内联的方式初始化为1,方法getField返回字段field。C#和Java代码及运行

-

接口管理的逻辑较为复杂,操作频率高,层层审批将严重拖慢生产效率,因此传统的金字塔管理模式并不适用。 YApi 将扁平化管理模式的思想引入到产品的权限管理中,超级管理员 拥有最高的权限,并将权限分配给若干 组长,超级管理员 只需管理组长 即可,实际上管理YAPI各大分组与项目的是“组长”。组长对分组或项目负责,一般由BU负责人/项目负责人担任。 认识组长 组长分为 分组组长 与 项目组长,他们的关系

-

您可以定义 M600 上各种应用程式允许使用的信息。 编辑权限设定 导航至 Settings(设定)应用程式,找到并轻触 Apps(应用程式)。 轻触System Apps(系统应用程式)。 滚动列表,找到并轻触您想编辑其权限内容的应用程式或服务。 轻触Permissions(权限)。 轻触不同权限,在开启权限(开关为蓝色)和关闭权限(开关为灰色)之间来回切换。

-

macOS 与 Linux 都属于 Unix 类型的操作系统,所以它们的文件与目录的权限的概念是一样的。 三个动作 系统上的一个用户,对某个文件或目录能做的有三个动作:读取,写入,执行。这三个动作也可以看成是三个权限,用户可以读取文件里的内容,我们就说他对这个文件拥有读取的权限。如果用户可以在某个目录的下面创建新的文件,我们就可以说这个用户对于这个目录来说拥有写入的权限。 这三个权限用字母表示:

-

权限定义了对平台上资源的操作权限。 权限定义了对平台上资源的操作权限,系统部署完成后预置了常用权限,称为系统权限。用户本身没有任何权限,需要在用户加入项目时为其指定角色,并将权限关联到角色,才能使用户具有对应的操作权限。 说明 系统权限结合用户视图、操作权限针对资源生成9种权限。 用户视图分为管理后台、域管理后台、项目视图; 操作权限分为管理权限、编辑权限、只读权限; 因此资源权限具体为全局下资源

-

内容 在一个扩展中实现可选权限 步骤1:确定哪些权限作为可选,哪些作为必选。 步骤2:在manifest文件中声明可选权限 步骤3:扩展运行过程中请求可选权限 步骤4:扩展运行过程中检查的当前已有的权限 步骤5:扩展运行过程删除不再需要的权限 API 参考:Chrome.permissions 方法 contains getAll remove request 事件 onAdded onRemov

-

我们已经知道了,文件的权限分为 r (可读)、 w (可写)、 x (可执行)三种类型,而一个文件可以针对归属用户,归属群组,其它用户或群组分别设定权限。 这种权限管理的方式灵活、简单、严密、明晰。尽管如此,在最初的阶段,可能会有一点小小的不适。因为它无所不在,而您习惯了的 Windows 的权限管理却不是这样(非常混乱,大多数时间形同虚设,偶尔用到却让人伤透脑筋)。 使用 chmod 命令更改文

-

本文向大家介绍关于linux权限s权限和t权限详解,包括了关于linux权限s权限和t权限详解的使用技巧和注意事项,需要的朋友参考一下 常用权限 linux系统内有档案有三种身份 u:拥有者 g:群组 o:其他人 这些身份对于文档常用的有下面权限: r:读权限,用户可以读取文档的内容,如用cat,more查看 w:写权限,用户可以编辑文档 x:该目录具有可以被系统执行的权限 其他权限 除了读