iOS中的ipa重签名(逆向必备)

2018开篇,这回要讲的是iOS重签名,网上重签名的工具太多了,我试用了一下,都还挺好使。但是,你不知道,我是个喜欢装逼的人吗?用工具怎么够酷呢?对,装逼得用终端。接下来的操作都是在终端中进行,开始你的装逼之旅吧!

一、重签名准备工作:

•找到开发者证书和配置文件:

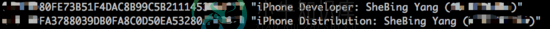

列出所有开发者证书文件:

security find-identity -p codesigning -v

•找一个开发环境配置文件生成entitlements.plist文件,后面签名要用到:

security cms -D -i XX.mobileprovision > profile.plist /usr/libexec/PlistBuddy -x -c 'Print :Entitlements' profile.plist > entitlements.plist cat entitlements.plist

•把准备好的开发环境配置文件复制到XX.app文件夹下:

cp XX.mobileprovision Payload/XX.app/embedded.mobileprovision

•修改包Info.plist中的Bundle Identifier与配置文件中的Bundle Identifier保持一致:

/usr/libexec/PlistBuddy -c "Set :CFBundleIdentifier com.XX.XX" Payload/XX.app/Info.plist

•移除之前的签名文件夹:

rm -rf Payload/XX.app/_CodeSignature

二、iOS重签名:

•重签名framework:

/usr/bin/codesign --force --sign 84A4B9F1F902462CC33D01E9FF72C1BA04A97653 --entitlements entitlements.plist /Payload/XX.app/Frameworks/JSONModel.framework

•重签名app执行文件:

/usr/bin/codesign --force --sign 84A4B9F1F902462CC33D01E9FF72C1BA04A97653 --entitlements entitlements.plist Payload/XX.app/XX

•查看app签名信息:

codesign -vv -d Payload/XX.app

注意:重签名有顺序,先把framework和dylib签名,最后再签名:XX.app/XX,顺序弄错了,就算签名成功也可能会安装失败!

三、调试和打包:

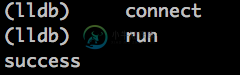

•ios-deploy 安装与调试:

ios-deploy -d -b Payload/XX.app

出现如下success字样,就证明成功了!

过程中如果遇到错误提示:“Error 0xe8000067: There was an internal API error. AMDeviceSecureInstallApplication(0, device, url, options, install_callback, 0)”

错误原因:可能存在有framework或者dylib未签名的情况。

解决方案:把app文件夹下面的framework全部签名。

•打包(package):

zip -qry ppdest.ipa Payload rm -rf Payload/

总结

以上所述是小编给大家介绍的iOS中的ipa重签名(逆向必备),希望对大家有所帮助,如果大家有任何疑问欢迎给我留言,小编会及时回复大家的!

-

对于iOS App开发者来说,只是完成产品的需求是远远不够的,需要考虑安全方面的问题。 对于微信、陌陌、来往、QQ、WhatsApp等IM工具,我们需要关注其在本地是否保存聊天信息、联系人; 对于电商类App,我们需要关注交易环节是否安全,网络请求是否安全;对这些关键环节的安全上的评估,就需要用到iOS逆向工程。 对于需要用户注册和登录的应用来说,用户的密码是如何在网络上传输的、在本地是否保存明文

-

本文向大家介绍iOS通过逆向理解Block的内存模型,包括了iOS通过逆向理解Block的内存模型的使用技巧和注意事项,需要的朋友参考一下 前言 正常情况下,通过分析界面以及 class-dump 出来头文件就能对某个功能的实现猜个八九不离十。但是 Block 这种特殊的类型在头文件中是看不出它的声明的,一些有 Block 回调的方法名 dump 出来是类似这样的: 因为这种回调看不到它的方法签名

-

要进行iOS逆向工程,建议掌握iOS应用的开发相关知识,相信看本文的读者应该都具备。 进行iOS逆向工程的一个关键就是工具的使用,工欲善其事,必先利其器。用好工具可以事半功倍。甚至可以做之前可能根本没想到能够做的事情。 这里介绍的工具可以分为如下几类: UI分析工具 文件系统查看工具 数据库查看工具 网络分析工具 逆向程序开发工具 反汇编工具 调试器 UI分析工具 UI分析工具是对iOS应用的UI

-

对iOS应用进行逆向分析的方法可以大致分为两类: 静态分析(static analyze) 动态分析(dynamic analyze) 静态分析 顾名思义,静态分析法是在不执行iOS应用的情形下,对应用进行静态分析的一种方法。比如获取应用的文件系统结构,本地文件的分析、使用反汇编工具(Disassembler,比如IDA)查看内部代码,分析代码结构也是静态分析。 动态分析 动态分析法是在iOS应用

-

前言 随着区块链等相关技术的创新和突破,很多有形或无形资产都将实现去中心化,数字资产将无处不在。比如我们这里分享的 亿书 就是要把数字出版物版权进行保护,实现去中心化,解决业界多年来版权保护不力的难题。 无论数字资产,还是数字出版版权,都是有明确所有权的,当前实现数字资产所属的技术手段就是本篇要介绍的签名。而多重签名是对签名的扩展使用,给数字资产转移提供了安全保障和技术手段。本篇,从基本概念入手,