MongoDB安全及身份认证(实例讲解)

前面的话

本文将详细介绍MongoDB安全相关的内容

概述

MongoDB安全主要包括以下4个方面

1、物理隔离

系统不论设计的多么完善,在实施过程中,总会存在一些漏洞。如果能够把不安全的使用方与MongoDB数据库做物理上的隔离,即通过任何手段都不能连接到数据库,这是最安全的防护。但,通常这是不现实的。一些重要的数据可能会保存下来,放置到物理隔离的机房中

2、网络隔离

许多公司的开发机处于内网环境中。即使数据库存在漏洞,外部环境也没有机会利用,因为根本无法访问内网

3、防火墙隔离

可以利用防火墙配置IP白名单,只允许某些IP访问数据库,也可以从一定程度上增加MongoDB的安全性

4、用户名密码鉴权

相对于以上3种方式,用户名密码鉴权机制是最常见的MongoDB安全措施。如果密码设置的比较简单,或者连接环境不是加密环境,很可能被第三方获取到用户名和密码,从而造成MongoDB数据库的危险

权限认证

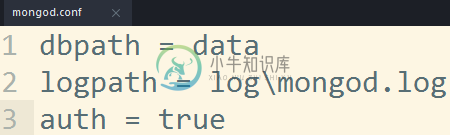

mongodb存储所有的用户信息在admin数据库的集合system.users中,保存用户名、密码和数据库信息。mongodb默认不启用权限认证,只要能连接到该服务器,就可连接到mongod。若要启用安全认证,需要更改配置文件参数authorization,也可以简写为auth。

然后,重启mongod。查看日志文件,发现权限认证已经开启

但是,不使用用户名和密码依然可以连接到数据库。这是因为,我们还没有创建用户。在用户创建,并且开启权限认证之后,如果不使用用户名和密码将不能够连接到数据库

角色管理

在进行用户管理之前,首先要先了解角色管理

MongoDB支持基于角色的访问控制(RBAC)来管理对MongoDB系统的访问。一个用户可以被授权一个或者多个:ref:角色 <roles> 以决定该用户对数据库资源和操作的访问权限。在权限以外,用户是无法访问系统的

数据库角色在创建用户中的role参数中设置。角色分为内建角色和自定义角色

【内建角色】

MongoDB内建角色包括以下几类

1、数据库用户角色

read:允许用户读取指定数据库 readWrite:允许用户读写指定数据库

2、数据库管理员角色

dbAdmin:允许用户进行索引创建、删除,查看统计或访问system.profile,但没有角色和用户管理的权限 userAdmin:提供了在当前数据库中创建和修改角色和用户的能力 dbOwner: 提供对数据库执行任何管理操作的能力。这个角色组合了readWrite、dbAdmin和userAdmin角色授予的特权。

3、集群管理角色

clusterAdmin : 提供最强大的集群管理访问。组合clusterManager、clusterMonitor和hostManager角色的能力。还提供了dropDatabase操作 clusterManager : 在集群上提供管理和监视操作。可以访问配置和本地数据库,这些数据库分别用于分片和复制 clusterMonitor : 提供对监控工具的只读访问,例如MongoDB云管理器和Ops管理器监控代理。 hostManager : 提供监视和管理服务器的能力。

4、备份恢复角色

backup : 提供备份数据所需的能力,使用MongoDB云管理器备份代理、Ops管理器备份代理或使用mongodump restore : 提供使用mongorestore恢复数据所需的能力

5、所有数据库角色

readAnyDatabase:只在admin数据库中可用,赋予用户所有数据库的读权限 readWriteAnyDatabase:只在admin数据库中可用,赋予用户所有数据库的读写权限 userAdminAnyDatabase:只在admin数据库中可用,赋予用户所有数据库的userAdmin权限 dbAdminAnyDatabase:只在admin数据库中可用,赋予用户所有数据库的dbAdmin权限。

6、超级用户角色

root:提供对readWriteAnyDatabase、dbAdminAnyDatabase、userAdminAnyDatabase、clusterAdmin、restore和backup的所有资源的访问

7、内部角色

__system : 提供对数据库中任何对象的任何操作的特权

【自定义角色】

除了使用内建的角色之外,MongoDB还支持使用db.createRole()方法来自定义角色

[注意]只能在admin数据库中创建角色,否则会失败

role: 自定义角色的名称

privileges: 权限操作

roles:继承的角色。如果没有继承的角色,可以设置为空数组

use admin

db.createRole(

{

role: "myClusterwideAdmin",

privileges: [

{ resource: { cluster: true }, actions: [ "addShard" ] },

{ resource: { db: "config", collection: "" }, actions: [ "find", "update", "insert", "remove" ] },

{ resource: { db: "users", collection: "usersCollection" }, actions: [ "update", "insert", "remove" ] },

{ resource: { db: "", collection: "" }, actions: [ "find" ] }

],

roles: [

{ role: "read", db: "admin" }

]

},

{ w: "majority" , wtimeout: 5000 }

)

用户管理

【创建用户】

使用createUser命令来创建用户

user: 用户名 pwd: 密码

customData: 对用户名密码的说明(可选项)

roles: {role:继承自什么角色类型,db:数据库名称}

db.createUser({user: "...",pwd: "...",customDate:"...",roles:[{role: "...",db: "..."}]})

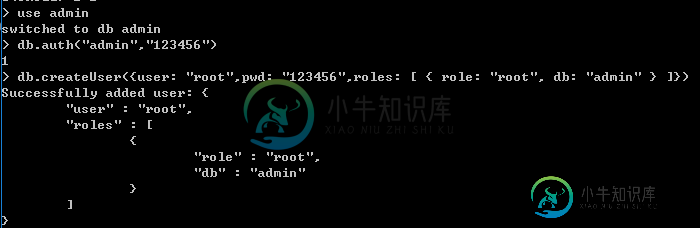

1、创建管理员用户

MongoDB没有默认管理员账号,所以要先添加管理员账号。切换到admin数据库,添加的账号才是管理员账号

在admin数据库中,添加一个用户并赋予userAdminAnyDatabase角色

db.createUser({user: "admin",pwd: "123456",roles: [ { role: "userAdminAnyDatabase", db: "admin" } ]})

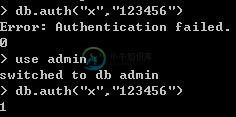

2、重新登录数据库,并验证权限

如果auth()方法返回0则代表授权失败,返回1代表授权成功

db.auth()

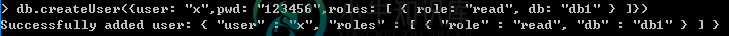

3、添加普通用户

一旦经过认证的用户管理员,可以使用db.createUser()去创建额外的用户。 可以分配mongodb内置的角色或用户自定义的角色给用户

[注意]需要在admin数据库下进行认证,否则认证不成功

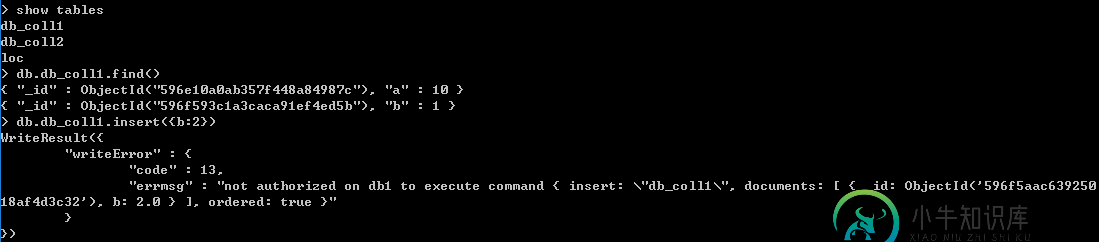

由于该用户只有读权限,所以会写入数据失败

4、创建超级用户

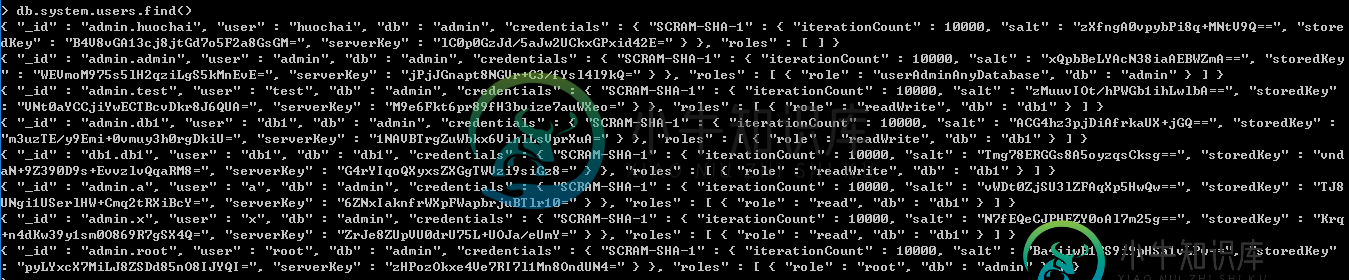

【查看用户】

db.system.users.find()

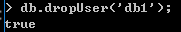

【删除用户】

db.dropUser()

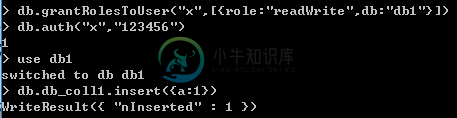

【添加用户权限】

db.grantRolesToUser()

给在db1数据库中只读的x用户,添加写权限

【修改密码】

db.changeUserPassword()

以上这篇MongoDB安全及身份认证(实例讲解)就是小编分享给大家的全部内容了,希望能给大家一个参考,也希望大家多多支持小牛知识库。

-

易优安带外身份认证系统,以与身份有密切关系的手机为载体,实现身份认证过程中的“带外”通道—“Out-Of-Band Authentication”(OOBA),对用户身份进行增强认证,可以简单有效地保护身份安全。系统支持推送、短信、电话、一次性口令等多种身份验证机制,适用于各类手机、固定电话,满足各种应用场景和应用条件。系统赋予用户更多的自主权,简单易用,给用户全新的安全体验。 易优安将带外身份认

-

申请认证 更新认证 获取授权用户的认证信息 申请认证 POST /user/certification 输入 名称 类型 描述 type String 必须, 认证类型,必须是 user 或者 org。 files Array\ Object 必须, 认证材料文件。必须是数组或者对象,value 为 文件ID。 name String 必须, 如果 type 是 org 那么就是负责人名字,如果

-

本篇文档讨论如何配合 Requests 使用多种身份认证方式。 许多 web 服务都需要身份认证,并且也有多种不同的认证类型。 以下,我们会从简单到复杂概述 Requests 中可用的几种身份认证形式。 基本身份认证 许多要求身份认证的web服务都接受 HTTP Basic Auth。这是最简单的一种身份认证,并且 Requests 对这种认证方式的支持是直接开箱即可用。 以 HTTP Basic

-

示例: auth 出于安全的考虑, 很多场景下只有授权的客户端才可以调用服务。 客户端必须设置一个 token, 这个token可以从其他的 OAuth/OAuth2 服务器获得,或者由服务提供者分配。 服务接收到请求后,需要验证这个token。如果是token是从 OAuth2服务器中申请到,则服务需要到OAuth2服务中去验证, 如果是自己分配的,则需要和自己的记录进行对别。 因为rpcx提供

-

应 用的共同需要就是验证他们用户的身份。自从SocketIO没有使用HTTP请求和应答,传统的基于网页表单和HTTP请求的机制不能用于 SocketIO连接。如果需要的话,应用可以实施自定义的登陆表单,当用户按下提交按钮时,它利用一个SocketIO消息将证书发送到服务器。 然而,在大多数情况下,在SocketIO连接建立之前使用传统的身份验证方式会更加方便,用户的身份信息可以被记录下来作为用户会

-

问题内容: 我看到了很多教程,展示了如何使用Java在mongodb中进行身份验证 我将mongodb配置为启用身份验证。在控制台中,我使用 使用管理员 db.auth(“ myUser”,“ newPassword”)并运行良好。 在Java中,在每个访问过的网站中,代码都是 大问题是代码对我不起作用,我也不知道为什么。我测试了显式更改为管理数据库。 这对我来说有效,但这不是解决方案,因为我试图