Spring Security 控制授权的方法

本文介绍了Spring Security 控制授权的方法,分享给大家,具体如下:

使用授权方法进行授权配置

每一个 Spring Security 控制授权表达式(以下简称为表达式)实际上都在在 API 中对应一个授权方法,该方法是请求的 URL 权限配置时的处理方法。例如:

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

.antMatchers(HttpMethod.DELETE, "/user/*").hasRole("ADMIN")

.antMatchers("/index").permitAll()

.antMatchers("/pay").hasAnyRole("WE_CHAT_PAY", "ALI_PAY")

.antMatchers("/debug").hasIpAddress("192.168.1.0/24");

}

使用授权表达式给多权限要求的请求授权

那么,何时需要用到表达式进行授权处理呢?一个安全应用的权限要求往往是复杂多样的,比如,项目的调试请求希望访问者既要拥有管理员权限又必须是通过公司内部局域网内部访问。而这样的需求下,仅仅通过Security API 提供的方法是无法满足的,因为这些授权方法是无法连续调用的。

此时就可以使用授权表达式解决:

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

.antMatchers("/debug")

.access("hasRole('ADMIN') and hasIpAddress('192.168.1.0/24')");

}

授权表达式举例说明

| 表达式 | 说明 |

|---|---|

| permitAll | 永远返回 true |

| denyAll | 永远返回 false |

| anonyous | 当前用户若是匿名用户返回 true |

| rememberMe | 当前用户若是 rememberMe 用户返回 true |

| authenticated | 当前用户若不是匿名(已认证)用户返回 true |

| fullAuthenticated | 当前用户若既不是匿名用户又不是 rememberMe 用户时返回 true |

| hasRole(role) | 当前用户权限集合中若拥有指定的 role 角色权限(匹配时会在你所指定的权限前加'ROLE_',即判断是否有“ROLE_role”权限)时返回 true |

| hasAnyRole(role1, role2, ...) | 当前用户权限集合中若拥有任意一个角色权限时返回 true |

| hasAuthority(authority) | 当前用户权限集合中若具有 authority 权限(匹配是否有“authority”权限)时返回 true |

| hasAnyAuthority(authority) | 当前用户权限集合中若拥有任意一个权限时返回 true |

| hasIpAddress("192.168.1.0/24") | 发送请求的IP匹配时fanhui true |

基于角色的访问控制 RBAC(Role-Based Access Control)

或许你会认为上述方式已能满足绝大多数应用安全授权管理。但事实上的企业级应用的授权往往是基于数据库数据动态变化的,若是使用上述方式进行字符串拼接,不仅对于开发者极不友好(每一次人人员变动都意味着需要改代码,显然不合理),而且应用的性能也会随之降低。那么,如何解决呢?

数据模型

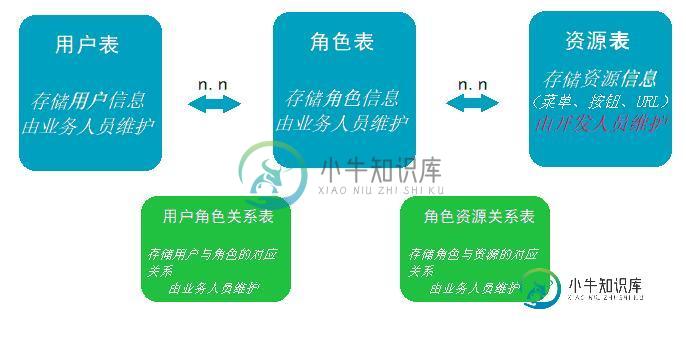

通用的 RBAC 数据模型, 一般需要五张表(三张实体表,两张关系表)。三张实体表包括用户表、角色表、资源表。两张关系表包括。其之间关系如下图:

RBAC数据模型

用户表

任何一个用户都必须要有用户表,当公司发生人员变动时,由业务人员(如人力资源)对该数据表进行增删记录。

角色表

公司有哪些身份的人,例如总裁、副总裁、部门经理等,有业务人员根据公司的具体情况对该表数据进行操作。

资源表

存储需要进行权限控制的资源,由于我们进行控制授权时实际上是基于 URL 的,但业务人员非按 URL 组织数据条目,而是以视图界面的形式进行曹操作。所以在这张表中存储的是呈现给业务人员的菜单、按钮及其所进行权限控制的 URL 。

用户—角色关系表

用户表与角色表(用户 id 与角色id )之间是一个多对多的关系。一个用户可以是多个角色(一个用户既可以是部门经理又可以是某个管理员),而一个角色往往对应多个用户。

角色—资源关系表

角色表与资源表()也是一个多对多的关系。一种角色可以访问多个资源(按钮或菜单等),一个资源也可以被多个角色访问。

spring security 还支持自定义表达式来完成这项工作,就像这样

以上就是本文的全部内容,希望对大家的学习有所帮助,也希望大家多多支持小牛知识库。

-

认证(Authentication)是指任何识别用户身份的过程。授权(Authorization)是允许特定用户访问特定区域或信息的过程。 相关模块和指令 认证和授权涉及到三组模块。通常,你需要从每一组中选择至少一个模块。 认证类型模块(参见AuthType指令) mod_auth_basic mod_auth_digest 认证支持模块 mod_authn_alias mod_authn_ano

-

Kubernetes 从 1.6 开始支持基于角色的访问控制机制(Role-Based Access,RBAC),集群管理员可以对用户或服务账号的角色进行更精确的资源访问控制。在 RBAC 中,权限与角色相关联,用户通过成为适当角色的成员而得到这些角色的权限。这就极大地简化了权限的管理。在一个组织中,角色是为了完成各种工作而创造,用户则依据它的责任和资格来被指派相应的角色,用户可以很容易地从一个角

-

授权交互流程 获取已授权信息 参数说明: 字段 类型 必须? 说明 type ThirdAuth 是 获取第三方授权信息标识。 如:ThirdAuth.QQ、ThirdAuth.WX、ThirdAuth.XMLY deviceTypeId String 是 设备类型 deviceId String 是 设备SN ThirdOauthToken 说明 字段 类型 必须? 说明 access_toke

-

我们使用Spring Security OAuth2保护我们的REST服务(用于服务器到服务器通信,不涉及用户)。但是,当您尝试访问浏览器中的受保护资源时,它将显示: 我们希望这是我们自己选择的自定义页面。有办法吗? 设置“拒绝访问”页面不起作用。首先,它需要定义一个登录页面,我们没有,因为这是一个纯服务器到服务器的通信。另一个原因是,这个属性自Spring 3.0..或类似的版本以来就被弃用了。

-

问题内容: 正在尝试在方法级别定义访问规则,但是它从未如此有效。 安全配置 ExampleController 每当我尝试使用user:user它访问/ v2 / home时,它执行得很好,是否由于“用户”没有访问权限而给我“拒绝访问”错误ROLE_ADMIN? 我实际上是在考虑在方法级别放弃访问规则并坚持使用http()ant规则,但是我必须知道为什么它对我不起作用。 问题答案: 在控制器上使用

-

问题内容: 是否存在将Dialogflow代理连接到我的代码的简便方法?当我将此代码与从Dialogflow代理的设置页面获取的正确projectID一起使用时,出现以下错误: 错误:获取应用程序默认凭据时发生意外错误:无法加载默认凭据。浏览至https://developers.google.com/accounts/docs/application- default-credentials 了